IBM报告指出,数据泄露事件的平均成本比上一年增长10%。

IBM与波耐蒙研究所合作分析了过去十几年来数据泄露事件的成本,发现去年见证了此类事件成本的大幅上涨,因为企业在全球新冠肺炎疫情期间转向远程办公并加速向云端迁移。在这两个主要原因和其他因素的影响下,数据泄露事件平均成本创下历史新高。

考虑远程办公因素:将远程办公纳入引发数据泄露原因的事件,其平均成本比不以远程办公为原因的事件高出107万美元。去年报告了数据泄露事件的企业中,17.5%认为远程办公是事发原因。超过50%的员工远程办公的企业,发现并控制数据泄露的耗时更长,平均多耗费58天。

IBM Security高级网络威胁情报战略分析师Charles DeBeck称:“远程办公多的企业必须非常快速地设置新的基础设施和功能。”

这种转变给很多数据泄露受害者带来了挑战。快速组建的网络往往会留下安全漏洞,造成数据泄露延伸出初始攻击区域的风险升高。入侵者可以在目标环境中快速高效地移动。

DeBeck称:“只要观察企业快速新增远程办公功能的方式就能知道,想要快速检测并遏制数据泄露是很难的。”平均而言,受害者需要花费287天才能发现并控制数据泄露。而研究人员指出,检测时间越长,成本就越高:检测时间超过200天的数据泄露事件,其平均成本高达487万美元,远超不到200天就检测到的数据泄露事件成本361万美元。

不过,这并不意味着远程办公就是件坏事或天生不安全。很多情况下,问题存在于企业设立其远程基础设施的速度。如果想要长期支持远程办公,企业应谨慎并安全地设置远程基础设施。

系统复杂度是推升数据泄露成本的一大主要因素。相对于系统复杂度较低的企业,系统复杂度更高的企业承受的数据泄露总成本平均高出215万美元。

DeBeck指出:“如果你的公司系统设计复杂,那在发生数据泄露事件的时候就难以发现并控制住。”

云部署也会影响数据泄露成本。公有云数据泄露的受害者(至少80%部署在公有云环境)每起事件平均成本480万美元,私有云数据泄露的平均成本紧随其后,为455万美元,内部部署和混合部署的数据泄露成本分别为415万美元和361万美元。云迁移程度高的企业,其数据泄露成本也相对较高,平均为512万美元,远超云迁移程度低的企业(346万美元)。

DeBeck表示:“混合云的优势在于,你可以根据自己的业务定制自身环境。”如果只使用公有云,那所有的东西都必须迁就公有云环境。而运行混合云环境的企业则可以采用混合模型,根据需要将一些数据部署到私有云,另一些部署到公有云。

正如DeBeck所言,企业调整自身数据需求来适应云,比调整环境来适应自身数据的需求要容易些。

攻击途径影响数据泄露检测和成本

最常见的初始攻击途径是被盗凭证(20%)、网络钓鱼(17%)和云错误配置(15%)。商务电邮入侵(BEC)仅占初始攻击途径的4%,但通过这种途径造成数据泄露的平均总成本却最高,为501万美元。网络钓鱼造成的数据泄露成本第二高(465万美元),紧随其后的是恶意内部人(461万美元)、社会工程(447万美元)和被盗凭证(437万美元)。

源于被盗凭证的数据泄露平均花费250天才能检测出来,遏制耗时91天,总共花费341天。发现并遏制商务电邮入侵所致数据泄露的耗时第二长,为317天,恶意内部人导致的数据泄露其整个生命周期共306天,排第三位。

关于攻击途径分类,DeBeck说道:“我认为攻击途径分类对企业而言非常重要,他们可以据此组织自身整体安全支出。攻击途径分类确实可以凸显出我们能够在哪些地方实现最有效的防护。”

计算数据泄露成本:数字背后

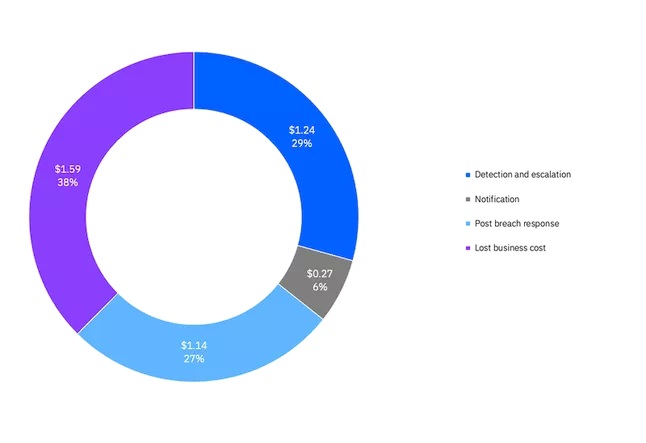

研究人员将424万美元的数据泄露平均成本分为四类:检测与上报、事件通知、事件后响应,以及业务损失成本。

四类成本中,业务损失占平均总成本的38%,为159万美元。其中包括系统宕机造成的业务中断和营收损失、客户流失和赢取新客户的成本、信誉损失、商誉贬损。检测与上报占总成本的29%,为124万美元,随后是事件后响应(114万美元)和事件通知(27万美元)。

44%的数据泄露事件都涉及客户的个人可识别信息(PII),让此类信息成为了最常见的丢失或被盗数据类型。这种数据类型也是最贵的:每条客户PII记录的平均成本是180美元。

分析的事件中,28%的事件涉及匿名客户数据被泄露,其次是知识产权(27%)、员工PII(26%)和其他敏感数据(12%)。员工PII成本每条记录176美元,知识产权数据成本每条169美元,“其他敏感数据”则是165美元。