Babuk勒索软件完整源代码在俄语黑客论坛公开。

Babuk Locker是2021年初启动的勒索软件攻击活动,主要从企业窃取和加密数据。在成功攻击华盛顿警察局后,该勒索软件运营人员称已经暂停了其攻击活动。但该勒索软件运营者分成了2波重新启用了勒索软件Babuk v2版本。

源码在俄语黑客论坛发布

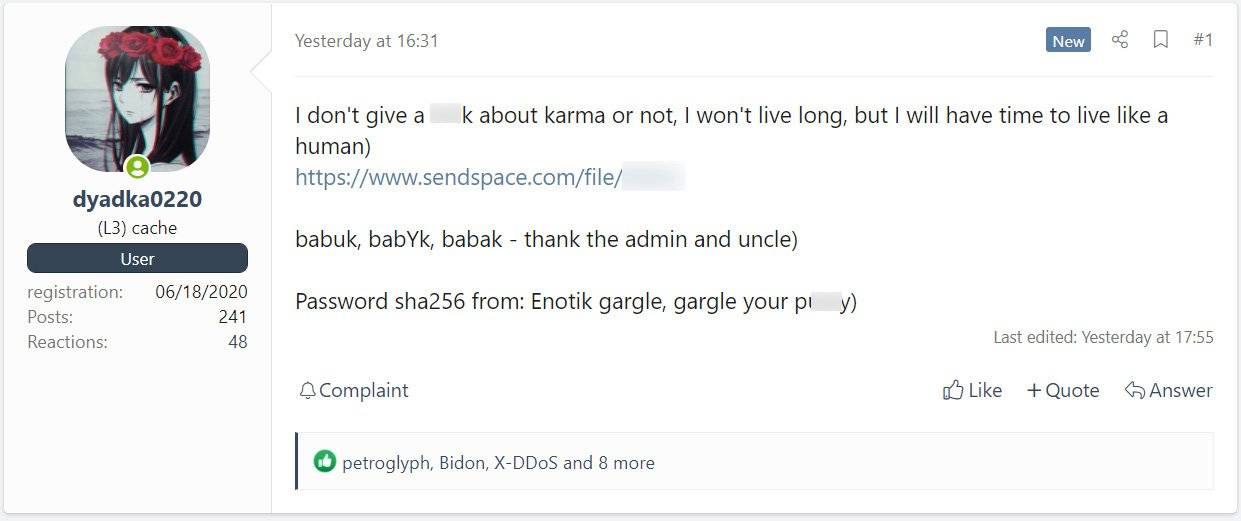

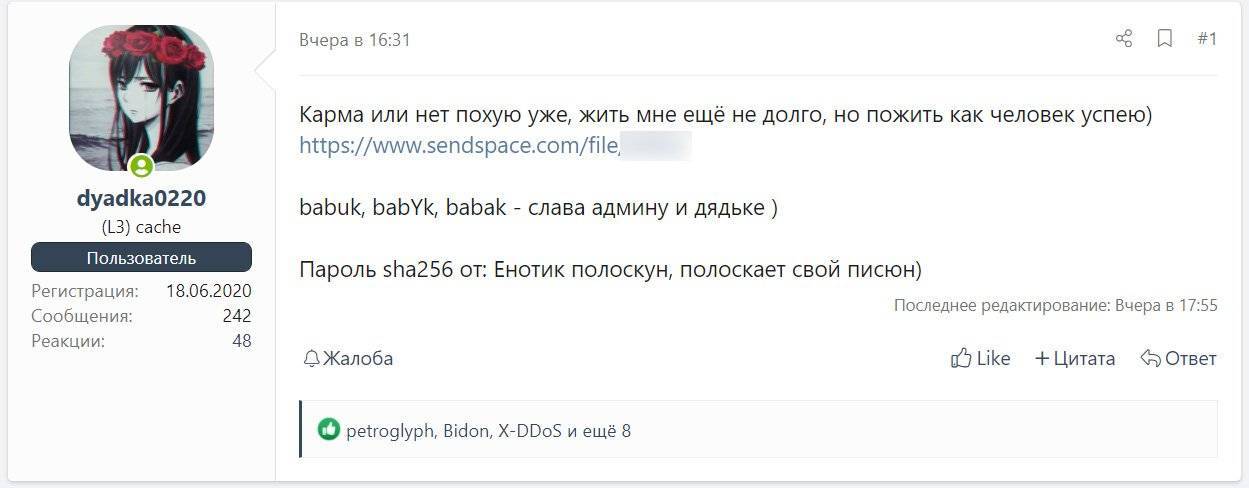

安全研究机构vx-underground首先发现有自称Babuk组织成员的黑客在俄语黑客论坛上发布了Babuk勒索软件源代码。

该成员称称自己患有晚期癌症,因此决定发布该勒索软件源代码。

俄罗斯黑客论坛发布的公告

原始的俄语公告内容

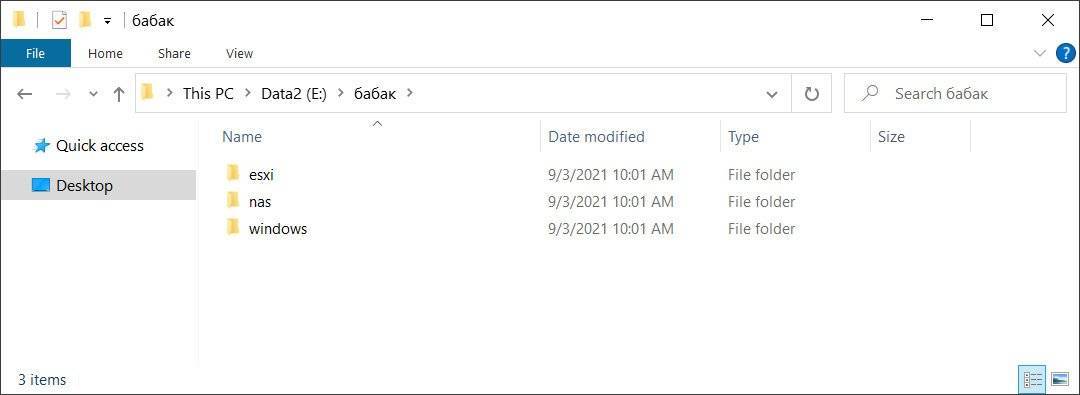

泄露的内容中包含创建勒索软件可执行文件的所有内容。泄露的共享文件包含适用于 VMware ESXi、NAS 和 Windows 加密器的不同 Visual Studio Babuk 勒索软件版本,如下所示。

ESXi、NAS 和 Windows Babuk 勒索软件源代码

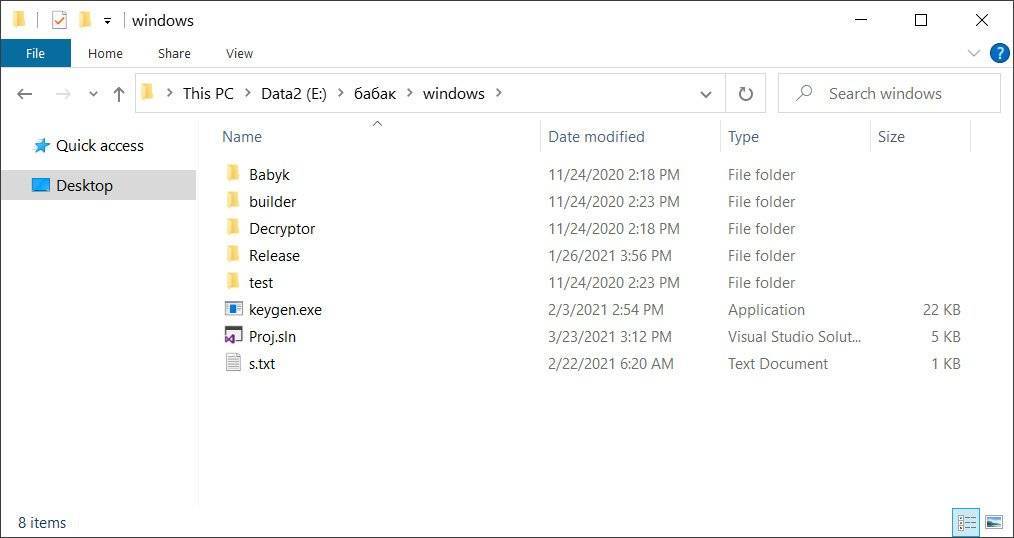

Windows文件夹中含有Windows加密器、解密器和公私钥生成器的完整源代码。

Babuk Windows加密器源代码

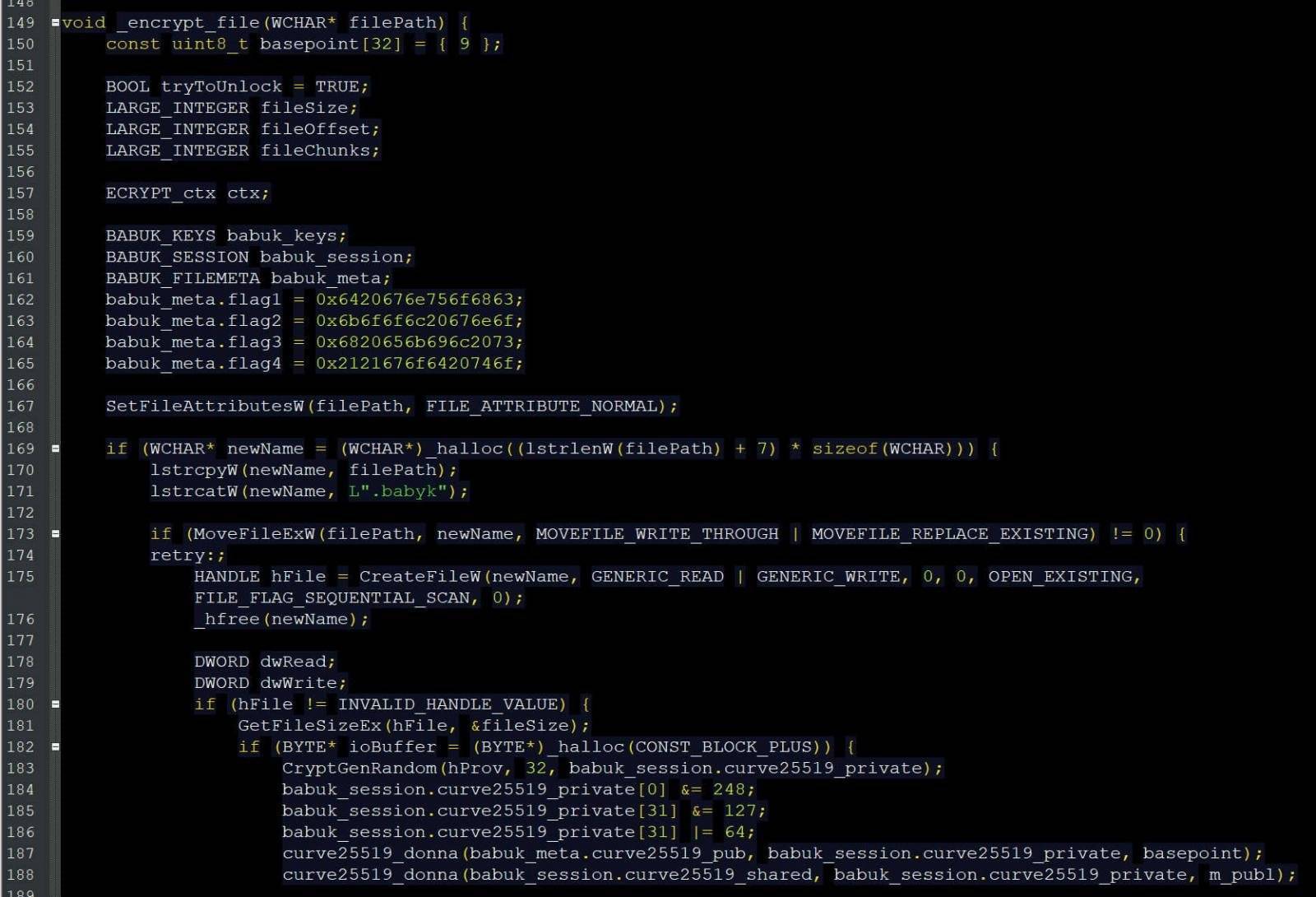

比如,Windows加密器加密流程源代码如下图所示:

Babuk加密流程源代码

Emsisoft CTO和McAfee勒索软件专家Fabian Wosar都确认了泄露文件的真实性。Wosar还说泄露的文件中可能包含之前受害者的解密密钥。

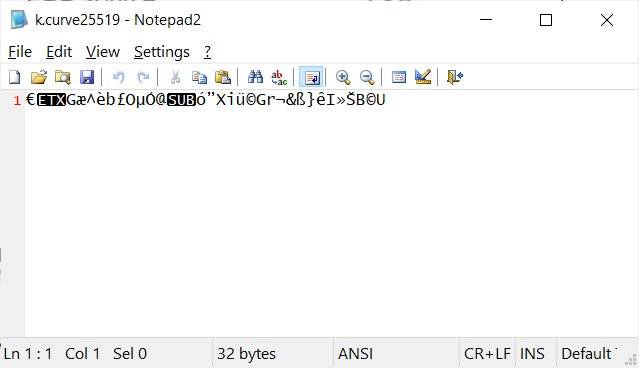

Babuk勒索软件在加密过程中使用了椭圆曲线加密(ECC)。泄露的文件中还包含对特定受害者编译的加密器和解密器。

泄露的文件汇总还包含为这些受害者解密的ECC解密密钥的椭圆曲线文件。

Babuk受害者的ECC文件

其中包含15个可能包含解密密钥的文件夹。

勒索软件团队成员分裂

Babuk勒索软件团队成员在华盛顿警局攻击后进行了分裂。攻击发生后,Babuk Admin称想要泄露警局的数据,但其他成员对此表示反对。

数据泄露发生后,Babuk勒索软件团队成员就分裂成了2部分,原来的Admin组成了Ramp网络犯罪论坛,其他成员重启了Babuk V2,并继续进行勒索软件攻击。

Admin在发起Ramp网络犯罪论坛后,遭受了一系列的DDoS攻击。Admin称这些攻击来源是Babuk V2,但Babuk V2称并没有发起攻击。

本文翻译自:https://www.bleepingcomputer.com/news/security/babuk-ransomwares-full-source-code-leaked-on-hacker-forum/如若转载,请注明原文地址。