9月1日三项立法及规定同时施行,我国安全行业配套立法与规范体系开始逐渐完善。在《数据安全法》《关键信息基础设施安全保护条例》和《网络安全产品漏洞管理规定》中,对于关基保护是本人一直关注的。之前的关保条例解读中也有介绍,一系列关基相关标准正在起草和编制中。

那么,在这些要求出台之前,我们不妨来看看国外在关基保护方面的一些实践。

有人关注Bad Practice了

最近,CISA(美国网络安全与基础设施安全局)反其道行之,搞了一个项目叫做不良安全实践,不是关注最佳实践,而是关注那些做得很差的事件案例,而且还开放了官方讨论。

(官方链接:www.cisa.gov/BadPractices)

不过目前评论较少,有兴趣的可以去留言,说说自己见过哪些离谱的安全实践。

目前评论中涉及口令安全、安全访问、零信任、复杂流程等问题。

(官方链接:github.com/cisagov/bad-practices/discussions)

针对关键基础设施的网络攻击将会对政府和企业的关键能力造成重大影响。所有组织,尤其是那些支持特定关键基础设施或国家关键能力(NCF)的组织,都应实施有效的网络安全计划,来防范网络威胁和管理网络风险。

CISA 正在开发一个风险极高的不良实践目录,尤其是在支持CI或NCF的组织中。在支持CI或NCF的组织中存在这些不良做法非常危险,会增加CI的风险,从而影响国家安全、经济稳定以及公众的生命、健康和安全。

CISA暂时列出三种典型不良实践做法:

- 在关键基础设施和国家关键能力服务中使用不受支持(或停产)的软件属于危险做法,并且会显着增加国家安全、经济稳定以及国家公共卫生和安全的风险。

- 在关键基础设施和国家关键能力服务中使用固定/默认密码和凭证属于危险做法,并且显著增加国家安全、经济稳定以及国家公共卫生和安全的风险。

- 使用单因素身份验证对支持关键基础设施和国家关键能力的系统进行远程或管理访问属于危险做法,并且会显着增加国家安全、经济稳定以及国家公共卫生和安全的风险。

以上危险做法在可访问互联网的技术中尤为严重。

但是官方又补充解释,应该是针对某些遗留系统,不得不在以上的环境中运行的。虽然这些做法对关键基础设施和NCF来说很危险,但 CISA 鼓励所有组织参与必要的行动和关键对话来解决这些不良做法。

美国国家关键能力

国内企业现在对于如何认定关键基础设施还是比较疑惑,目前也没有特别明确的说明和实践。我们可以参考一下美国是怎么做的,也就是上文提到的NCF(National Critical Function).

国家关键能力 (NCF) 是政府和私营部门的能力,对美国至关重要,一旦遭受破坏、影响或功能障碍会对国家安全、国家经济、国家公共卫生或安全产生削弱作用。

CISA 通过国家风险管理中心(NRMC)将私营部门、政府机构和其他主要利益相关者聚集起来,以识别、分析、排序和管理最主要风险(如网络、物理、供应链等)的能力。

2019 年 4 月,CISA 发布初版NCF Set,此后对每项能力的定义进行了补充。与全部16 个关键基础设施部门相关的政府和行业合作伙伴、州、地方以及其他利益相关者合作,确定这些关键能力。

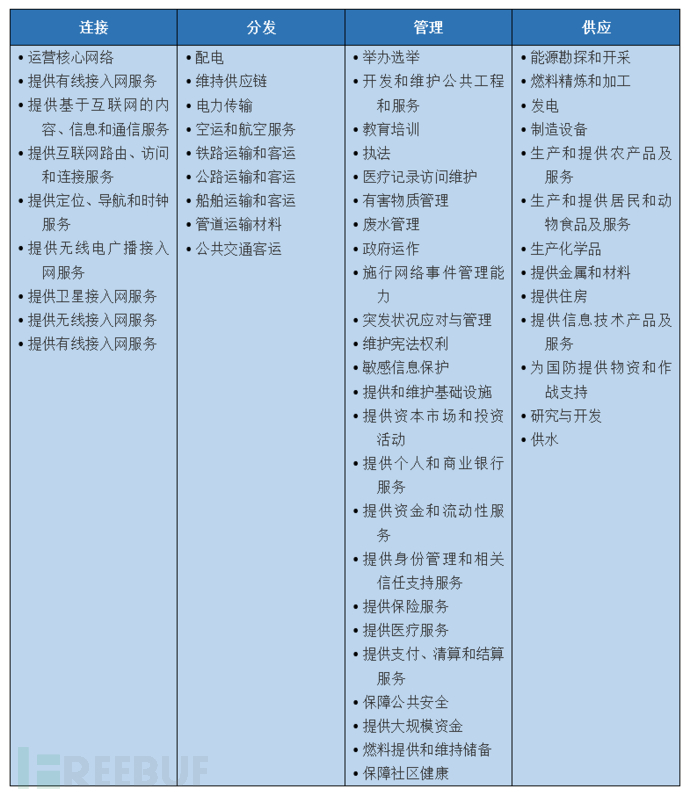

NCF包括四个领域——连接、分发、管理和供应:

- 连接技术,利用重要通信和能力来发送和接收数据(例如,互联网连接)

- 允许商品、人员和公用事业在美国境内外流转的分配方法(例如,电力分配或货物运输)

- 管理确保国家安全和公共卫生安全的流程(例如,危险材料或国家紧急情况的管理)

- 保障贸易材料、商品和服务供应(例如,饮用水、住房和科研)

NCF允许对关键基础设施进行更稳健的优先级排序,并为相应的风险管理活动提供更系统的方法。虽然传统方法几乎完全侧重于实体的风险管理而非关键结果,但NCF方法可以更深入地了解实体如何联合起来产生关键能力,以及哪些资产、系统、网络和技术支持这些能力。

从功能角度看待风险,最终可以以更有针对性、更优先和战略性的方式在关键基础设施生态系统中增加弹性并强化系统。可以更全面地发现可能在部门内和跨部门产生连锁影响的交叉风险和相关的依赖关系。

NCF实践效果

NCF在网络安全和关键基础设施风险管理的联邦政策原则中得到有效利用。在《国家网络战略》《国土安全部网络安全战略》和《保障 5G 国家战略》中都有涉及。

NCF 已被用于支持针对特定灾害的应急响应和恢复。最突出的是借助NCF,应对COVID-19风险管理需求,以及围绕地缘政治紧张局势加剧的安全需求,以及为即将到来的飓风做好应对。

对于 COVID-19,国家风险管理中心使用NCF框架创建关键基础设施的风险登记簿,围绕驱动要素的潜在退化情况来组织应对,例如商品问题、劳动力问题、需求冲击和网络风险态势的变化。这将成为国家风险管理中心通过利益相关者参与机制开展更广泛工作的模板,最终创建一个更完备的NCF风险登记簿。

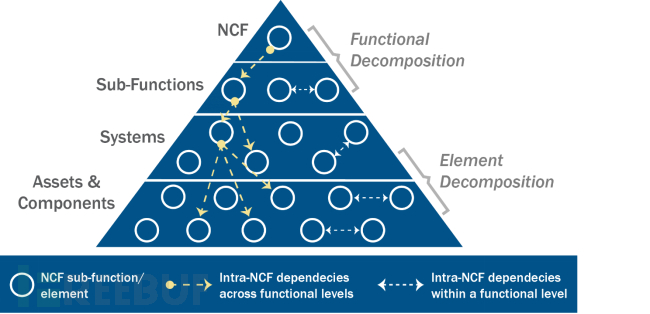

每项NCF的准备都涉及子功能和依赖项组成的一系列复杂过程。NCF风险框架构建这种关系。以此,可以了解支持这些流程的关键资产、网络和系统,以及支持该流程的底层软硬件和其他技术。还可以识别作为流程和功能要素的关键提供者的实体——无论是企业还是政府。该架构依赖于流程和工程图,以及对业务和功能治理的理解,以针对一系列场景进行风险分析。

图:分解NCF 以详细了解其配置(来源:CISA官网)

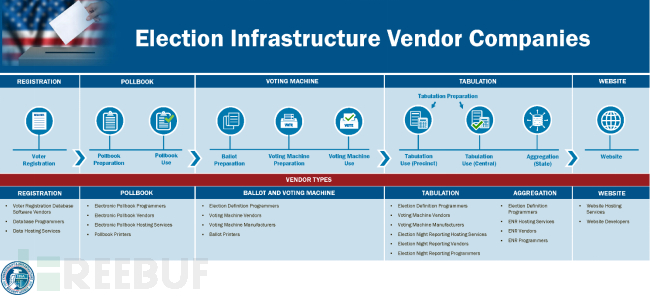

以下是美国大选NCF的样本分解:

国建关键能力集

最后,是CISA给出的国家关键能力集,可以将其看做是关键基础设施的认定和分类,目前最新版本于2019年4月更新。

官方下载:www.cisa.gov/publication/national-critical-functions-resources)

本文来源:https://mp.weixin.qq.com/s/UuQbh2DITBJylO7cE-U7Yw