9月3日消息,WhatApp的图片过滤功能中存在一个高危漏洞,可能被攻击者滥用来发送恶意图像,并读取该应用程序中存储的敏感信息。目前,该漏洞已被修复。

该漏洞被追踪为CVE-2020-1910(CVSS评分:7.8),涉及越界读写,源于对流氓图像应用特定的图像过滤器,并将改变后的图像发送给不知情的收件人,从而使攻击者能够访问存储在应用程序内存中的数据。

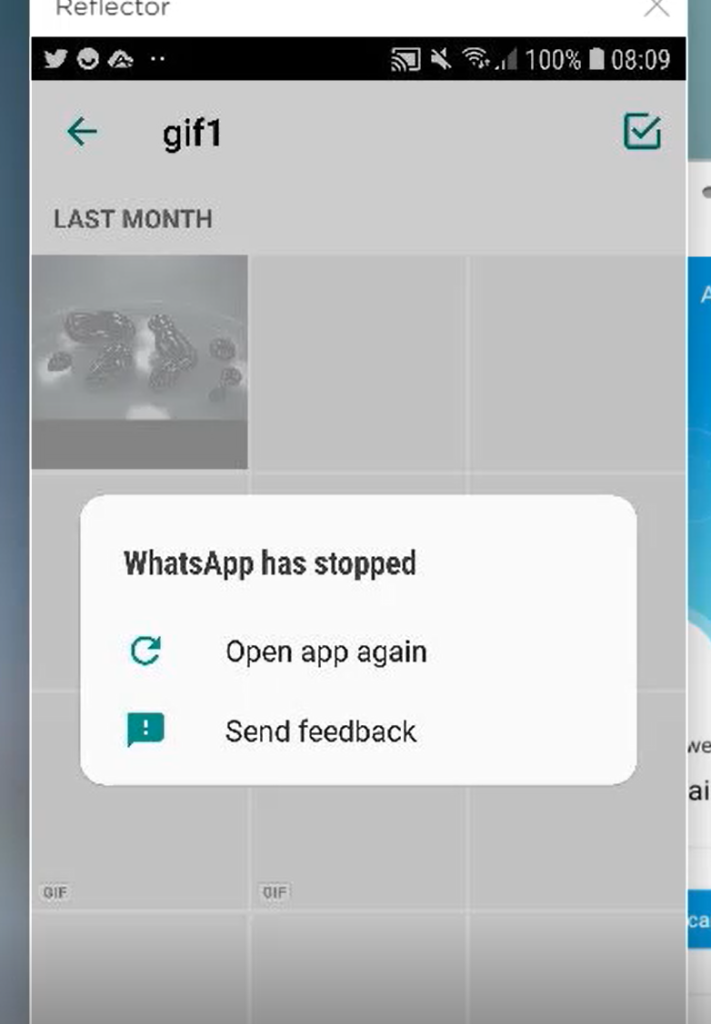

该漏洞是Check Point专家于2020年11月10日发现的,他们发现攻击者可以利用该漏洞切换恶意GIF文件,使WhatsApp程序崩溃。

WhatsApp在2021年2月发布的公告中指出,该问题存在于安卓V2.21.1.13版本WhatsApp和WhatsApp Business。

具体来说,问题的根源在于一个处理图片过滤的 applyFilterIntoBuffer() 函数,该函数获取源图像后,应用用户选择的过滤,并将结果复制到目标缓冲区。

研究人员对 libwhatsapp.so 库进行逆向工程后发现,这个有漏洞的函数发挥作用的前提是,源图像和过滤后的图像具有相同的尺寸和相同的RGBA颜色格式。

一般来说,每个RGBA像素存储为4字节,而恶意制作的源图像每像素只有1字节。当该函数试图读取和复制4倍于已分配的源图像缓冲区的数量时,就会导致内存访问越界。

WhatsApp回应CheckPoint称, 触发和利用该漏洞需要多个步骤,用户不会受该漏洞影响。自WhatsApp 2.21.1.13版本以来,该公司在源图像和过滤图像上增加了两个新的检查,确保源图像和过滤图像都是RGBA格式,并且图像的每个像素有4个字节,以防止未经授权的读取。