蓝牙经典协议(Bluetooth Classic,BT))协议广泛应用于笔记本、手持设备、音频设备的无线协议中。BT协议的主要流程如图1所示:

图1 BT协议主要流程

BrakTooth概述

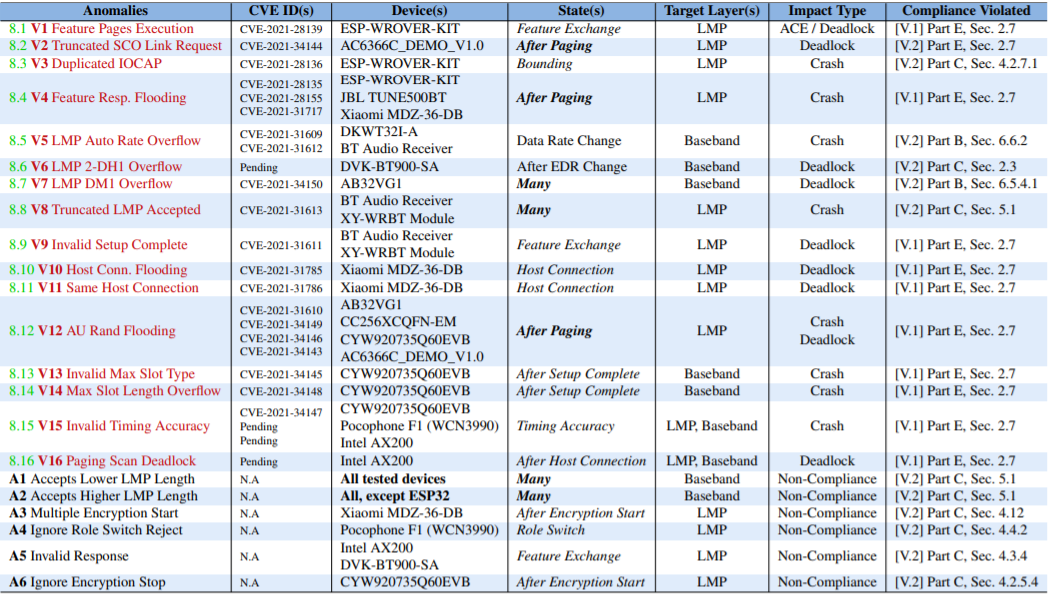

最近研究人员发现了商业BT栈中的多个安全漏洞——BrakTooth,攻击者利用该漏洞可以发起DoS、任意代码执行等共计。研究人员对11个厂商的13个BT设备进行了测试,在其中发现了16个新的安全漏洞,获得20个CVE编号,目前仍有Intel和高通的4个漏洞尚未分配CVE编号。

攻击场景概述

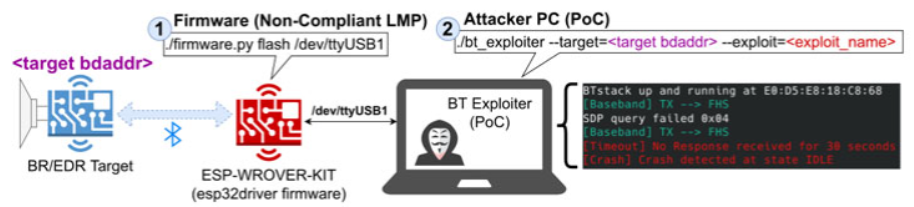

图2是BrakTooth攻击执行的通用场景。攻击者需要一个ESP32开发套件和定制的LMP固件以及一台PC机来运行PoC工具。PoC工具通过串行接口(/dev/ttyUSB1)与ESP32通信。

图2 BrakTooth攻击场景

漏洞影响

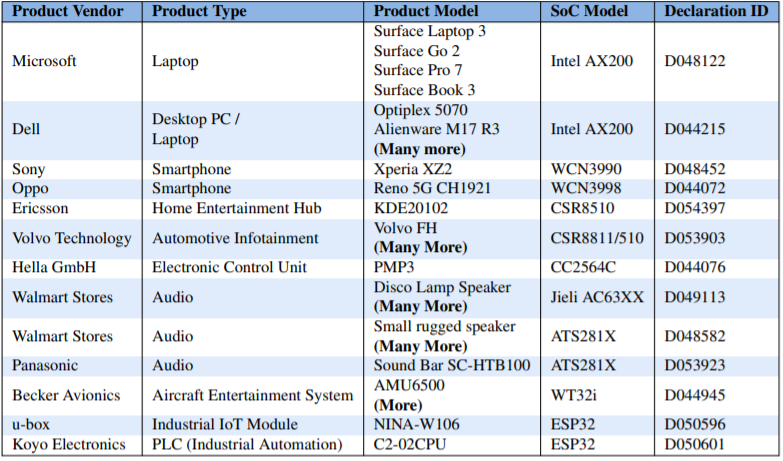

BrakTooth漏洞影响所有蓝牙设备,其中可能引发DoS和任意代码执行。受影响的BT BR/EDR芯片如下所示:

由于BT栈是被多个产品共享的,因此有许多的产品受到该漏洞的影响。因此,建议BT SoC厂商、BT模块或BT终端产品厂商使用BrakTooth PoC工具来验证BT栈的实现是否受到该漏洞的影响。

PoC工具

研究人员已经开发了BrakTooth的PoC工具。由于部分厂商已经发布了漏洞补丁,研究人员将于10月底发布PoC工具。研究人员定于10月发布PoC工具的原因是希望10月份大部分漏洞能够被修复。如果有厂商想要测试其是否受到该漏洞的影响,可以填写表格(https://poc.braktooth.com/)并发送到ask@braktooth.com。

本文翻译自:https://asset-group.github.io/disclosures/braktooth/