大数据文摘作品

作者:Mickey

你能想到的“最可怕的漏洞”是什么样子的?

最近,安全家公司 Wiz 报告了 Microsoft Azure 基础设施中的一个“超级漏洞”,这一漏洞下,黑客能够访问、修改和删除数千名 Azure 客户的数据, 微软目前已经向客户告知了这一漏洞的存在。

“你能想到的最可怕的漏洞”

8月9日,专业安全公司Wiz 的首席技术官 Ami Luttwak发布了一篇博客《ChaosDB:我们是如何入侵包含数千个 Azure 客户的数据库的》,表示他们发现了微软Azure Cosmos DB Jupyter Notebook 功能中的漏洞,并在三天后向微软报告。Ami Luttwak也是微软云安全集团的前首席技术官。

Wiz在这份博客中称,”我们能够完全不受限制地访问数千个 Microsoft Azure 客户(包括许多全球500 强公司)的帐户和数据库。” Wit将此漏洞命名为#ChaosDB,并且公布了其入侵这一数据库的全过程:

第 1 步:获取 Cosmos DB 客户的主键

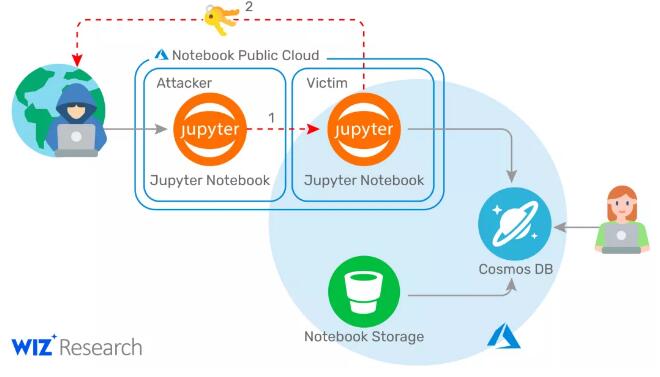

首先,我们获得了对客户 Cosmos DB 主键的访问权限。

2019 年,微软向 Cosmos DB 添加了一项名为 Jupyter Notebook 的功能,让客户可以可视化他们的数据并创建自定义视图。该功能已于 2021 年 2 月自动为所有 Cosmos DB 启用。

Notebook功能中的一系列错误配置让我们能够找到新的攻击向量。简而言之,Notebook允许将权限扩充至其他客户笔记本。

因此,攻击者可以访问客户的 Cosmos DB 主键和其他高度敏感的机密,例如Notebook blob 存储访问令牌。

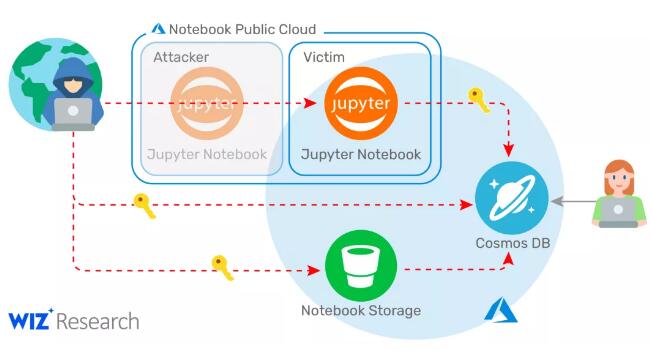

第 2 步:访问 Cosmos DB 中的客户数据

接下来,在收集 Cosmos DB 机密后,攻击者可以利用这些密钥对存储在受影响的 Cosmos DB 帐户中的所有数据进行管理员访问。

我们泄露了密钥以获得对客户资产和数据的长期访问。然后,我们可以直接从 Internet 控制客户 Cosmos DB,并拥有完整的读/写/删除权限。

微软警告全球客户,奖励Wiz 4万美元

Wiz很快向微软发布了该漏洞,微软也因此发布了一份声明, 称它立即解决了这个问题。微软感谢安全研究人员作为协调披露漏洞的一部分所做的工作。微软还通过电子邮件告诉 Wiz,它计划支付 40,000 美元用于报告该漏洞。

8 月 26 日,微软通过电子邮件通知了数千名受此问题影响的云客户。该邮件中,微软警告其客户,攻击者有能力读取、修改甚至删除所有主要数据库。Wiz正是通过获得对主要读写密钥的访问权限,才能获得对客户数据库的完全访问权限。由于微软自己无法更改这些密钥,因此该公司要求其客户采取行动并交换 CosmosDB 的这个主密钥作为预防措施。虽然安全漏洞已经被关闭,但客户应该采取这一步来最终防止可能的数据库泄露。微软在消息中进一步写道,他们没有发现第三方(Wiz 除外)访问过这些密钥的证据。

通知邮件还远远不够

Luttwak 告诉路透社,微软这一警告邮件还不够:该公司仅在 Wiz 发现并调查问题的同一个月写信给那些易受攻击的密钥可见的客户。但是,攻击者本来可以查看更多客户的密钥,因为该漏洞已在 2019 年首次发布 Jupyter 功能时引入。每个使用该功能的 Cosmos DB 帐户都存在潜在风险。从今年 2 月开始,每个新创建的 Cosmos DB 帐户都默认启用笔记本功能至少三天,即使客户不知道并且从未使用过该功能,他们的主键也可能已经暴露。

由于主键是一个持久的秘密,不会自动更新,即使受影响的公司关闭了 Cosmos DB 中的 Jupyter 功能,潜在的攻击者仍然可以滥用获得的密钥。

尽管受到 Wiz 的批评,微软并未通知所有将 Jupyter Notebook 功能打开到 Cosmos DB 的客户。当被问及此事时,微软只告诉路透社 ,它已通知可能受影响的客户,但没有进一步解释该声明。

美国国土安全部的网络安全和基础设施安全局也就此发布了公告,并使用了更强硬的语言,明确表示它不仅针对那些收到通知的客户,而且针对使用 Azure Cosmos DB 的每个用户:“CISA 强烈鼓励 Azure Cosmos DB 客户滚动和重新生成他们的证书密钥”。

加密!加密!加密!

Luttwak 说:“这是你能想象到的最严重的云漏洞。这是 Azure 的中央数据库,我们能够访问我们想要的任何客户数据库。”

这个 Microsoft 漏洞对于任何使用 Cosmos DB 的公司来说都是一场噩梦。成千上万的公司,其中包括全球500 强企业在内的许多全球公司,只要使用 Miscrosoft 的 Azure Cosmos DB 来近乎实时地管理来自世界各地的大量数据,那么他们的数据现在可能面临被黑客入侵、被盗甚至删除的风险。

在博客中,Wiz表示,“近年来,随着越来越多的公司迁移到云,数据库暴露变得异常普遍,罪魁祸首通常是客户环境中的错误配置。”

为了降低此类威胁发生的可能性,想要将数据移至云端的公司只有一种选择:加密。这里的加密并不是指服务器端加密,而是真正的端到端加密,这可以让所有人,甚至服务提供商——都无法掌握密钥。

对 Miscrosoft 的 Azure 数据库的黑客攻击再次表明,加密是我们抵御恶意攻击者和保护数据安全的最佳工具。当数据存储在云中时,正确保护这些数据的唯一方法是端到端加密 - 没有任何类型的后门。

【本文是51CTO专栏机构大数据文摘的原创译文,微信公众号“大数据文摘( id: BigDataDigest)”】