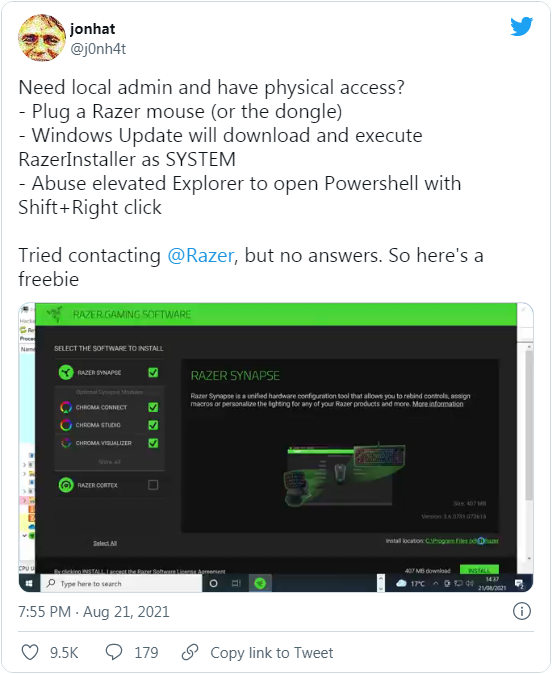

安全研究人员 jonhat 刚刚在即插即用的 Razer Synapse 软件中发现了一个零日漏洞,可怕之处在于能够让用户在 Windows 设备上快速获得 SYSTEM 级别的管理员账户权限。作为一家知名的游戏外设制造商,Razer 官方宣称该软件有被全球超过 1 亿用户所使用。

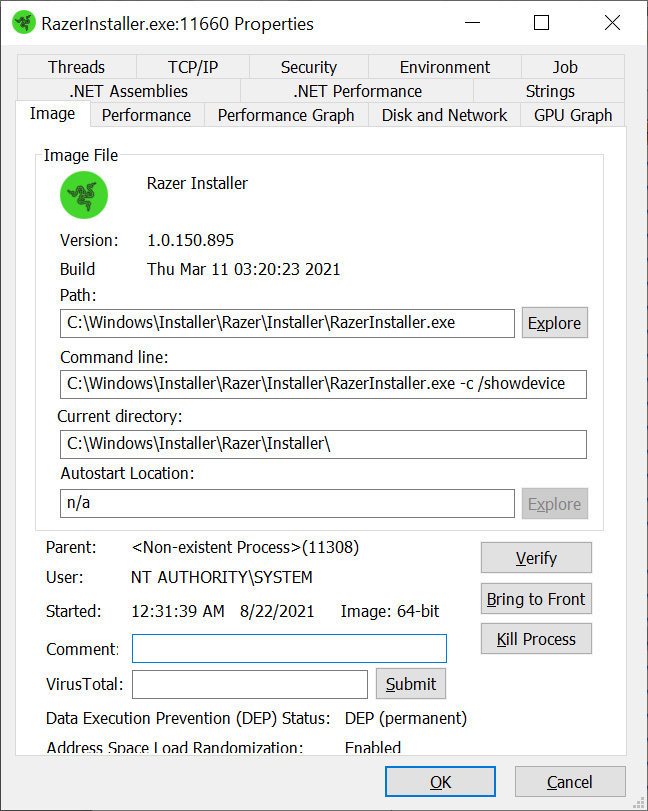

在将 RAZER外设插入Windows10 / 11 设备时,操作系统会自动下载并安装 Razer Synapse 软件,以便用户轻松设置驱动程序、配置宏或映射按键。

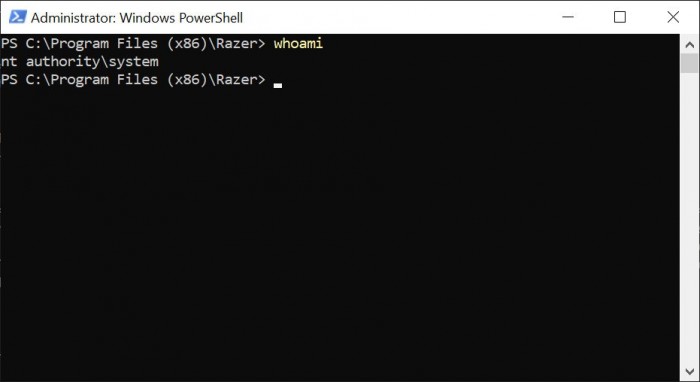

另一方面,SYSTEM 是 Windows 操作系统中设定的最高权限,允许用户在系统上执行任何命令。若权限配置不当,很容易导致恶意软件对系统造成破坏。

A video demonstration of the Razer Synapse vulnerability(via)

由于未能及时收到 Razer 方面的答复,@j0nh4t 最终于昨日在 Twitter 上披露了这一零日漏洞,并且在一段时长 1 分 23 秒的视频中,演示了该漏洞的工作原理。

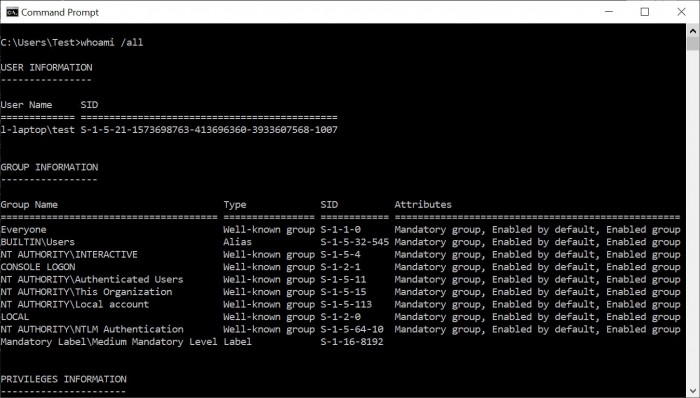

Bleeping Computer利用手头的 Razer 鼠标进行了验证,确认在插入鼠标之后,将需要大约 2 分钟的时间,才能于 Windows 10 操作系统中获得 SYSTEM 权限。

不过作为一个本地提权(LPE)漏洞,这意味着攻击者必须能物理接触到目标计算机(比如在亚马逊上花 20 美元买一只 Razer 鼠标),才能设法在 Windows 10 设备上获得管理员账户权限。

测试期间,Bleeping Computer 还在一台 Windows 10 PC 上创建了一个“具有标准的非管理员权限”的临时账户。

由于 RazerInstaller.exe 可执行文件是通过以 SYSTEM 权限运行的 Windows 进程启动的,因此 Razer 安装程序也继承了 SYSTEM 权限。

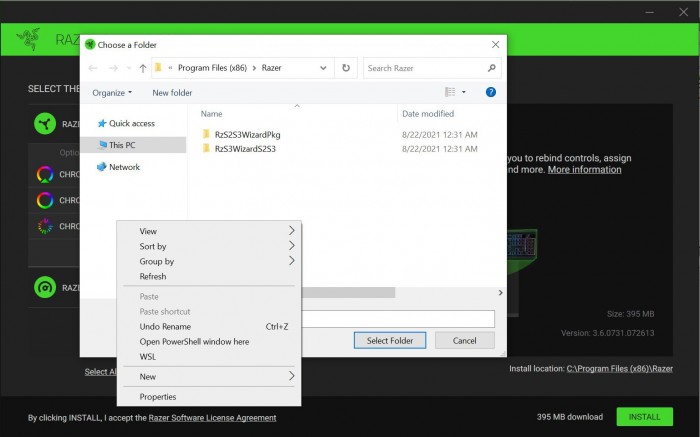

安装完 Razer Synapse 软件后,安装想到允许用户指定安装文件夹,这就是本次零日漏洞发挥其威力的地方。

在变更文件夹位置时,将出现“选择文件夹”对话框。若此时按需 Shift 并右键点击该对话框,系统将提示“在此处打开 PowerShell 窗口”。

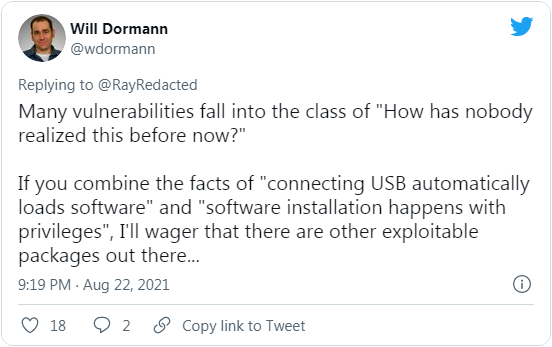

正如 CERT / CC 漏洞分析师 Will Dormann 所解释的那样,在 Windows 即插即用过程中安装的其它软件,也可能曝出类似的问题。

庆幸的是,在该零日漏洞于 Twitter 上引起了广泛关注后,Razer 已经与安全研究人员取得了联系,并将及时让大家知道即将发布的修复程序。

此外就算该漏洞已被公开披露,Razer 仍将向 @j0nh4 发放赏金奖励。