8 月 23 日消息 上个月,微软紧急推出了一个补丁修复“PrintNightmare”高危零日漏洞,但随后有安全专家发现只需要修改注册表中的一个值就能绕过这个补丁,骇客依然能利用该漏洞执行远程操作,属实有趣。

微软的 PrintNightmare 惨败让这群人开始考虑更多的漏洞,例如某个黑客社区有人把目光转向了安装第三方驱动程序所带来的漏洞。

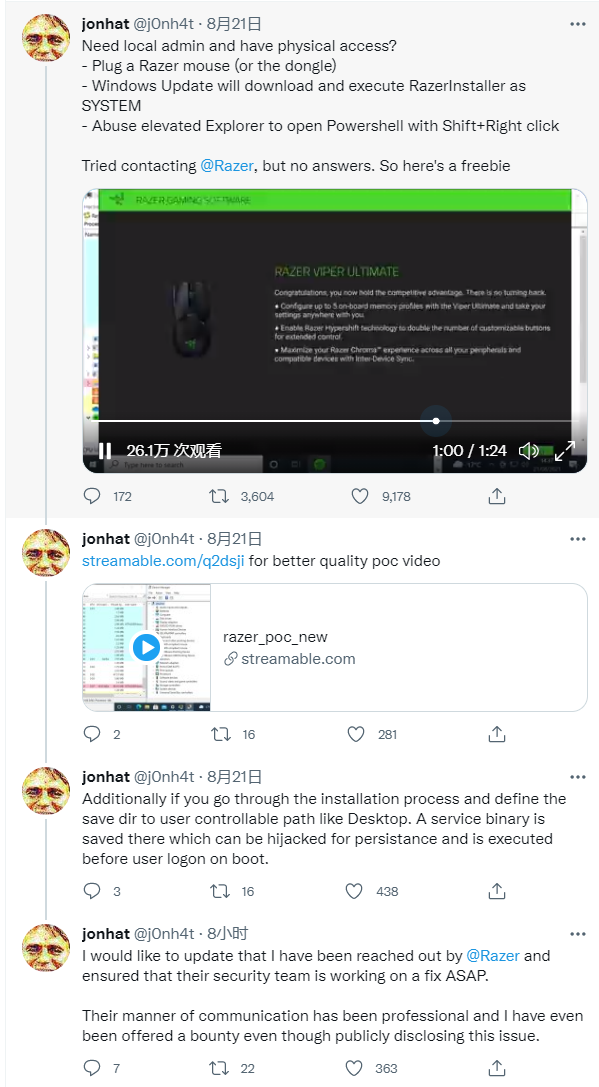

黑客 jonhat 刚刚发现,用户只需将雷蛇鼠标或无线软件狗(dongle)连接到电脑,就可以在 Windows 10 中开启所有的大门。

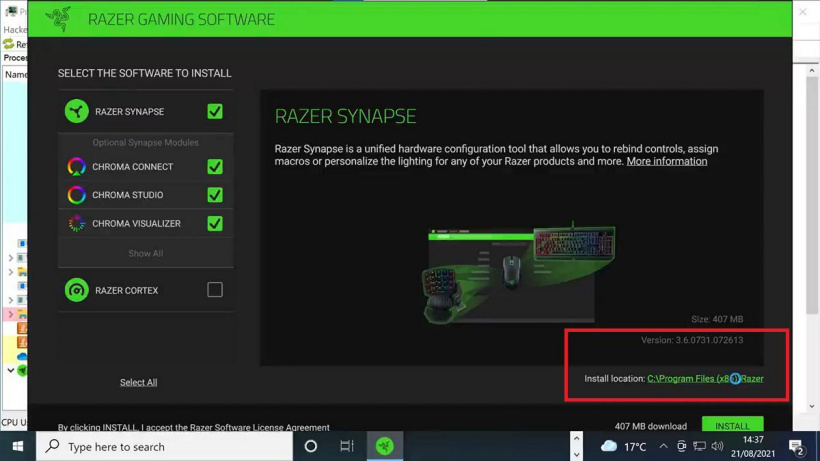

他发现,插入新鼠标之后,Windows 更新将以系统最高权限下载并将“RazerInstaller”作为系统应用执行,而这个安装程序则为他提供了“打开资源管理器以选择安装驱动程序的机会”,之后即可通过 Shift + 右键打开 Powershell 获取权限。

后面他尝试联系了雷蛇方面,但因为是周末对方回复比较慢。雷蛇现回应表示其安全团队正想办法尽快修复,并向他支付了奖励金。

此外,他还强调:如果你在完成安装时用二进制文件将目录保存为用户可控制的路径,例如桌面,则可以保证安装完成后也可以保持权限,只需要在用户登录前执行这一文件提权即可。

感兴趣的小伙伴可自行搜索查看原博主的视频教程,为避免造成不良影响IT之家此处不再搬运。