TLS的目前使用最广泛的加密技术。但由于历史原因,邮件协议中并没有直接使用TLS协议而是通过STARTTLS 来进行协商。STARTTLS可以在SMTP、POP3、TMAP等邮件通信协议使用使得传输过程从明文升级到加密的连接,而不需要使用单独的通信加密端口。STARTTLS的引入增加了复杂性,也引入了命令注入等潜在攻击方式。

在8月11-13日举行的第30届USENIX Security Symposium安全大会上,研究人员在不同的STARTTLS实现中发现了40个未修复的安全漏洞,约32万邮件服务器受到命令注入攻击的影响。攻击者利用这些安全漏洞可以执行中间人攻击,伪造邮件客户端内容和窃取相关凭证信息。

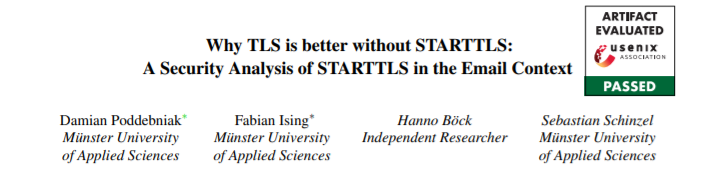

漏洞影响多个主流的邮箱客户端,包括Apple Mail、Gmail、Mozilla Thunderbird、Claws Mail、Mutt、Evolution、Exim、Mail.ru、Samsung Email、Yandex和KMail邮箱客户端。攻击过程需要恶意方具有修改邮箱客户端和邮箱服务器之间的连接,并具有邮件服务器上的账号的登录凭证。

邮箱客户端在提交新邮件或访问现有邮件之前,必须用用户名和密码进行认证。对于这些连接,通过STARTTLS到TLS的过渡必须严格执行,因为安全降级会泄露用户名和密码,攻击者就可以具有邮箱账号的完全访问权限。

在另一个场景中,攻击者还可以伪造邮件内容。在TLS握手之前,可以在服务器消息中插入额外的内容作为STARTTLS命令的响应,客户端就会被诱使处理服务器命令,就好像是加密连接的一部分一样。研究人员将这一攻击称之为响应注入(response injection)。

IMAP协议定义了邮箱客户端从邮箱服务器通过TCP/IP连接提取邮件消息的标准。PREAUTH是一个响应,表明连接已经经过外部方法认证了。恶意攻击者可以通过发送PREAUTH消息来预防连接升级和迫使客户端用非加密的连接形式来绕过IMAP中的STARTTLS实现。

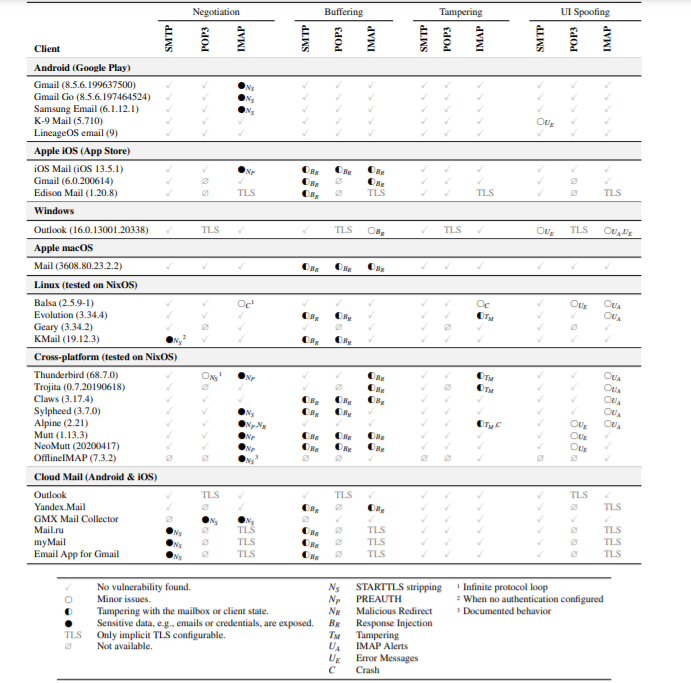

研究人员对SMTP、POP3和 IMAP中的STARTTLS进行了分析,开发了一个包含超过100个测试用例的半自动化的测试工具集EAST,涵盖针对邮件协议的STARTTLS移除、命令和响应注入、修改攻击、UI欺骗攻击等。研究的主要关注点是邮件发送和邮件提取的机密性和完整性。通过对28个客户端和23个服务器进行分析,研究人员发现了超过40个STARTTLS漏洞,攻击者利用这些漏洞可以发起邮箱欺骗、凭证窃取等攻击。28个客户端中只有3个没有任何STARTTLS相关的安全问题,23个测试的服务器中只有7个没有发现任何安全问题。

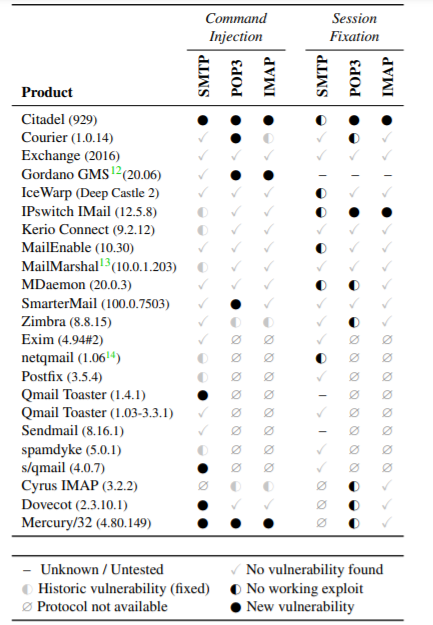

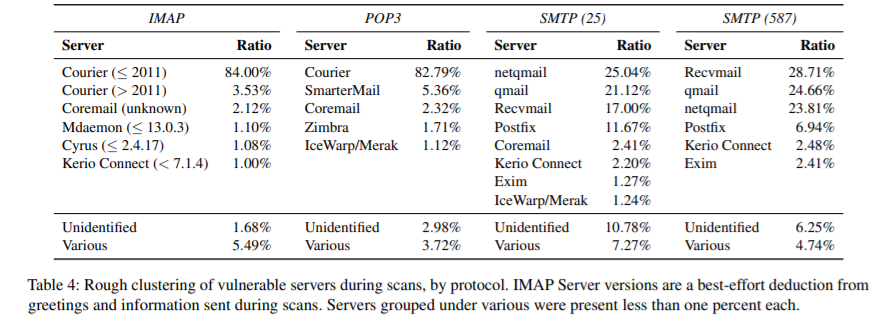

研究人员进行互联网扫描发现,有超过32万邮箱服务器(约2%)受到命令注入攻击的影响。

相比STARTTLS,implicit TLS更加安全。研究人员建议用户将邮箱客户端配置为使用配置了implicit TLS的SMTP、POP3和IMAP(端口分别为465、995和993)以默认提供TLS功能。

本文翻译自:https://thehackernews.com/2021/08/dozens-of-starttls-related-flaws-found.html