0×01:前言

pwn的学习有一段时间了,今天来看看IOT的一些知识。此篇文章会介绍IOT相关的基础知识,固件的概念以及IOT设备的文件系统,如何利用工具分析IOT设备。

0×02:正文

1)物联网设备层次模型看网络风险

- 物理感知层(固件提取)

- 通信层

- 管理控制层

2)攻击者角度看IOT信息收集

- 端口扫描

- 流量抓取、分析(外部嗅探、内部调试)

- 功能点评估

端口扫描中,我们可以注意一些私有协议,来进行分析。

所需技能

- 二进制逆向分析

- 渗透测试

- 硬件焊接

工具:IDA/Ghidra

流量分析:wireshark

固件分析攻击:binwalk/qemu

固件概念

我们可以把他简单的理解为操作系统。

固件的组成

Bootloader: 最开始运行的软件,初始化硬件设备,建立内存空间映射图,调节嵌入式的软硬件。

内核:操作系统最基本的部分。

根文件系统:内核启动时所mount的第一个文件系统,内核代码映像文件保存在根文件系统中。

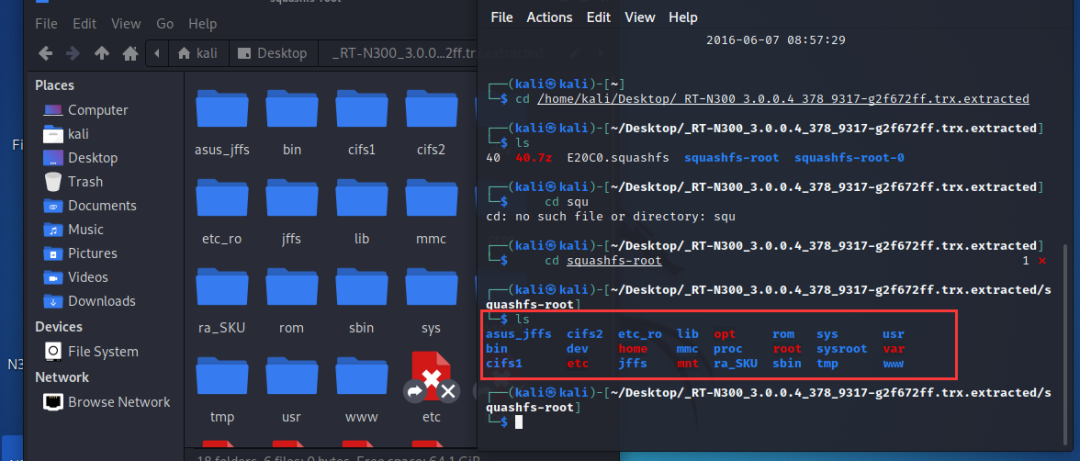

嵌入式固件使用的系统大部分为linux系统,存在的目录:

/bin目录

- 目录下的命令在挂接其他文件系统之前就可以使用,所以/bin目录必须与根文件系统在一个分区中。

/dev目录

- 设备与设备接口的文件,设备文件是linux中特有的文件类型。

/etc目录

- 系统主要的配置文件。root权限才有修改权限。

/lib

- 共享库和驱动程序,共享库用于启动系统。 运行根文件系统中的可执行程序。

/var

- /var目录中存放可变的数据,比如spool目录(mail,news),log文件,临时文件。

/proc

- 空目录,常作为proc文件系统的挂接点,proc文件系统是个虚拟的文件系统。

固件提取

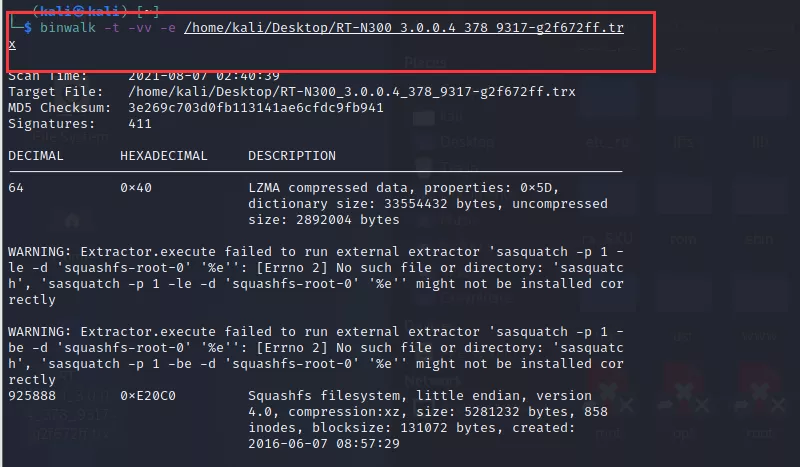

binwalk提取固件

binwalk可以扫描许多不同嵌入式文件类型和文件系统的固件映像,只需给他一个要扫描的Binkwalk +文件 -e 对此文件进行分离。

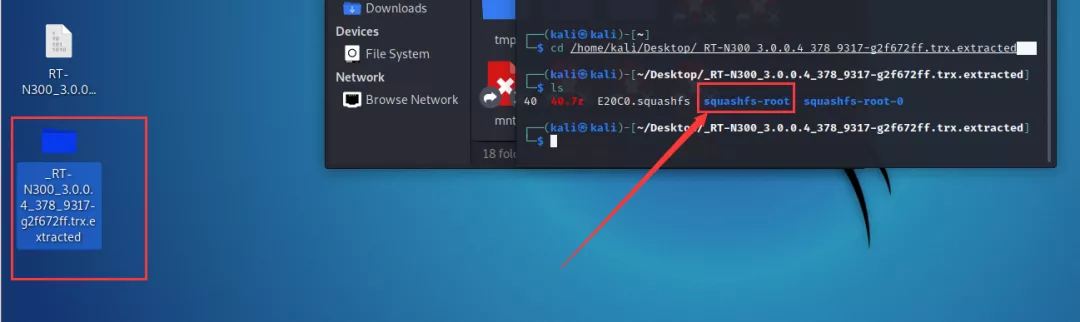

提取出的内容会存放在.extracted文件里,其中squashfs-root就是我们想要的该固件的文件系统。

进入分离出来的固件系统

Squashfs文件系统简介:

squashfs可以将整个文件系统或者某个单一的目录压缩在一起, 存放在某个设备, 某个分区或者普通的文件中。

没有binwalk情况下提取固件:

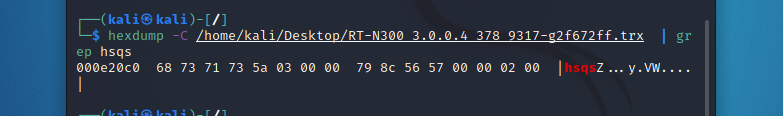

1.利用hexdump 搜索hsqs的地址

- hexdump -C RT-N300_3.0.0.4_378_9317-g2f672ff.trx | grep -i 'hsqs'

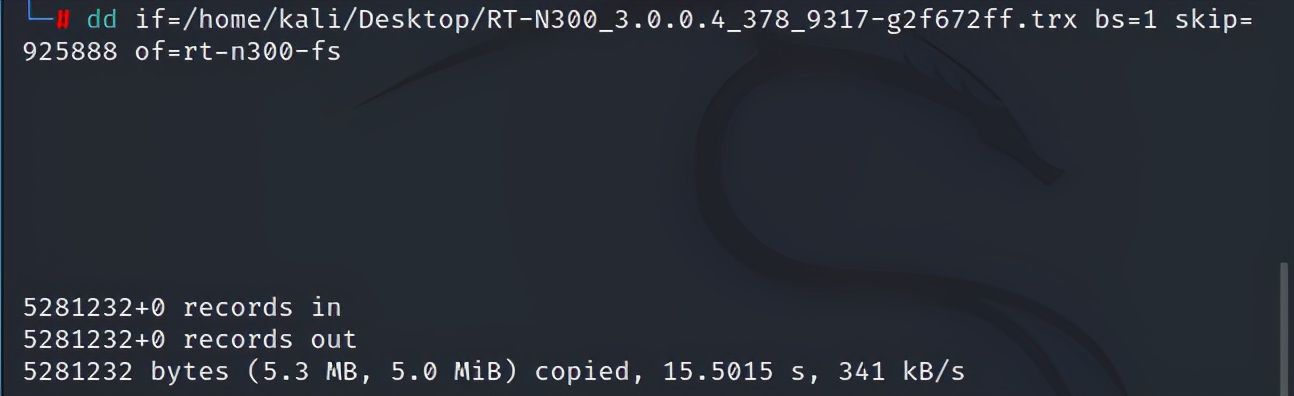

2.利用dd命令截取地址之后的数据,保存到新文件中

- if=RT-N300_3.0.0.4_378_9317-g2f672ff.trx bs=1 skip=925888 of=rt-n300-fs

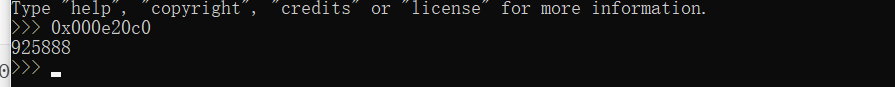

不识别16进制,因此我们转换为10进制

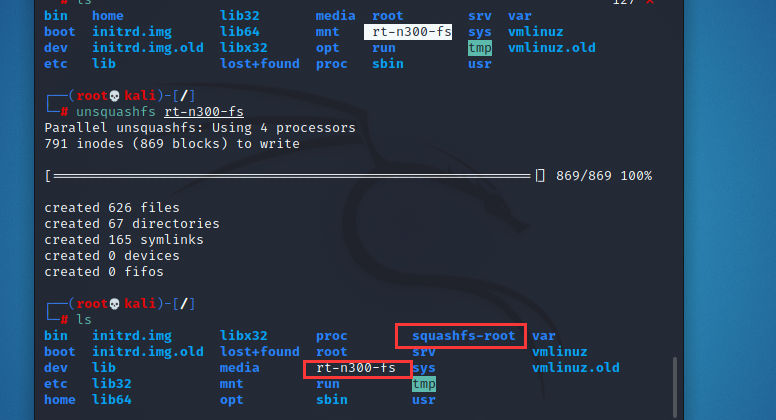

3.最后,使用unsquashfs rt-n300-fs命令解析rt-n300-fs文件,得到的squashfs-root就是固件系统

- unsquashfs rt-n300-fs

此种方法与binwalk提取固件的结果是相同的。

静态分析IOT的固件

拿到一个固件压缩包,解压之后发现了很多YAFFS2文件

我们利用binwalk对其进行分离

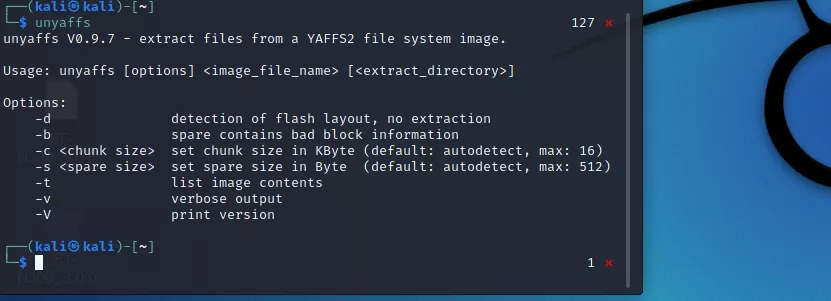

或者这里再介绍一个工具unyaffs

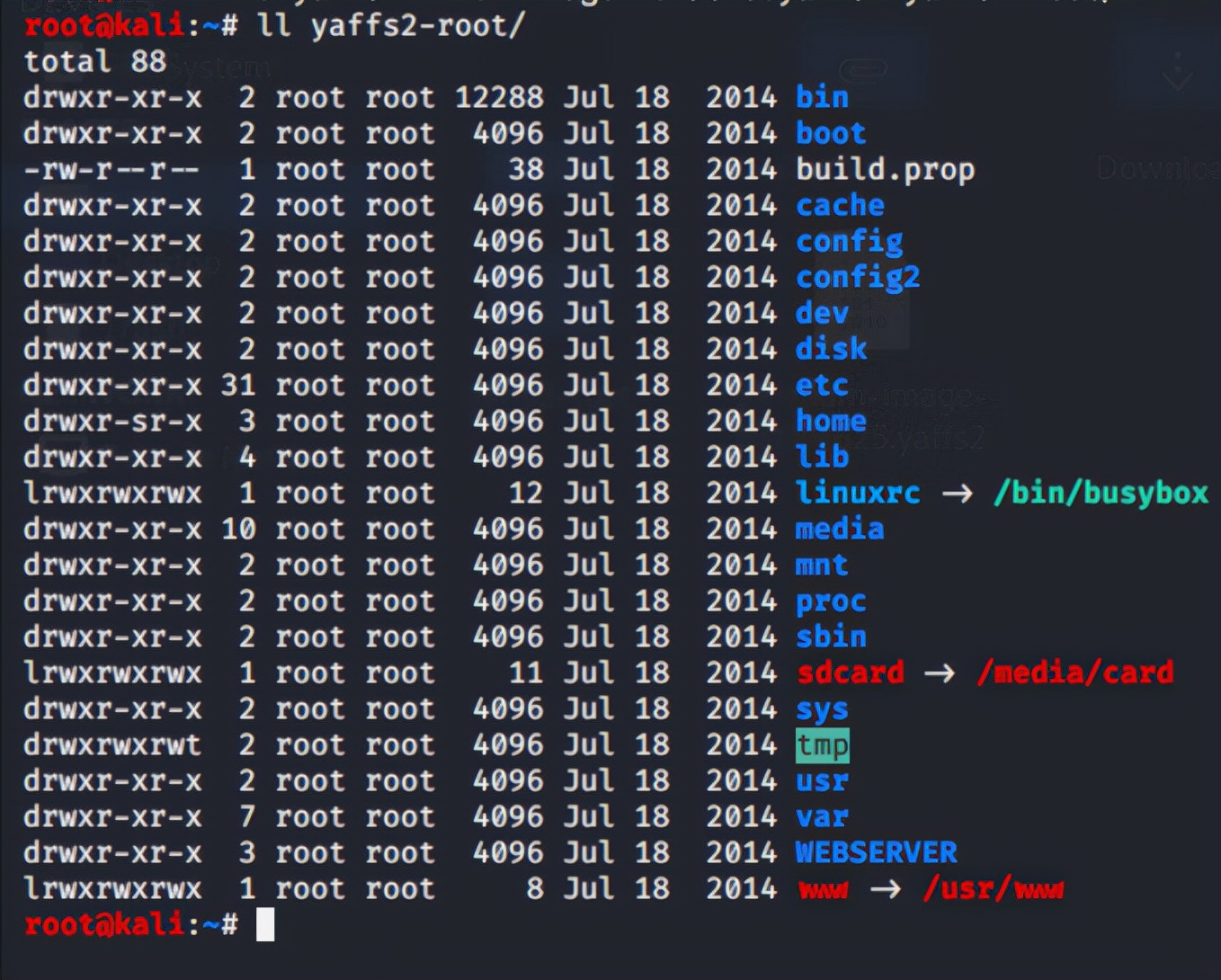

然后查看分离出来的文件

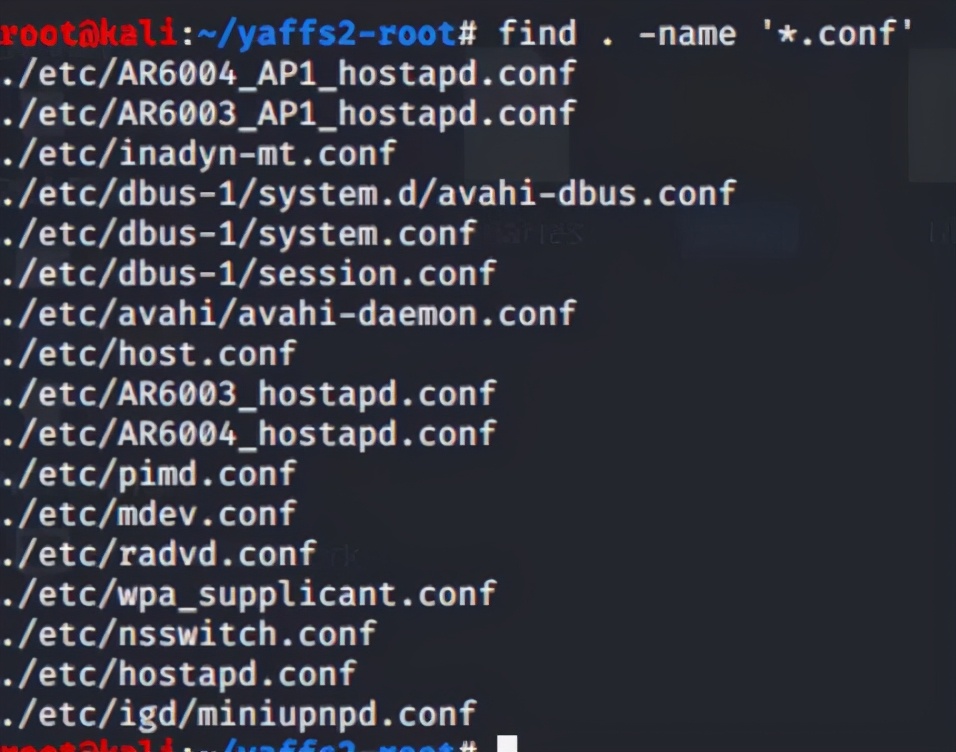

利用find命令查看 .conf配置文件

- find . -name '*.conf'

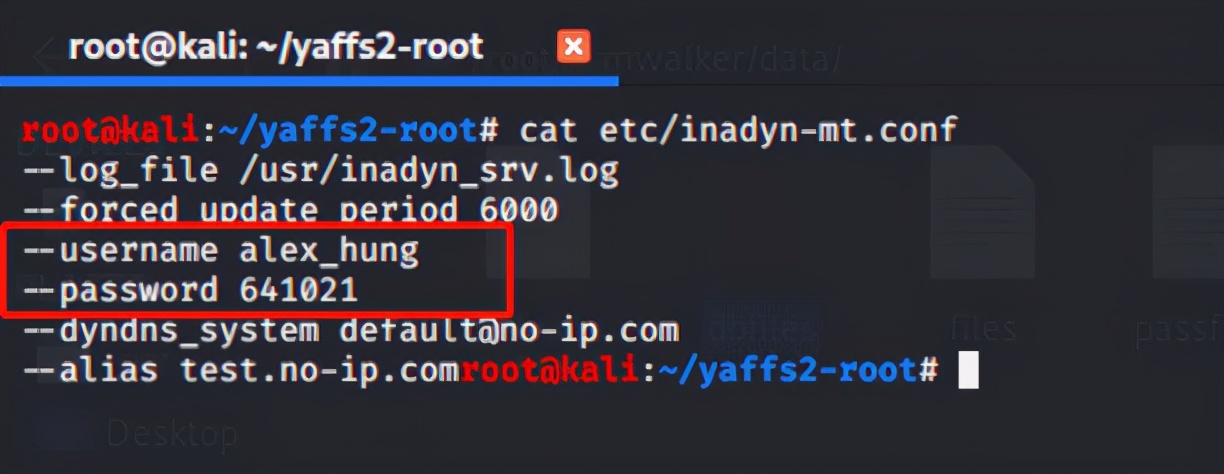

在/etc/inadyn-mt.conf下找到了账号密码

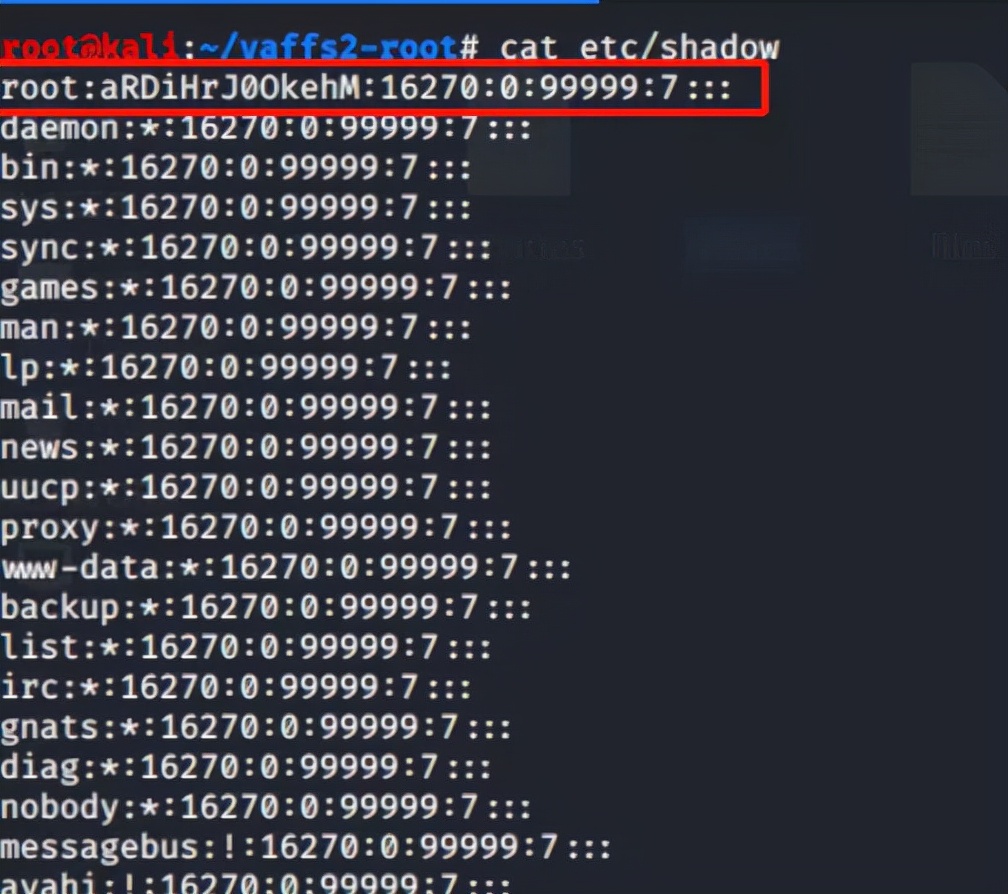

然后又看看/etc/shadow发现了root账号和密码

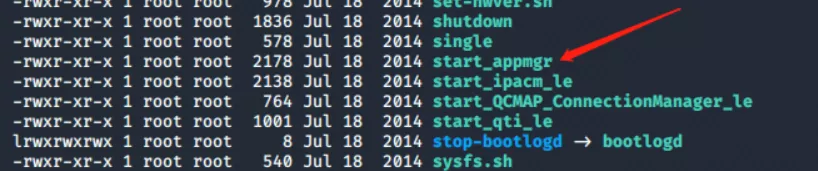

查看进程,这里有一个程序

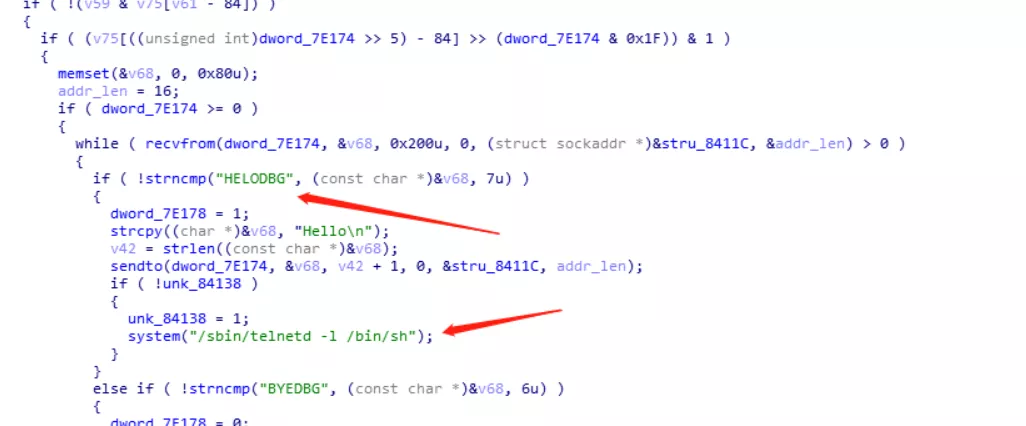

用IDA打开

只要连接该固件的39889端口并发送HELODBG的字符串,就可以进行RCE。

0×03:总结

最近研究了IOT中固件的提取以及如何静态分析固件,IOT的前期准备工作并不太难,在学习路程中发现需要的各方面机能很多,流量分析、电子取证、汇编与反汇编等技能也都是必不可少的,所以要广学知识,提升自己的技能。