研究人员发现了一种名为FlyTrap的新型Android木马,该木马通过第三方应用商店中被操纵的应用、侧载应用和被劫持的Facebook帐户导致10,000多名用户收到攻击。

在周一发布的一份报告中,Zimperium的zLabs移动威胁研究团队写道,自3月以来,FlyTrap已通过Google Play商店和第三方应用程序市场传递的恶意应用程序传播到至少144个国家或地区。研究人员表示,该恶意软件是一系列特洛伊木马的一部分,它可以利用社交工程接管Facebook账户。现在研究人员已经追踪到了在越南工作的运营商。

会话劫持活动最初是通过Google Play和第三方应用商店发布的。在Zimperium zLabs提醒之后,Google Play删除了这些恶意应用程序。

然而Zimperium指出,它们仍然分布在一些第三方、不安全的应用程序商店,“这使得侧载应用程序到移动端点和用户数据的风险更加突出。”

以下是九种不良应用程序:

- GG代金券(com.luxcarad.cardid)

- 为欧洲足球投票(com.gardenguides.plantingfree)

- GG优惠券广告(com.free_coupon.gg_free_coupon)

- GG代金券广告(com.m_application.app_moi_6)

- GG代金券(com.free.voucher)

- Chatfuel(com.ynsuper.chatfuel)

- 净息票(com.free_coupon.net_coupon)

- 净息票(com.movie.net_coupon)

- 2021年欧洲杯官方网站(com.euro2021)

你是如何被FlyTrap劫持的

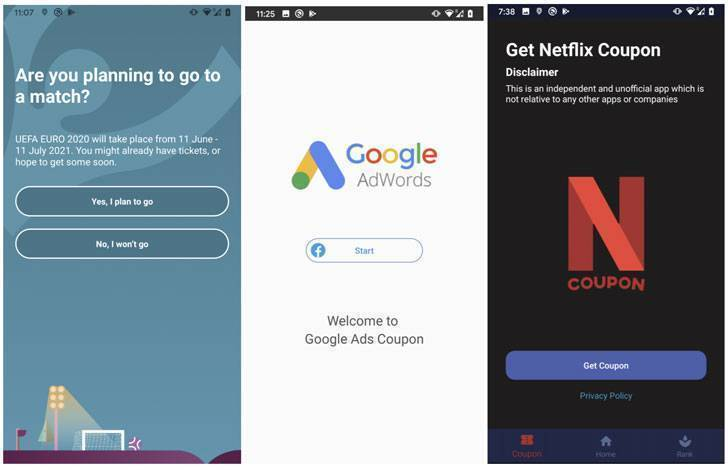

威胁行为者使用多种方式:免费的Netflix优惠券代码、Google AdWords优惠券代码,以及投票选出最佳足球队或球员等等。这些活动或是福利不仅诱人,制作的画面也很精良,这就使得威胁行为者能够更好地隐藏他们想做的事情。

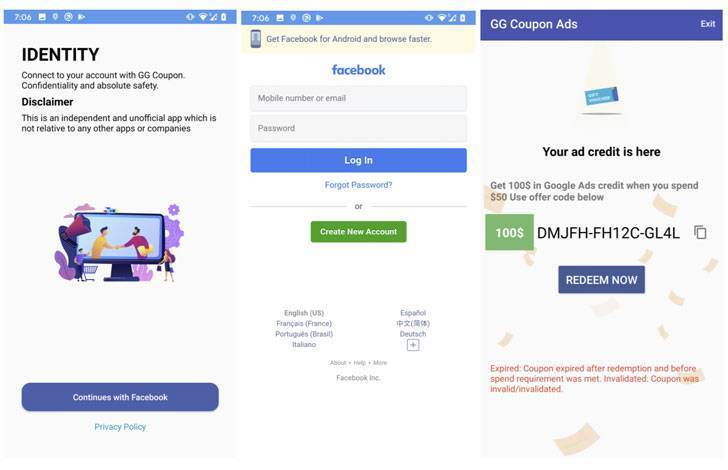

zLabs研究人员解释说:“就像任何用户操作一样,高质量网页设计和看起来像官方的登录界面是引诱用户可能进行泄露敏感信息行为的常见策略。”“在这种情况下,当用户登录他们的官方帐户时,FlyTrap木马就可以进行恶意劫持会话信息。”

这些不良应用程序声称提供Netflix和Google AdWords优惠券代码,或者让用户在在7月11日结束的欧洲足球锦标赛(Eurofa EURO 2020:四年一度的欧洲足球锦标赛)上投票选出他们最喜欢的球队和球员。但首先,在恶意软件应用程序提供承诺的活动之前,目标用户被告知必须使用他们的Facebook帐户登录以投票或收集优惠券代码或积分。

毫无疑问,没有免费的Netflix或AdWords优惠券或代码,也没有给最喜欢的足球队投票的活动。恶意应用程序只是在用户输入Facebook登陆凭据之后抛出一条消息说优惠券或代码在“兑换后和消费前”已过期,从而让自己看起来没那么“恶意”,如下面的屏幕截图所示。

FlyTrap开始行动

当一个误入陷阱的Android用户分输入其Facebook凭据后,这些应用程序就会开始收集包括以下内容的详细信息:

- Facebook ID

- 地点

- 电子邮件地址

- IP地址

- 与Facebook帐户关联的Cookie和token

然后,该木马使用受害帐户进行传播,使其看起来像是合法所有者分享的合法帖子,zLabs研究人员表示:“这些被劫持的Facebook会话可以通过与该木马链接的个人消息滥用受害者的社会信誉传播恶意软件,或是使用受害者的地理位置详细信息进行虚假宣传活动。”“这些社会工程技术在数字互联世界中非常有效,并且经常被网络犯罪分子用来将恶意软件从一个受害者传播到另一个受害者。”

事实就是这样没错,类似的活动还包括SilentFade,该恶意软件多年来一直以Facebook的广告平台为目标,并从用户的广告帐户中窃取了400万美元,同时利用受感染的帐户来宣传恶意广告、窃取浏览器cookie等。最近,一个类似的恶意软件——一个名为CopperStealer的密码和cookie窃取软件——自2019年以来一直在危害亚马逊、苹果、谷歌和Facebook帐户,然后利用它们进行更多其他的网络犯罪活动。

FlyTrap工作原理

FlyTrap使用JavaScript注入,通过登录原始合法域来劫持会话。它的恶意应用程序在WebView中打开合法域,然后注入恶意JavaScript代码,从而提取目标信息——即cookie、用户帐户详细信息、位置和IP地址。

FlyTrap的命令和控制(C2)服务器使用窃取的登录凭据来授权访问收集的数据。但更糟糕的是:zLabs发现C2服务器有一个错误配置,这就可以被利用向“互联网上的任何人”公开整个被盗会话cookie数据库,这将进一步危及受害者。

zLabs提供了下面的地图,图中显示FlyTrap危及了144个国家或地区的数千名受害者。

研究人员指出,从移动设备窃取凭证并不是什么新鲜事,毕竟移动终端“通常是社交媒体帐户、银行应用程序、企业工具等未受保护的登录信息的宝箱”。

实践证明,FlyTrap的工具和技术都非常有效,如果一些恶意行为者使用它并对其进行改造以获取更重要的信息,这绝对是意料之中的事情。

利用人性的弱点

尽管不是很情愿,安全专家不得不佩服FlyTrap的创造者。应用程序安全公司NTT Application Security的战略副总裁Setu Kulkarni称该恶意软件是“几个‘漏洞’的巧妙组合:利用人性的弱点让人们来不及思考就忍不住点进去、一个允许JS注入的软件漏洞,大量可公开访问的元数据(例如位置),以及最终可以通过与谷歌、Netflix等公司进行巧妙但可疑的关联,获得人们的信任。”

Setu Kulkarni在周一告诉Threatpost,这还不是最糟糕的。这种类型的木马可以产生的网络效应是在用户之间进行传播。Zimperium的what-if scenario可能会比FlyTrap更深入,以使其能够获取银行凭证等更重要的信息“如果这种类型的木马现在作为一种服务提供,或者如果它迅速转变为针对成千上万用户的勒索软件呢?”“问题的起点没有改变,这一切都始于用户被引诱而点击某个链接。这就引出了一个问题——为了整个客户群的安全,针对这种现象谷歌和苹果积极行动起来。”

App Snice Nevices公司的基础设施总监Shawn Smith周一告诉Threatpost,FlyTrap及其同类软件表明,应当让用户加深这样的印象即“在点击链接之前,需要做一些调查研究。”

“这种恶意软件主要通过承诺优惠券和提供为用户最感兴趣事情的投票链接来传播。其他类似的情况包括Twitter丑闻,该丑闻涉及知名账户被黑客入侵并被用来引诱人们“给”钱。这些攻击背后暴露出的社会工程方面知识的缺失是非常危险和最令人担忧的。

“仅靠保护我们的技术,我们能做的只有这么多,用户需要接受教育发现社会工程攻击,这样他们才能更好地保护自己和他们的朋友。”

如何保护您的Android

Zimperum终端安全产品营销总监理查德梅利克周一告诉Threatpost,Android用户可以禁止安装来自不受信任来源的任何应用程序,从而降低感染的机会。

他在一封电子邮件中说,虽然该设置在大多数Android设备上默认是关闭的,但社会工程学技术“是很擅长诱使用户允许安装的”。

要在Android上禁用未知来源,请转到设置,选择“安全性”,并确保未选择“未知来源”选项。

Melick还建议用户为所有社交媒体帐户和任何其他有权访问敏感和私人数据的帐户启用多重身份验证(MFA)。

他建议说:“虽然这不会阻止这种黑客行为,但它会为用户的个人资料添加额外的安全保护层,例如基于地理的警报”,可能会告诉你“该帐户正试图从越南登录。”

如果Android用户怀疑Facebook帐户与威胁行为者有关联,Melick表示要按照Facebook的说明注销所有设备上的所有帐户,立即更改其密码并启用MFA(如果尚未使用)。

梅利克建议,总的来说,要对那些看起来很诱人的应用程序持怀疑态度。“总的来说,就是要了解应用程序想要的是什么。”“如果需要连接您的社交媒体帐户以获取优惠券或交易,请暂停并询问原因。该网站/优惠券公司现在可以使用该数据做什么?他们可以用您的帐户做什么?他们真的需要这些信息才能跟你交易吗?要知道,一旦建立连接,您的数据可以在未经您同意的情况下轻松获取和使用。”

本文翻译自:https://threatpost.com/android-malware-flytrap-facebook/168463/如若转载,请注明原文地址。