现代应用程序正在将企业转变为数字创新工厂。然而,现代应用程序的分布式特性和复杂性使企业很难在多平台或多云环境中保持信任和合规性。

尽管Kubernetes是当今应用程序平台的标准,但每个云计算服务提供商都有不同的IaaS或PaaS产品,并具有不同的功能和API。这些API不仅不兼容(Kubernetes除外),而且每个基础设施和平台都在孤岛中进行处理和管理。这些孤岛充当隔离且不重叠的管理边界,阻止了微服务之间的跨边界可见性和信任。这使得企业更难以跨云平台了解并持续修复其安全漏洞,从而使它们容易受到网络攻击。

为了解决这个问题,很多企业正在将企业安全控制扩展到云计算环境。问题在于,应用程序团队和安全团队传统上具有相互竞争的目标——敏捷性与风险和控制,并且安全运营的发展速度与应用程序运营不同。这会让两个团队之间产生矛盾,并迫使应用程序运营团队做出选择:

(1)减慢应用程序交付和运营速度以降低风险。

(2)在不考虑安全性和合规性的情况下,继续尽快开发和交付应用程序。

这两种做法都不是理想的选择。为了释放在多平台和多云环境中运行的现代应用程序的潜力,需要找到一种方法,以用户期望的速度在整个软件交付生命周期中无缝集成安全性。

将零信任集成到应用程序交付周期中

在多云世界中保护应用程序的关键是零信任。将零信任原则直接构建到现代应用程序中,使企业能够及早识别威胁、减少攻击面,并将安全功能与应用程序堆栈的其余部分一起交付,而无论底层应用程序平台和云堆栈如何。

在这个用例中,零信任的关键组件之一是应用程序分段。换句话说,如何在不同应用程序或应用程序组件之间做出访问决策。零信任必须以通过可扩展模型提高应用程序访问的灵活性和敏捷性的方式,从任何用户或应用程序提供对任何应用程序的身份感知、自适应和按需访问。

应用程序细分必须提供给应用程序运营团队,以便他们可以将其作为另一个门户嵌入到应用程序的质量流程中。应用程序运营团队可以通过实施应用程序分段策略来实现这一点,这些策略可识别通过丰富的动态属性创建的工作负载。识别的内在/静态属性(IP、数字证书、命名空间、标签等)和外在/动态属性(用户行为、工作负载行为、网络行为等)越多,访问决策的粒度就越细。

令人难以置信的是,如今的应用程序分段仍然是人工完成的。但是,随着多个云平台环境中发生数以百万计的交易,个人甚至团队无法为每个工作负载实施人工分配策略。企业需要一种以可扩展、透明、自动的方式提供零信任应用程序分段的方法。

连接和安全平台

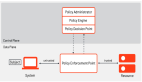

实现这一点的方法是使用现代应用程序连接和安全平台。通过服务网格,基于属性的访问控制模型整合了多个第三方工具,这些工具可以跨应用程序平台和多云环境提供可见性和安全性。这种单一视图操作模型使应用程序团队能够在多云环境中自动、大规模地无缝、简单地编排安全服务。

然而,通过微分段进行细粒度策略管理会增加复杂性,这会影响安全性。突然之间,企业可能会发现自己拥有数以千计的策略,这些策略规定了不同的工作负载如何访问网络内的实体并与之交互。并且这些策略需要不断更新和维护,这给应用程序和安全团队带来了巨大的麻烦。

在部署工作负载时,将随工作负载一起创建关联的策略,并随工作负载在运营环境中迁移,直到工作负载达到其生命周期结束并退役。随着应用程序随着时间的推移运行,它们的特征在于其独特的行为。这种安全特性允许自动选择策略并将其直接应用于工作负载。

但是,要使服务网格在多云环境中工作并启用安全应用程序,它需要遵循零信任原则,既不会增加复杂性,也不会减缓敏捷交付周期。企业应该做到以下这些:

(1)基线信任:现代应用程序连接和安全平台应该具有原生的可观察性和自我发现能力,例如能够自动发现API、编目API和基于OpenAPI标准生成API文档。现代应用程序连接和安全平台应该能够持续对应用程序行为建立基线,并检测异常应用程序行为。这需要警惕未知和零日攻击,尤其是敏感数据的泄露。

(2)建立信任:立即定义应用程序不同部分的互连需求至关重要。这种明确的意图声明通常由应用程序团队在作为持续集成(CI)/持续交付(CD)管道的一部分部署应用程序期间通过人工完成。另一种选择是在应用程序的测试阶段自动发现连接意图,并允许服务网格识别和记录微服务API之间产生的通信流。这些是应用程序分段策略的基础。

(3)加强信任:还必须有一种机制来自动应用适当的应用程序分段策略,以实现应用程序按预期运行所需的通信。在微服务模型中,应用程序的不同部分动态启动和关闭,以使应用程序能够按预期运行。管理可访问性的应用程序分段策略也必须适应这些变化,这一点至关重要。这是通过与应用程序平台交互以收集工作负载清单的服务网格控制平台来完成的。

(4)动态调整信任度:随着应用程序的运行以及客户端与它们的交互,它们的特征在这种情况下是一种安全行为。观察这种行为可以通过企业现有的各种分析工具来完成,这些工具检测进程、容器、网络和用户行为以提供安全场景。但是,为了保持信任,需要有一种方法通过服务网格集成这些工具,以创建单一的真相来源。

(5)将信任模型扩展到边缘:应用程序还与SaaS平台(例如Salesforce或SAP)以及数据中心之外的其他应用程序进行交互。在理想情况下,服务网格/零信任应用程序分段模型可以与云中的其他安全解决方案集成,例如安全访问服务边缘(SASE)、安全Web网关(SWG)、云访问安全代理(CASB)和其他零信任安全组件。这使跨数据中心、多个云服务提供商、SaaS平台和web应用程序建立信任的流程实现标准化,确保企业的一致安全性和合规性。

现代应用程序正在通过实现敏捷性和实时决策来改变业务的运作方式,但除非应用程序团队与安全团队合作以保护多云环境中的用户、数据和应用程序,否则它们永远不会充分发挥其潜力。很明显,企业需要一个演进的安全模型,应用程序团队可以使用该模型跨多云、多平台环境无缝建立信任和协调应用程序的分段。服务网格可以提供建立和持续评估信任所需的可见性和控制。