2021年6月,巴西肉类加工巨头JBS SA美国子公司JBS USA Holdings遭受勒索软件攻击,导致公司负责加工全美近五分之一肉类供应量的多家工厂被关闭,该公司随后向犯罪分子支付了价值1100万美元的比特币赎金,以解决被攻击事件。

近年来,勒索软件攻击事件频发,计算机被劫持除了会对个人造成损失还可能会破坏能源、电力等领域的关键基础设施,危及社会公共安全。

据2020年虚拟货币犯罪统计显示,2020年勒索攻击案件超140起,案件数量对比2019年增长了近两倍,向勒索软件支付的虚拟货币赎金超过4.16亿美元。

勒索软件的前世今生

勒索软件,又称勒索病毒,是一种特殊的恶意软件,与其他病毒最大的不同在于攻击手法和中毒方式,部分勒索软件仅是单纯地将受害者的电脑锁起来,而也有部分勒索软件会系统性地加密受害者硬盘上的文件,所有的勒索软件都会要求受害者缴纳赎金以取回对电脑的控制权,或是取回受害者根本无从自行获取的解密密钥以解密文件。

1、起源

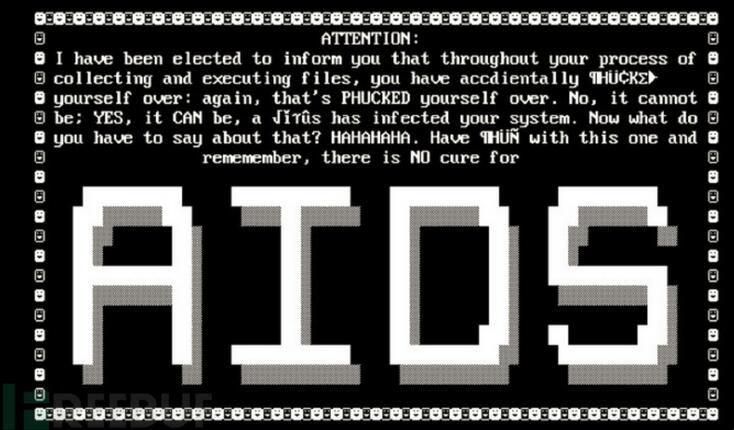

1989年,世界上出现了首例勒索软件,名为“艾滋病信息木马”,其开发者是1989年获得哈佛大学博士学位名为约瑟夫·波普的生物学家,他向世界卫生组织艾滋病会议的参加者分发了20,000张受到感染的磁盘,并且以"艾滋病信息-入门软盘”命名,当软盘被插入电脑,就会显示以下消息:

勒索信息要求用户必须在巴拿马的邮政邮箱向 PC Cyborg Corporation 发送189美元,以解锁访问权限,历史上第一款勒索病毒就此诞生。

2006年,国内出现了首款勒索软件——Redplus勒索木马,该木马会隐藏用户文档,然后弹出窗口勒索赎金,金额从70-200元不等,但实际上用户的文件并未丢失,只是被移动到一个具有隐藏属性的文件夹中。

2、发展

随着08年比特币的诞生,勒索软件攻击迈入新的发展阶段——比特币赎金阶段,2013年下半年,出现了一种名为CryptoLocker的特洛伊木马,是以勒索软件的形式出现的恶意软件,以 Windows操作系统为主要攻击目标。

通常通过邮件附件传播,附件执行后会对特定类型的文件进行加密,之后弹出付款消息窗口。

勒索信息表示如果在规定的期限内支付比特币赎金,就能够解密这些文件,否则私人密钥将会被销毁,再也不能打开这些文件。

该恶意软件还会提供一个由恶意软件控制的线上服务提供解密,但要付出高额的比特币。也就是从这款恶意软件开始,黑客开始使用比特币支付赎金。据消息称,此恶意软件为黑客组织带来了近41000枚比特币的收入。

3、爆发

2017年4月14日晚,黑客组织Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。

5月12日,不法分子通过改造“永恒之蓝”制作了WannaCry勒索病毒,在全球范围感染电脑和服务器。五小时内,英国、俄罗斯、乌克兰、西班牙、法国整个欧洲都遭遇攻击,包括政府、银行、电力系统、通讯系统、能源企业、机场等重要基础设施都被波及,国内也有部分高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件,造成严重损失。

4、平台化

2015年,一款名为Tox的勒索软件开发包在年中发布,通过注册服务,任何人都可创建勒索软件,管理面板会显示感染数量、支付赎金人数以及总体收益,Tox的创始人收取赎金的20%,一些黑客将勒索软件开源,任何人都可以操作和修改勒索软件,其支付工具有比特币,还有更难追踪匿名币(如门罗币等)。

5、多元化

近年来,一些酒店、企业或者医院等“拖库”事件频发,黑客组织除了勒索遭受攻击的企业外,一方面在暗网黑市上售卖窃取来的用户隐私数据,以此来获利;另一方面也勒索被泄露隐私的用户,称会大范围传播用户的隐私,以此来恐吓用户获取赎金。

勒索软件的几种形式

勒索软件的攻击形式多样,主要可以分为:加密数据、锁定系统、数据泄露、恐吓用户。

加密数据:这种形式最为多见,因为这种形式是受害群体数量最多、社会影响最广的攻击形式,攻击者通常使用非对称加密算法(理论上几乎无法破解)对被攻击者系统内重要的数据、资料文档等进行加密,如果没有攻击者的私钥,无法解密被锁定的文件。然后通知用户想要打开资料数据,则必须通过支付虚拟货币来完成解密。

锁定系统:锁定系统之后连系统都无法登录,比如:篡改系统开机密码,被攻击者在没有特定数字密钥的情况下无法访问服务器,攻击者以此为要挟对用户进行勒索。

2019年5月初,黑客就入侵并控制了美国马里兰州巴尔的摩市大约1万台政府电脑,并索要13个比特币(价值10万美元),不过该市政府拒绝交付这一笔赎金,结果就是使得政府部门在没有特定数字密钥的情况下无法访问服务器,政府公务员无法访问他们的电子邮件帐户,普通市民无法使用基本市政服务,包括交水费、财产税和停车票等等。

数据泄漏:此类形式主要是针对酒店、企业、医院等实施,黑客通过入侵系统窃取到企业内相关机密数据(用户隐私信息、秘密文件等),要求企业支付一定的金额进行数据赎回,否则会在某一时间公开这批数据。

恐吓用户:主要通过对用户的隐私进行攻击,勒索者通过大量群发勒索邮件,利用社会工程学,攻击人性弱点,声称自己已经入侵并控制了收件人的电脑,发现了不可告人的隐私秘密,如果不交付赎金就把你的秘密发到网上或者群发给你的好友,从而达到勒索钱财目的。

勒索软件的传播

勒索软件正在快速地演变,融合了很多恶意软件的传播特性,新的勒索病毒能够在企业中快速地传播和感染整个网络,对能够访问的各种数据进行加密,甚至很多企业因此造成了业务的中断,这对企业的安全防御带来了巨大的挑战。

电子邮件

攻击者通过发送电子邮件的形式传播勒索软件,这种电子邮件看起来与某些知名的机构、品牌或者社交网站的界面极度相似,减轻被攻击者的戒备,攻击者将恶意链接直接放在邮件中或者放在电子邮件的附件中,只要被攻击者点击了这个链接或打开了这个附件,包含勒索软件的文件就会被自动下载、触发。

案例:2019年3月11日起,境外某黑客组织对我国有关政府部门开展勒索病毒邮件攻击。邮件内容为“你必须在3月11日下午3点向警察局报到!”,附件名为“03-11-19.rar”。

研究发现,该勒索病毒版本号为GANDCRAB V5.2,是国内最活跃的勒索病毒之一,邮件传播是他们最广泛使用的传播方式,而且由于使用了RSA+Salsa20的加密方式,受害用户无法拿到病毒作者手中私钥,无法解密。该病毒运行后将对用户主机硬盘数据全盘加密,要求受害用户缴纳赎金。

网站和下载

用户浏览受感染的网站并下载软件,让用户误以为这是一个真正的软件,但它实际上是包含勒索病毒的勒索软件。

案例:2016年,首个针对苹果操作系统的勒索软件KeRanger被发布,它通过已经遭受感染的Transmission BitTorrent客户端的安装程序进行迅速传播。在2016年3月4日和5日下载Transmission的Mac OS X的用户都有可能面临该恶意软件的威胁。

用户一旦安装该勒索软件,KeRanger将会搜索大约300个不同的文件类型,并对其发现的任意文件进行加密。随后,该勒索软件会弹出要求受害者支付1比特币赎金的勒索通知单,并要求被攻击者通过暗网完成赎金支付。

利用漏洞传播

攻击者抓住很多人认为打补丁没用还会拖慢系统的错误认识,从而利用刚修复不久或大家重视程度不高的漏洞进行传播。

如果用户未及时更新系统或安装补丁,那么即便用户未进行任何不当操作,也有可能在完全没有预兆的情况下中勒索病毒。此类勒索软件在破坏功能上与传统勒索软件无异,但因为传播方式不同,导致更加难以防范,需要用户自身提高安全意识,尽快更新有漏洞的软件或安装对应的安全补丁。

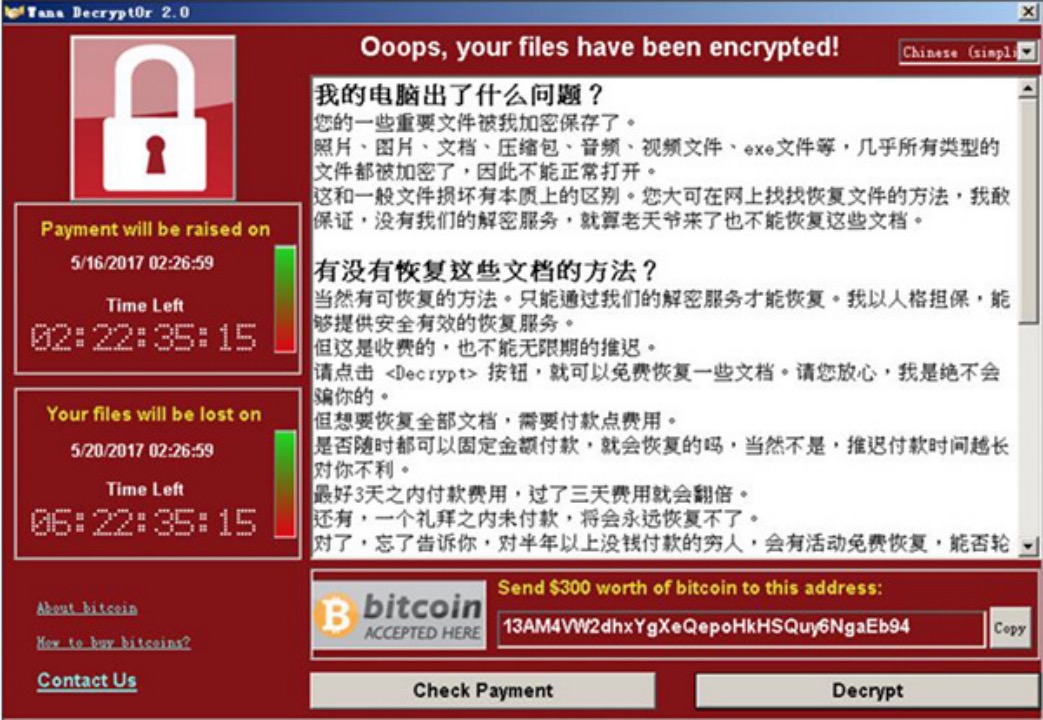

案例:WannaCry是一种“蠕虫式”的勒索病毒软件,大小3.3MB,由不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播。

该病毒感染计算机后,会导致电脑大量文件被加密。受害者电脑被黑客锁定后,病毒会提示支付当时价值约300美元的比特币才可解锁。

虚拟货币作为赎金

从技术层面上来看,我们不得不承认,勒索病毒和虚拟货币二者的结合非常完美,在虚拟货币被广泛使用之前,病毒的制造者想通过勒索病毒直接获利并不是太容易的事情,他们除了要挟持受害者的计算机设备或文件,还得让受害者支付现金或银行转帐才能获得收益,这种方式太容易被警方抓获。

所以在过去的几十年中,虽然勒索病毒很早就存在,但并没有大规模的爆发,造成巨大影响。而虚拟货币的出现打破了这一平衡,受害人通过虚拟货币的形式支付,虚拟货币的匿名性和全球流通性不仅可以极为快捷地跨境交易,更可以一定程度的躲避监管。

被勒索软件攻击的企业会收到勒索赎金通知单,通知单中要求被攻击者使用虚拟货币支付赎金,通常还包括如何从交易所购买虚拟货币的指南。

虚拟货币虽然给黑客组织带来了“新通道”,但是目前能够使用虚拟货币直接支付的场景非常少,所以攻击者得到虚拟货币赎金之后必然将其兑现为法币,那么通过分析资金流向就可能追踪到犯罪分子的踪迹。

止损和预防措施

当我们已经确认被勒索软件攻击后,应当及时采取必要的止损措施,避免损失的进一步扩大。

当确认服务器已经被感染勒索病毒后,应立即隔离被感染主机。一方面是为了防止感染主机自动通过连接的网络继续感染其他服务器;另一方面是为了防止黑客通过感染主机继续操控其他服务器。

隔离常用的操作方法是断网和关机。断网主要操作步骤包括:拔掉网线、禁用网卡,如果是笔记本电脑还需关闭无线网络。

在已经隔离被感染主机后,应对局域网内的其他机器进行排查,检查核心业务系统是否受到影响,生产线是否受到影响,并检查备份系统是否被加密等,以确定感染的范围。

另外,备份系统如果是安全的,就可以避免支付赎金,顺利地恢复文件。

所以,当确认服务器已经被感染勒索病毒后,并确认已经隔离被感染主机的情况下,应立即对核心业务系统和备份系统进行排查。

基于勒索软件可防可控不可治的特点,知帆科技安全专家提醒大家:

- 企业用户:构建网络安全防护体系,加强数据安全保护,设置防火墙,及时更新病毒库,广泛获取威胁情报,建立企业病毒预警机制。

- 个人用户:提高网络安全意识,定期给操作系统打补丁,不要点击来源不明的邮件、链接和软件,重要的数据和文档及时备份。