2021年8月4日,JFrog和Forescout的研究人员发布了一份联合报告,公开披露了在NicheStack TCP/IP堆栈中发现的14个安全漏洞。

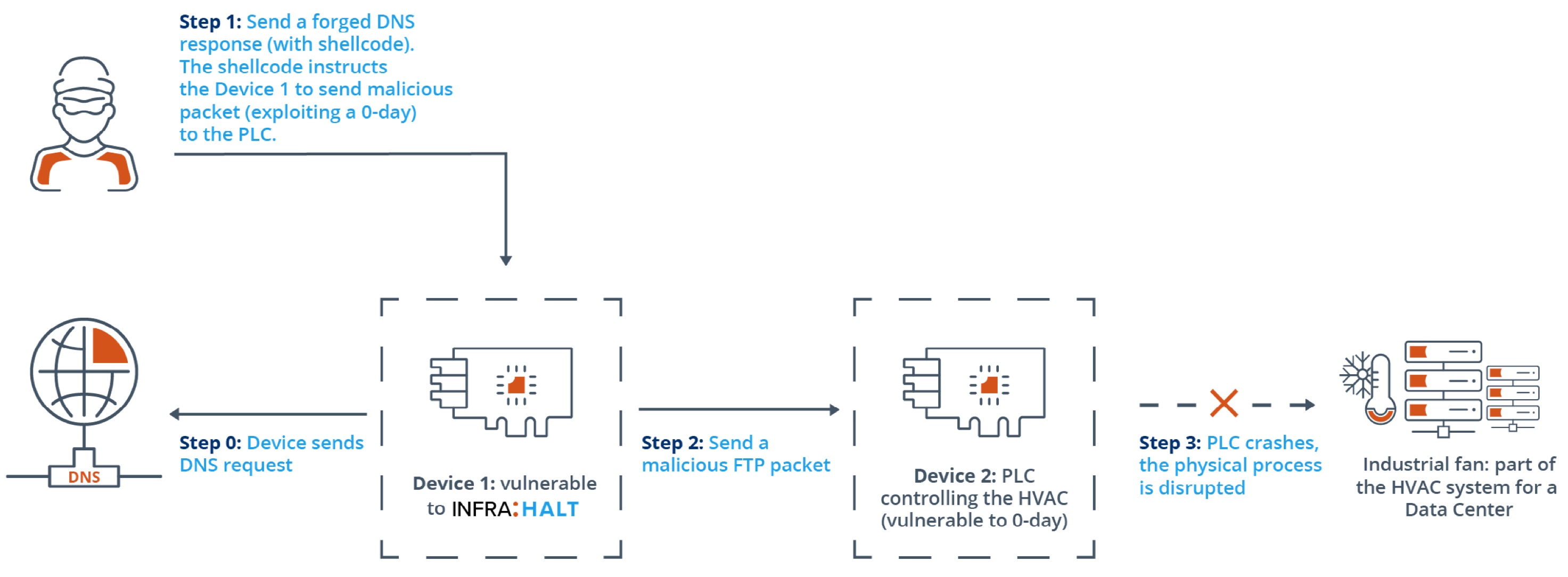

Forescout和JFrog Security研究人员在NicheStack中发现的14个漏洞被统称为“INFRA:HALT”,允许远程代码执行、拒绝服务、信息泄漏、TCP 欺骗和DNS缓存中毒。

Forescout指出,其他主要的OT设备供应商,如Emerson、霍尼韦尔(Honeywell)、三菱电机、罗克韦尔自动化和施耐德电气,都是堆栈的原始开发商InterNiche的客户。由于这种漏洞存在于OT环境,所以受影响最大的垂直行业是制造业。

INFRA:NicheStack中的HALT漏洞

在过去的两年里,来自多家公司的研究人员亲自探索物联网、OT和嵌入式设备/系统中使用的各种TCP/IP堆栈的安全性,并记录了他们的发现。

NicheStack TCP/IP堆栈由InterNiche Technologies于1996年开发。自问世以来,它已被各种原始设备制造商(OEM)以多种“风格”分发,并作为其他TCP/IP堆栈的基础。其被广泛部署于各种操作技术(OT)设备中,例如非常流行的Siemens S7 PLC。

关于此次被发现的漏洞,研究人员解释称,

“如果这些漏洞被利用,不法分子就可以控制用于控制照明、电力、安全和消防系统的楼宇自动化设备,以及用于运行装配线、机器和机器人设备的可编程逻辑控制器(PLC)。这可能会严重破坏工业运营,并进一步为攻击者提供对物联网设备的访问权限。一旦访问实现,堆栈就会成为在IT网络中传播感染性恶意软件的脆弱入口点。”

补救和缓解建议

目前,HCC Embedded公司已经为受影响的NicheStack 版本(即NicheStack v4.3之前的所有版本)发布了相关补丁。建议相关供应商(涉及嵌入式网络)及时升级更新,并向客户提供自己的更新。

目前尚不清楚有多少设备在使用易受攻击的堆栈版本,但根据相关数据显示,该堆栈已被近 200 家设备供应商使用,其中包括世界上大多数顶级工业自动化公司。

此外,Forescout也提供了一个开源脚本,企业管理员可以使用它来检测运行 NicheStack(和其他易受攻击的 TCP/IP 堆栈)的设备。

除了实施补丁外,安全专家还敦促管理员使用网络分段来降低易受攻击设备的风险,并监控所有网络流量中是否存在试图利用已知漏洞或零日漏洞的恶意数据包。