大数据文摘出品

作者:Caleb

直播行业愈演愈烈。

根据2020年底的一项数据显示,我国网络直播用户规模达到了6.17亿。

随着直播的兴起,一些录播视频也得到了不少人的观看,这也就引起了录播软件的疯狂下载。

但是,不知道有没有人遇到过这种情况,在偶然间浏览硬盘时,会发现电脑上存在几百个千兆字节的冗长视频文件,最关键的是,当你打开这些视频文件,你会发现这是在你不知情的情况下录制的。

换句话说,这几十甚至上百个小时的录像,在你不知情的情况下记录了你生活的一切,细思极恐。

这样的事情就发生在了一位名叫Tom McKay的博主身上。

到底是怎么回事,和文摘菌一起来看看吧~

36美元的摄像头,免费开源的软件,上演现实版《窃听风暴》

事情是这样的。

不久前,McKay在亚马逊上花36美元买了一个1080p网络摄像头,品牌叫Victure。

他的办公桌正对着一个窗户,也就在他的显示器后面。如果Victure网络摄像头不缺乏自动平衡曝光水平的能力,这就不是一个问题。白天,你会被照得像吸血鬼一样,而到了晚上,你看起来就像是山洞里的小精灵。

同样的,如果McKay能够弄清楚如何在没有第三方软件的情况下让摄像头这样做,这也不会成为一个问题。

在网上搜索询问后,McKay还是没能找到通过Windows抵消曝光水平的方法,虽然你可以控制亮度和对比度,但这些表面的调整,仍然不能缓解内心的不安。

从左到右:Victure摄像头默认自动曝光设置;摄像头通过Window的内置亮度滑块进行调整;摄像头通过亮度和对比度滑块进行调整。

于是,McKay开始寻找其他方法来手动调整摄像头。

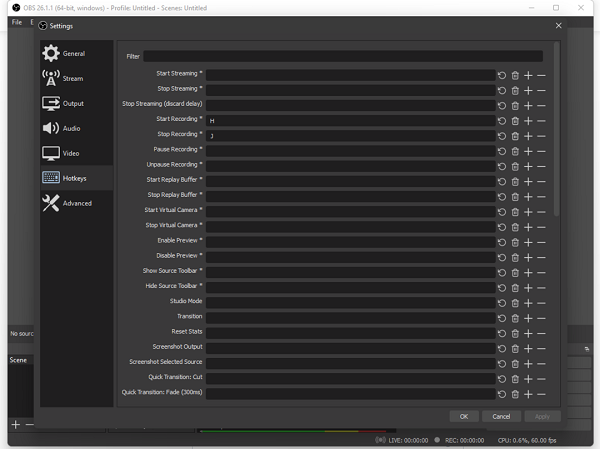

大多数网络摄像头软件都要花钱,但他碰巧安装了一个免费开源的软件Open Broadcaster Software Studio(OBS Studio),每次使用网络摄像头时,McKay都要先打开OBS Studio。

恐怖的是,只需点击几下,你可以修复曝光设置,但会得到一个明显更令人毛骨悚然的Zoom Meeting Tom。OBS Studio直接从摄像头获取信息,并将其输出到一个虚拟的网络摄像头上,然后在任何视频会议软件中选择将其作为视频源。

令人气愤的是,这就是在这件事上想要占便宜的后果。

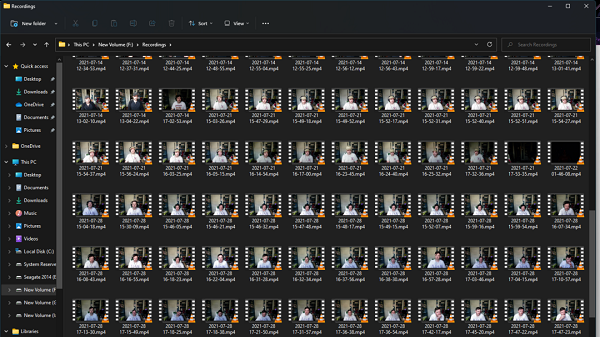

这简直就是现实版《窃听风暴》!由于某些原因,每当McKay开始使用虚拟摄像头时,OBS Studio就会随机开始录音,这触发是随机的,没有任何通知,这也就是为什么在6月初McKay会惊讶地发现442G的录像视频。

上面这张图可能是网络摄像头捕捉到的McKay不那么尴尬或妥协的瞬间之一,但在他把硬盘上的所有视频都删除之前,他也没有任何心思去检查摄像头到底拍了些什么。

你可能会说,或许是McKay不小心按了录像键或什么的,他并没有意识到软件已经开始运行了。

但从6月9日到现在,在文件夹里又出现了大约240GB的录像,这还不包括5月份309GB的录像。从穿的T恤来看,这些录像断断续续地涵盖了约一个星期的时间。

万幸的是,这些镜头都没有被上传到网上,也没有被同事看到。

Victure摄像头和OBS Studio都“来头不小”

好奇之下,文摘菌去翻了翻McKay所使用的Victure摄像头。

在英国一项针对摄像头进行的调查统计中,特别提及到了Victure。这款摄像头只需35.99美元,可以说是亚马逊上最便宜的摄像头之一了,同时,它还有着4.5的高评价。

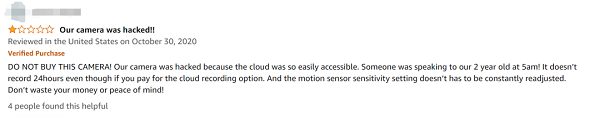

但是,在查看一些1星评论时,有消费者表示,有人通过摄像头正在随意地监视他们。

这要归咎于弱默认用户名和密码。这些通常只是“用户名”或“管理员”和“密码”。当有人安装任何摄像头并且不更改默认登录信息时,就会非常容易受到黑客攻击。

大多数连接设备的默认登录信息都可以在互联网上轻松找到,有了这些信息和摄像头的IP地址,就可以通过应用程序查看和控制摄像头。

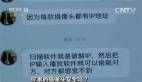

在互联网上,你甚至可以找到有数百个被黑的摄像头的直播,这些录制的视频还会被上传到YouTube上,而被监视的人们在家中显然并未意识到这个问题。

OBS Studio也是大有来头。

一种新的远程访问木马(RAT)正在对在线赌博下手,该木马除了具有可预测的功能(如文件评估和渗漏)外,还采用了使用直播来监视受害者屏幕的方法。

实现后项功能的关键,便是通过滥用OBS Studio的框架来嗅探受害者的屏幕,此外,该攻击还滥用阿里云的对象存储服务(OSS)来托管BIOPASS RAT Python脚本以及存储从受害者那里泄露的数据。

黑客可以使用上述两个框架中的任何一个来跟踪受感染系统的桌面,他们还可以将视频流式传输到云端,通过BIOPASS控制面板实时观看提要。

网络安全研究人员还发现,检索BIOPASS的脚本会监控访问者是否已被感染,如果没有,则将其注入目标站点的在线支持聊天页面。

根据多家媒体报道,“如果脚本确认访问者尚未被感染,它将用攻击者自己的内容替换原始页面内容,新页面将显示一条错误消息,并附有说明,告诉网站访问者下载Flash安装程序或Silverlight安装程序,而这两者都是恶意加载程序”。

相关报道:

https://gizmodo.com/i-accidentally-recorded-at-least-682-gigabytes-of-video-1847396873https://threatpost.com/biopass-rat-live-streaming/167695/

【本文是51CTO专栏机构大数据文摘的原创译文,微信公众号“大数据文摘( id: BigDataDigest)”】