近日,来自美国、英国和澳大利亚的多家网络安全机构发布的联合安全公告揭示了过去两年间被利用最多的30个安全漏洞。

与此同时,CISA、澳大利亚网络安全中心(ACSC)、英国国家网络安全中心(NCSC)和联邦调查局(FBI)也分享了缓解措施,以帮助私营和公共部门组织应对这些漏洞。

CISA网络安全执行助理总监Eric Goldstein称,

| “协作是CISA工作的重要组成部分,今天我们与ACSC、NCSC以及FBI合作,揭露了公共和私营组织应该优先修补的安全漏洞,以尽可能减少被恶意行为者利用的风险。” |

攻击集中在远程工作、虚拟专用网、云技术

根据美国政府收集的数据显示,自2020年初以来,去年的大多数Top目标漏洞已被披露,这一趋势源于COVID-19 大流行期间远程工作选项的扩展。

CISA解释说,

| “远程工作选项(例如虚拟专用网络和基于云的环境)的快速转变和越来越多的使用可能会给努力维护和跟上常规软件修补步伐的网络防御者带来额外的负担。” |

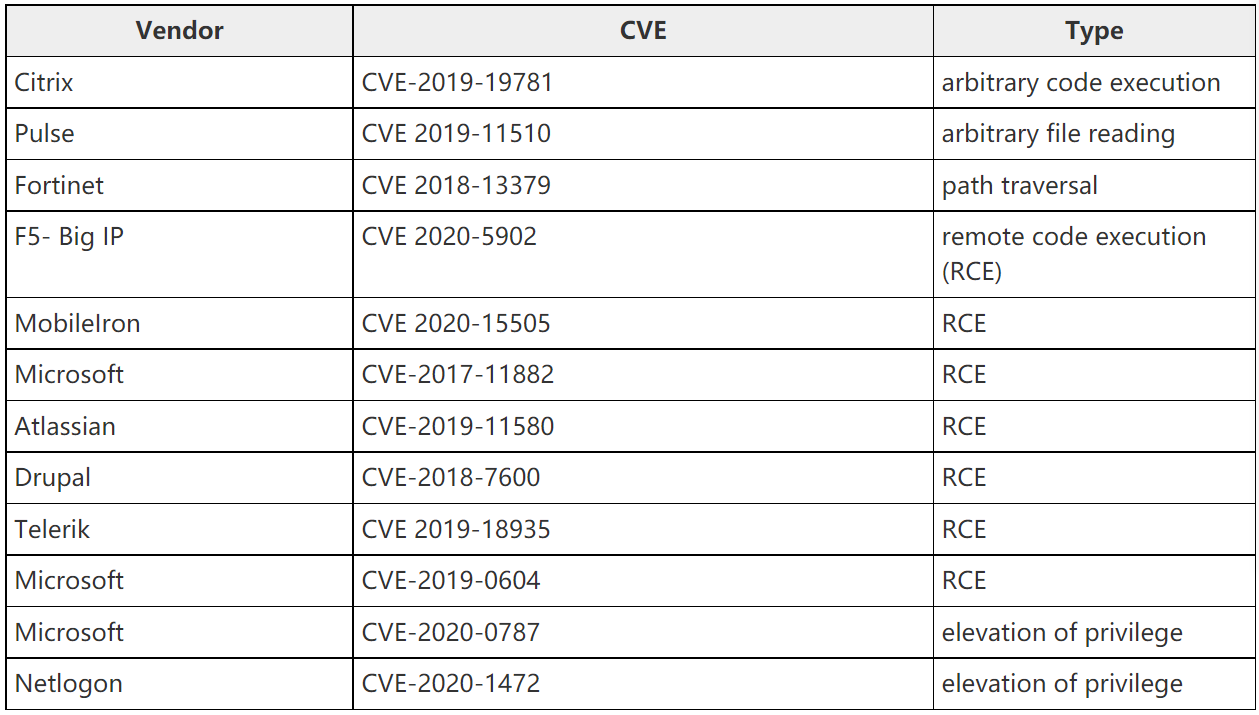

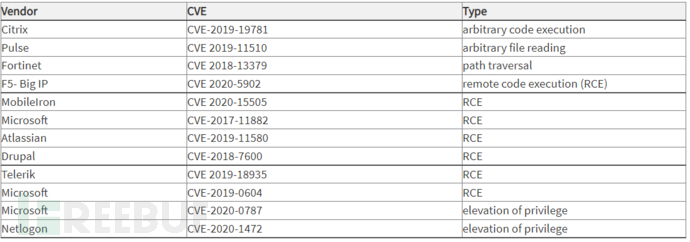

随着威胁行为者利用向远程工作的转变,2020年最常见的四个漏洞也主要针对居家办公 (WFH)、虚拟专用网络 或基于云的技术,如下表所示:

CISA补充道,

| “2021年,恶意网络攻击者继续瞄准面向外部的设备中的漏洞。2021年被高度利用的漏洞主要集中于Microsoft、Pulse、Accellion、VMware 以及Fortinet(详见下文)。” |

CISA、ACSC、NCSC和FBI评估全球公共和私营组织仍然易受这些CVE的危害。只要这些已知漏洞(例如影响Microsoft Office的CVE-2017-11882)仍然有效且系统未打补丁,恶意网络攻击者很可能会继续利用它们实施攻击。攻击者对已知漏洞的使用使归因复杂化,同时也降低了攻击成本和被检测到的风险,因为他们没有投资开发专供其使用的零日漏洞。

2020 CVEs VS 2021 CVEs

CISA、ACSC、NCSC和FBI已确定以下为 2020年以来恶意网络攻击者利用最多的漏洞:

【2020 Top CVEs】

根据美国政府的技术分析,在这些漏洞中,CVE-2019-19781是2020年被利用最多的漏洞。 CVE-2019-19781是最近披露的Citrix应用交付控制器(ADC,一个用于Web的负载平衡应用程序)中的一个关键漏洞。国家和网络犯罪攻击者最有可能喜欢使用此漏洞,因为它很容易被利用,Citrix服务器也很普遍,并且攻击者可以利用该漏洞在目标系统上执行未经授权的 远程代码执行(RCE)。

2020年初被确定为新兴目标的未修复的CVE-2019-19781和CVE-2019-11510 实例仍在继续被民族国家高级持续威胁参与者所利用。就CVE-2019-11510 漏洞来说,它是Pulse Connect Secure vpn中的一个关键漏洞,攻击者可以利用该漏洞窃取受感染Pulse vpn服务器上所有用户的未加密凭据,并为受感染Pulse vpn服务器上的所有用户保留未经授权的凭据,并且可以在系统修补后保留未经授权的访问,除非更改所有受感染的凭据。

2021年,网络攻击者继续瞄准面向外部的设备中的漏洞。除了上面列出的2020 CVE之外,组织还应优先修补以下已知被利用的CVE:

- Microsoft Exchange:CVE-2021-26855、CVE-2021-26857、CVE-2021-26858 和 CVE-2021-27065

- Pulse Secure: CVE-2021-22893, CVE-2021-22894, CVE-2021-22899, and CVE-2021-22900

- Accellion: CVE-2021-27101, CVE-2021-27102, CVE-2021-27103, CVE-2021-27104

- VMware: CVE-2021-21985

- Fortinet: CVE-2018-13379, CVE-2020-12812, and CVE-2019-5591

缓解建议

缓解许多漏洞最有效的最佳实践之一是在补丁可用后尽快更新软件版本。如果这无法实现,请考虑应用临时解决方法或其他缓解措施(如果供应商提供)。如果组织无法在补丁发布后不久更新所有软件,则优先为已知被利用的CVE或可被最大数量的潜在攻击者(例如面向互联网的系统)访问的CVE实施补丁。

对于那些尚未修复这些漏洞的组织应该检查入侵迹象(IOC),如果受到损害,请立即启动事件响应和恢复计划。

将稀缺的网络防御资源集中在修补网络攻击者最常使用的漏洞上,可以在阻碍对手行动的同时加强网络安全性。 例如,2020 年的民族国家APT广泛依赖于在Atlassian Crow中发现的单个RCE漏洞(CVE-2019-11580),共同关注修补此漏洞可能会通过迫使参与者寻找替代方案而产生相对广泛的影响,而替代方案可能对其目标集没有同样广泛的适用性。

此外,攻击者通常会利用弱身份验证过程,尤其是在面向外部的设备中。 组织应该需要多因素身份验证才能从外部来源远程访问网络,尤其是对于管理员或特权帐户。

其他资源

(1) 免费网络安全服务

CISA 提供多种免费的网络卫生漏洞扫描和Web应用程序服务,通过采取主动方法来减轻攻击媒介,帮助美国联邦机构、州和地方政府、关键基础设施和私人组织减少面临的威胁。

(2) Cyber Essentials

CISA 的 Cyber Essentials 是小型企业领导者和地方政府机构领导者的指南,可帮助他们对于从何处开始实施企业网络安全实践形成可操作的见解。

(3) Cyber.gov.au

ACSC的网站提供有关如何保护个人和家庭、中小型企业、大型组织和基础设施以及政府组织免受网络威胁的建议和信息。

(4) ACSC Partnership Program

ACSC合作伙伴计划使澳大利亚组织和个人能够与ACSC和其他合作伙伴互动,利用集体见解、经验、技能和能力来提高整个澳大利亚经济的网络弹性。

(5) NCSC 10 Steps

NCSC提供网络安全的10 步骤,提供有关大中型组织如何管理其安全性的详细指导。特别是在漏洞方面,NCSC指导组织建立有效的漏洞管理流程,重点是管理广泛可用的软件和硬件。