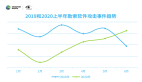

数字化转型仍在继续,今年上半年企业云应用的采用率增长了 22%,相比 2020 年上半年只增长了 12%。与此同时,威胁也如影随形。第三方应用程序插件为托管云应用程序带来了隐藏的数据风险,对外暴露的云也为攻击者提供了更多可能的渗透向量。攻击者越来越多地在云应用程序中托管恶意软件,并且使用恶意 Office 文档来获取最初的立足点。

报告的典型发现:

- 离职员工向个人应用程序上传数据增加了 3 倍,其中 Google Drive 和 Microsoft OneDrive 是最受欢迎的

- 97% 的 Google Workspace 用户已授权至少一个第三方应用访问其公司的 Google 帐户,这可能会由于“查看和管理 Google 云端硬盘中的文件”等过失而将数据泄露给第三方

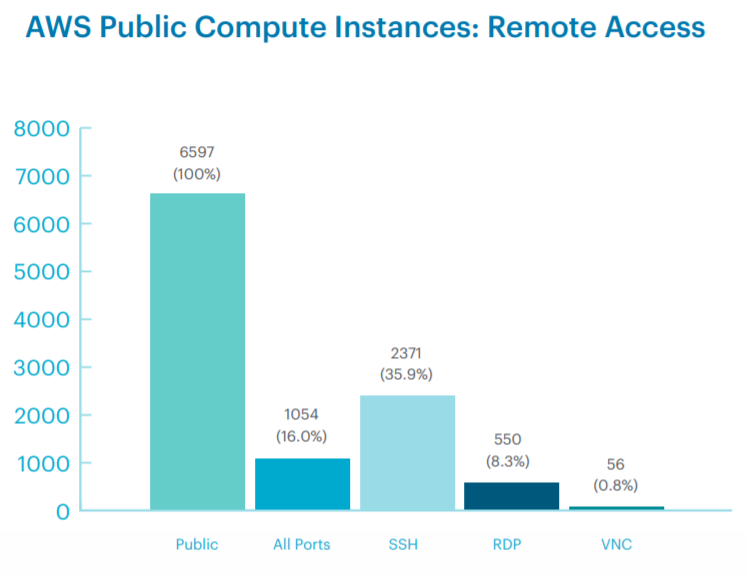

- AWS、Azure 和 GCP 中超过 35% 的工作环境暴露在公共互联网上,其中 8.3% 对外开放了 RDP 服务

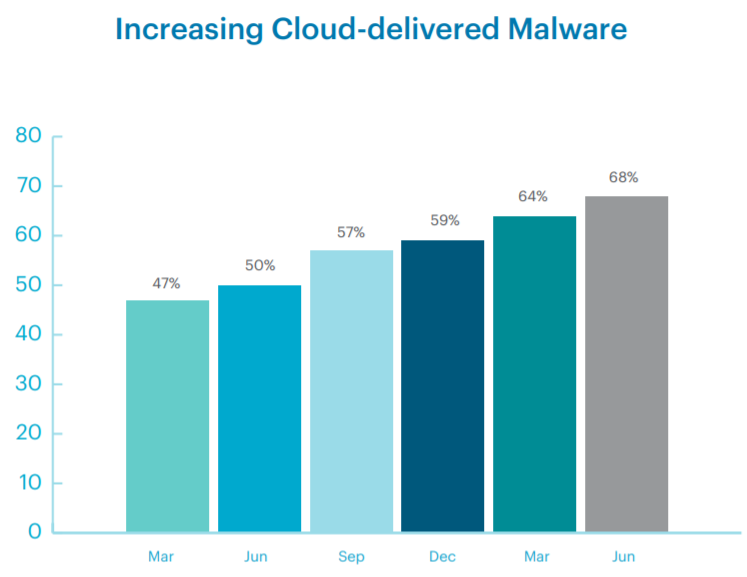

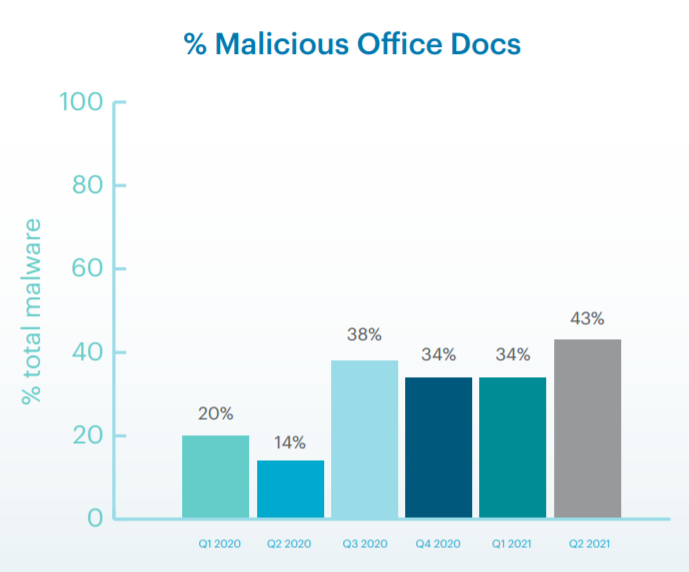

- 通过云传播的恶意软件已增至 68% 的历史最高水平,恶意 Office 文档现在占所有恶意软件下载的 43%

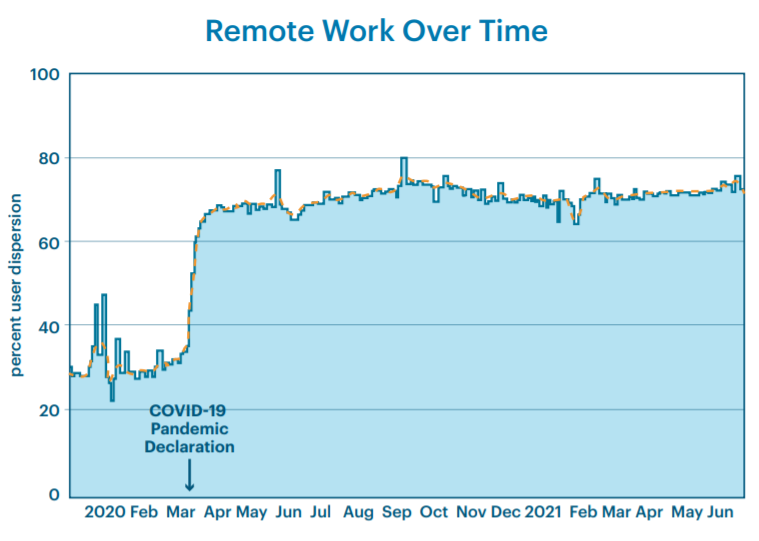

- 2021 年 6 月底,70% 的用户仍然继续远程工作,还没有返回办公室。云应用程序的使用率也在攀升

离职员工使用云应用外带数据

离职员工现在将数据上传到个人云应用程序上,在离职前的最后一个月,有三分之一的员工比平时上传数据的量高三倍。

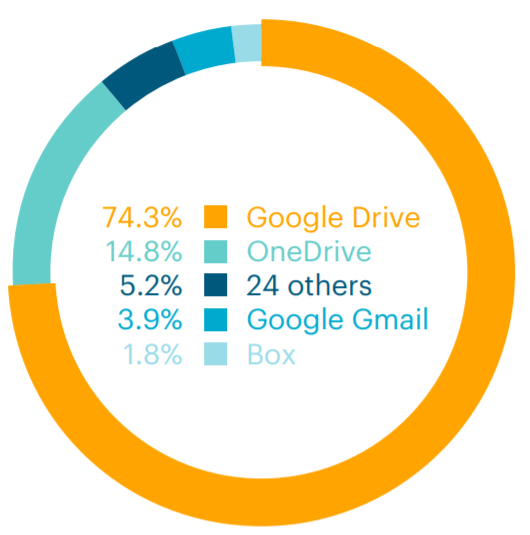

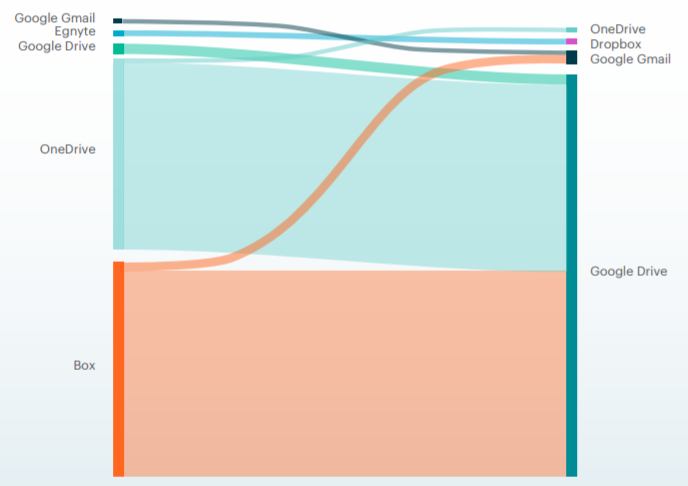

这样的数据传输可能会造成巨大数据风险,而 Google Drive 和 Microsoft OneDrive 是最受欢迎的。从公司的 Box 向个人的 Google Drive 的传输也是最常见的。

第三方应用程序插件数据泄露风险

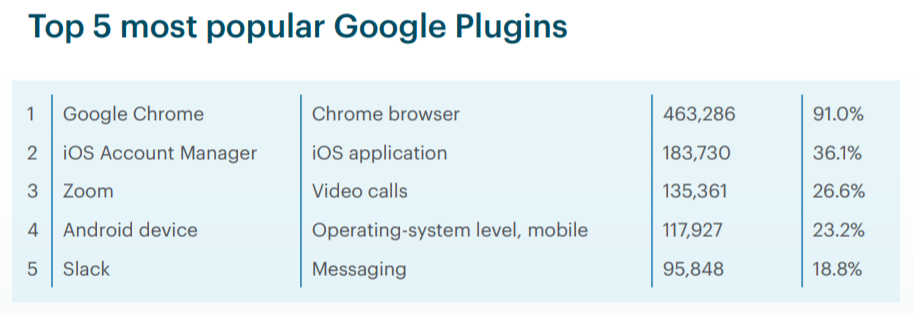

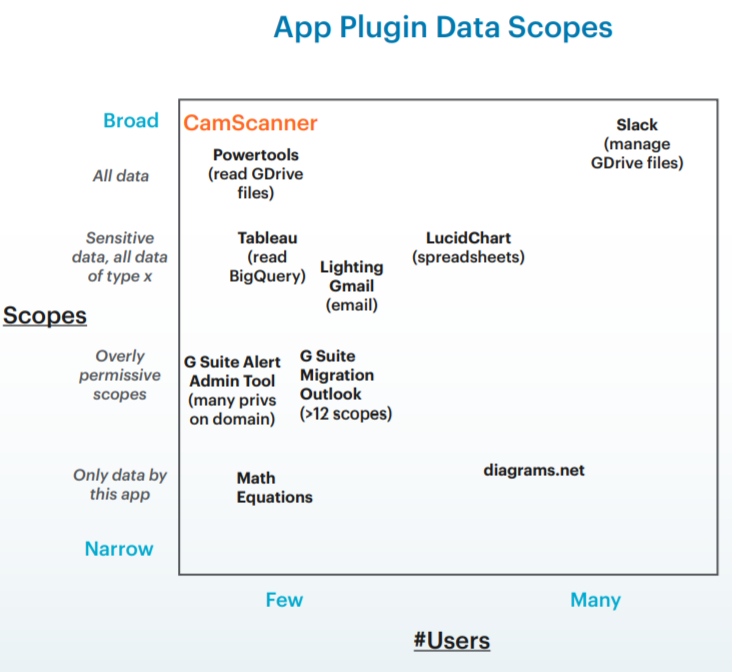

第三方应用程序插件可能会在对敏感数据的访问时构成数据安全威胁。而 97% 的 Google Workspace 用户已授权至少一个第三方应用访问其公司的 Google 帐户。每个第三方应用都会请求不同的信息,从“基本帐户信息”(仅提供对 Google 个人资料中可公开访问的信息的访问权限)到“查看和管理 Google 云端硬盘中的文件”(提供对所有您在 Google 云端硬盘中的数据不等。

较高的权限会造成数据安全风险,可能会面临将敏感数据暴露给第三方的威胁。例如,CamScanner 应用程序请求“查看和管理 Google Drive 中的文件”,并于 2019 年 8 月被卡巴斯基发现包含恶意软件,并于 2020 年 6 月因安全问题被印度政府封杀。

对外暴露的攻击面

云上对外暴露增大了攻击面,在 AWS、Azure 和 GCP 上,超过 35% 的企业工作环境暴露在公共互联网上。这意味着有一个公共 IP 地址可以从互联网任何位置进行访问,其中 8.3% 对外开放了 RDP 服务。

Sophos 的研究报告显示,30% 的网络攻击始于暴露的 RDP 服务器。而 2020 年 9 月的 Equinix 有 74 台 RDP 服务器暴露在互联网上,遭到了攻击。除了 RDP 还有 SSH 和 VNC 协议值得防范。

云上传播恶意软件

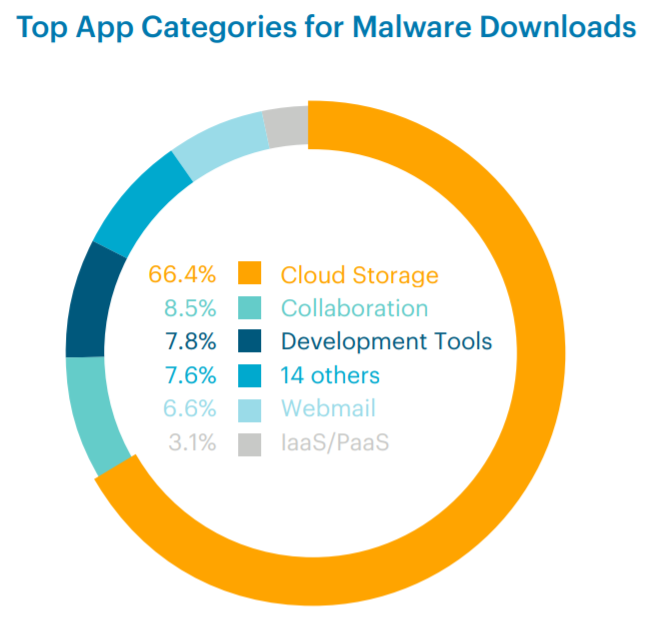

攻击者越来越多地滥用流行的云应用程序来传播恶意软件并以此避开黑名单列表。2021 年第二季度,68% 的恶意软件下载来自云应用程序。

其中 66.4% 是使用云存储应用程序交付的。2021 年上半年,Netskope 总共检测到并阻止了来自 290 个不同云应用程序的恶意软件下载。

恶意 Office 文档仍然很常见。2021 年第二季度,所有恶意软件下载中有 43% 是恶意 Office 文档,而在 2020 年初这一比例仅为 20%。

复杂的云提高了风险

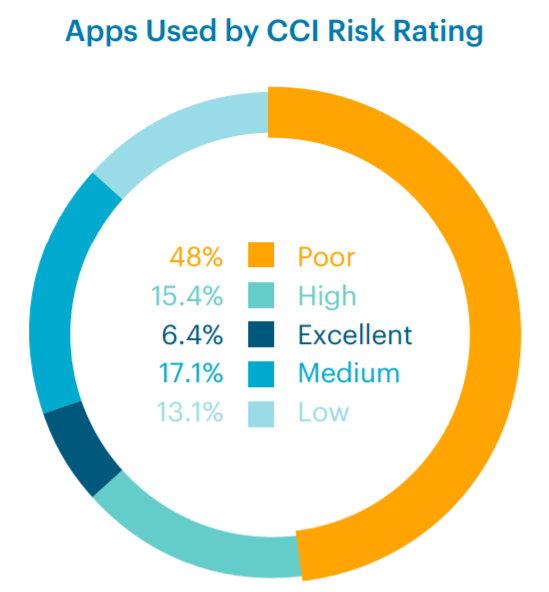

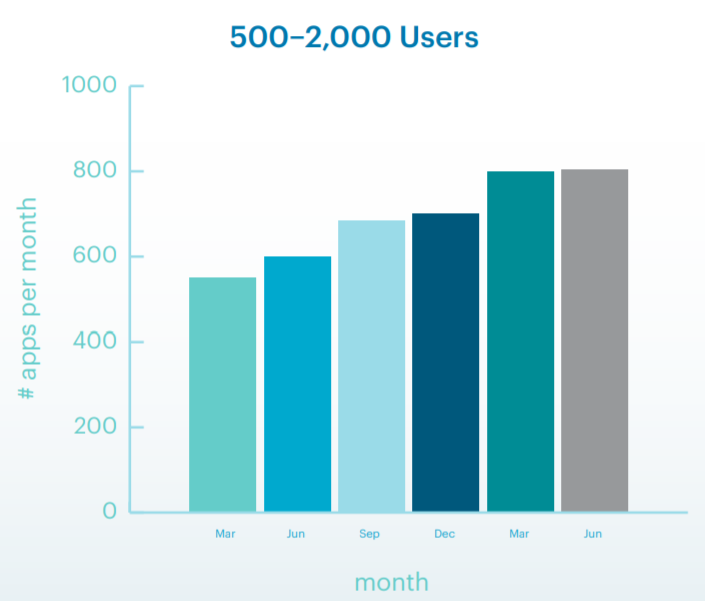

2021 年上半年年,云应用的普及率增加了 22%,拥有 500-2000 名用户的公司正在使用 805 种不同的应用程序和云服务。但这些应用程序中 97% 都不受公司管理而被部门和用户自行采用,其中 48% 的 CCI(云信心指数)风险评级为差。

而 2020 年疫情大流行促成了消费者应用程序和团队协作类应用程序出现 22% 增长。

尚未返回办公室

2020 年 3 月,因为疫情的大流行,远程工作从 30% 快速提升到 70%。直到 2021 年 7 月份,远程办公的比例仍然保持在 70% 左右。

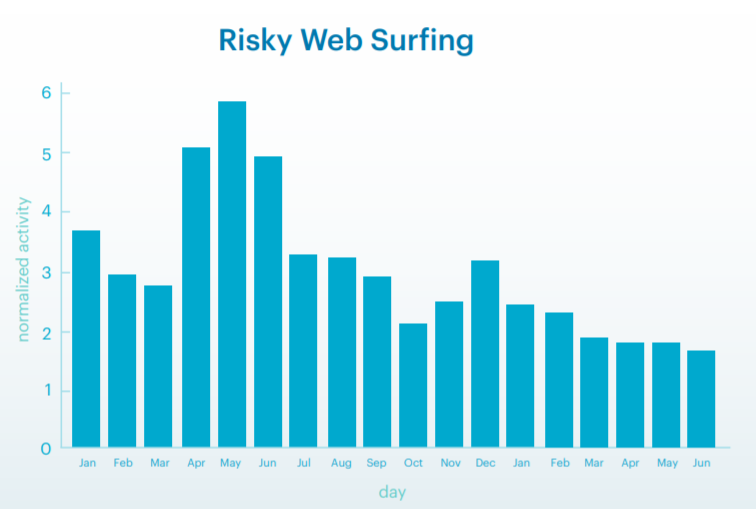

访问风险网站的数量也急剧增长。

参考来源:NetSkope