7月30日,RiskIQ 披露了关于 APT29 的攻击基础设施,共计 30 多台运营着的 C&C 服务器。这些服务器被怀疑与 WellMess 恶意软件有关,但目前尚未有确凿证据。

臭名昭著的APT组织

APT 29 又名 Cozy Bear,被业界认为是俄罗斯外国情报局(SVR)管理的攻击组织,常使用 WellMess 恶意软件进行攻击。APT 29 也被认为是去年年底大规模 SolarWinds 供应链攻击的攻击者,美国和英国政府正式归因给俄罗斯外国情报局(SVR)。

网络安全社区以各种代号跟踪该组织的活动,包括 UNC2452(FireEye)、Nobelium(Microsoft)、SolarStorm(Unit 42)、StellarParticle(Crowdstrike)、Dark Halo(Volexity)、Iron Ritual(Secureworks)。

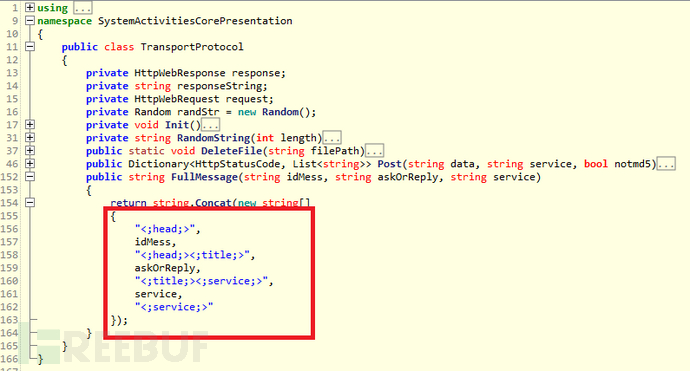

WellMess 又名 WellMail,在 2018 年首次被日本 JPCERT/CC 发现,该恶意软件也用于攻击英国、加拿大和美国窃取 COVID-19 的疫苗研究。

英国国家网络安全中心(NCSC)在 2020 年 7 月发布的一份咨询报告中指出:

“APT 29 组织使用各种工具和技术,主要针对政府、外交、智库、医疗保健和能源目标来获取相关情报”。

活动新发现

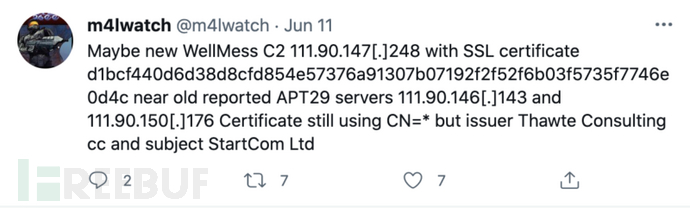

APT 29 通常有针对性地使用 WellMess 恶意软件,所以相关痕迹并不多。最近公开披露的新的 WellMess C&C 服务器的信息引起了 RiskIQ 的注意:

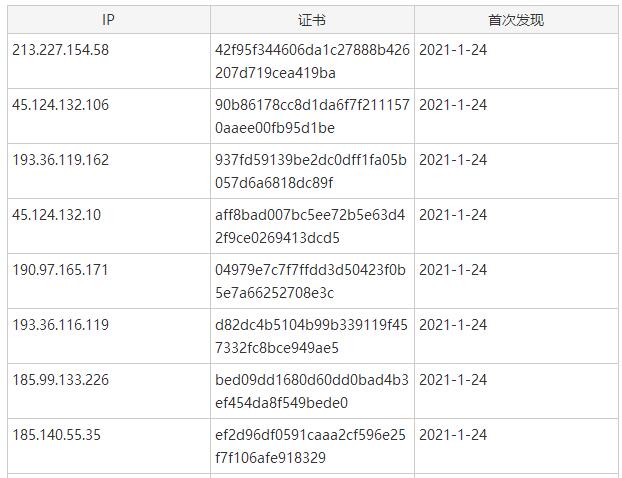

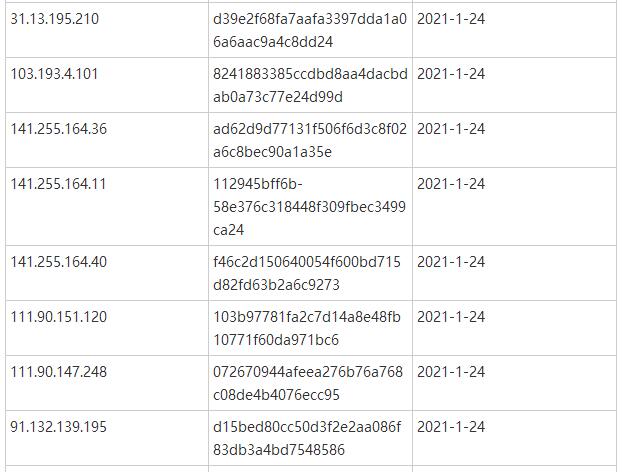

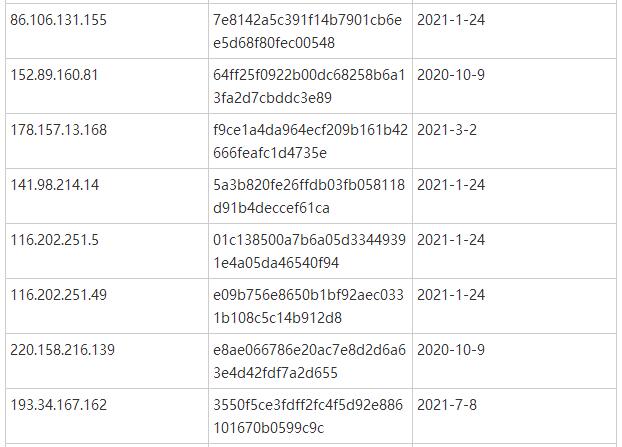

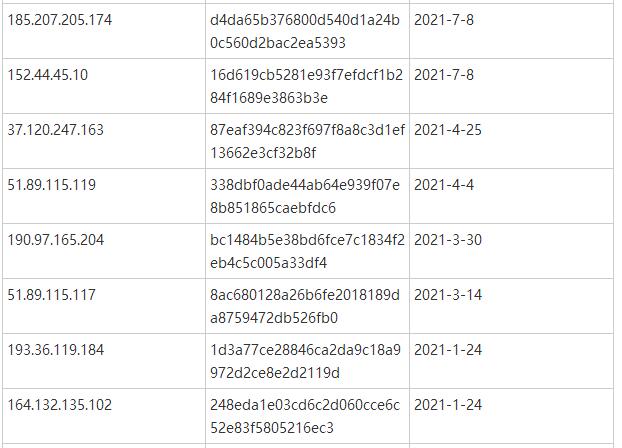

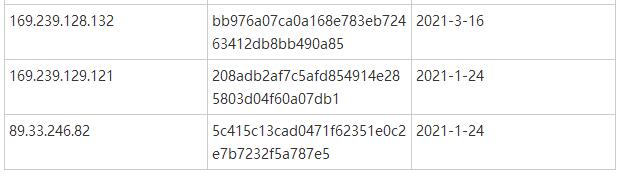

RiskIQ 表示在 6 月 11 日后就开始着手调查 APT 29 的攻击基础设施,发现了不少于 30 个正在运营的 C&C 服务器。其中一台 C&C 服务器早在 2020 年 10 月 9 日就处于活跃状态,但目前尚不清楚这些服务器的攻击目标是谁。

RiskIQ 在 4 月就发现了 APT 29 的 18 台 C&C 服务器,4 月份发现的这批攻击基础设施与 SolarWinds 供应链攻击有关,很可能与 TEARDROP 和 RAINDROP 恶意软件有关。

RiskIQ 认为对这批攻击基础设施的归因是十分扎实的,APT 29 正在积极使用这些 IP 地址和相关证书,但目前尚未发现与该基础设施通信的恶意软件。

IOC