BlackMatter和Haron,乍一听,大家或许很陌生,其实可能是REvil和DarkSide的化身。

俗话说,“旧瓶装新酒”,而在这里,是“新瓶装旧酒”。他们都喜欢财力雄厚的“猎物”,并标榜“道德”的化身。

对于DarkSide或REvil勒索软件组织而言,潜藏窝点的犯罪服务器已经发现殆尽了。而事实证明,我们应该重新认识或者重新命名这两个勒索软件团伙。

7月出现的第一个新的勒索团伙是Haron,第二个则为BlackMatter。Ars Technica的Dan Goodin指出,背后潜藏的“分身”可能还有更多。

该勒索团伙都紧盯财力雄厚的目标,因为这些目标可以支付数百万美元的赎金。他们也像DarkSide那样以道德自我标榜,用类似的语言声称保护医院、关键基础设施、非营利组织等。

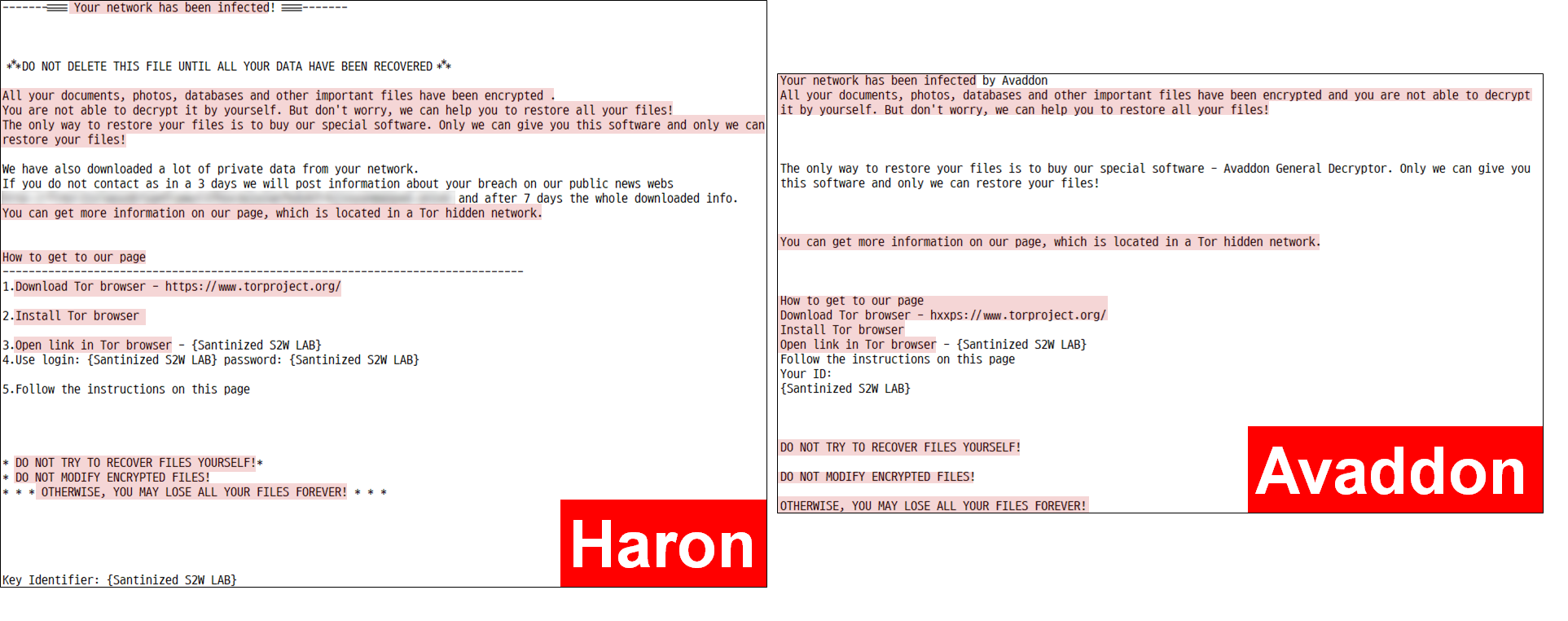

Haron及其“剪切黏贴”的赎金票据

Haron恶意软件的第一个样本于7 月19日提交给VirusTotal。三天后,韩国安全公司S2W Lab在一篇文章中报道了该组织,其中列出了Haron和Avaddon之间的相似之处。

Avaddon是另一个多产的勒索软件即服务 (RaaS) 提供商,它在6月份消失了,消失原因不同于继Colonial Pipeline和其他大型勒索软件攻击之后的法律热潮。当时,Avaddon向BleepingComputer发布了其解密密钥——总共2934个,每个密钥分属一个受害者。据执法部门称,Avaddon要求的平均勒索费用约为40000美元,这意味着勒索软件运营商及其附属组织的退出失去了数百万美元。

卷土重来,再次作案?

S2W Lab在7月22日的帖子中表示,当感染Haron勒索软件时,“加密文件的扩展名会更改为受害者的名字。” Haron也与Avaddon勒索软件类似,因为其运营商使用赎金票据,并运营自己的数据泄露网站。在其帖子中,S2W提供了来自两个团伙的赎金票据并排图像。

如下图所示,这两个赎金票据连起来就像是经过了“剪切黏贴”一样。S2W Lab指出,主要区别在于Haron建议受害者使用特定的ID和密码来登录谈判站点。

Avaddon和Haron的赎金记录。资料来源:S2W 实验室

Haron和Avaddon之间还有许多其他相似之处,包括:

- 两个谈判网站上还有更多相似的措辞;

- 除了“Avaddon”的勒索软件名称被替换为“Haron”之外,谈判网站的界面几乎相同;

- 以前在俄罗斯开发者论坛上发布的用于聊天的相同开源JavaScript代码块;

- 两个泄漏网站共享相同的结构。

如果Haron是Avaddon的重生,“新瓶装旧酒”则包括一个策略——通过设置下一次数据更新的时间来诱导谈判。另一个区别是:Haron尚未发现三重威胁,至少现在还没有。在三重威胁攻击中,在提出赎金要求之前不仅数据在本地会被加密还会被泄露,而且顽固的受害者还会受到分布式拒绝服务 (DDoS) 攻击的威胁,直到他们愿意缴纳赎金为止。

此外,Haron将谈判时间缩短到6天,而Avaddon则有10天的谈判时间。S2W实验室表示,另一个不同之处在于这两种勒索软件引擎的运行, Haron运行的是Thanos勒索软件,一种“勒索软件附属计划”,类似于勒索软件即服务 (RaaS),自2019年以来一直在销售,而Avaddon是用C++编写的。

然而,所有的相似之处都不能证明Avaddon的“涅槃重生”。他们可以简单地指出来自 Avaddon的一个或多个威胁参与者正在重新启动,或者仅此而已。

根据 S2W 的文章显示:“根据我们的分析,很难得出Haron是Avaddon重新出现的结论。”该文章指出“Avaddon开发并使用了他们自己的基于C++的勒索软件”,而Haron 发布的公开可用的Thanos勒索软件使用的是C#。

SentinelOne的Jim Walter表明,他已经看到了Avaddon和Haron样本之间的相似之处,相信会有更多真相浮出水面。截至7月22日,Haron的泄密网站只披露了一名受害者。

BlackMatter新手作案

第二个勒索软件新手自称 BlackMatter。

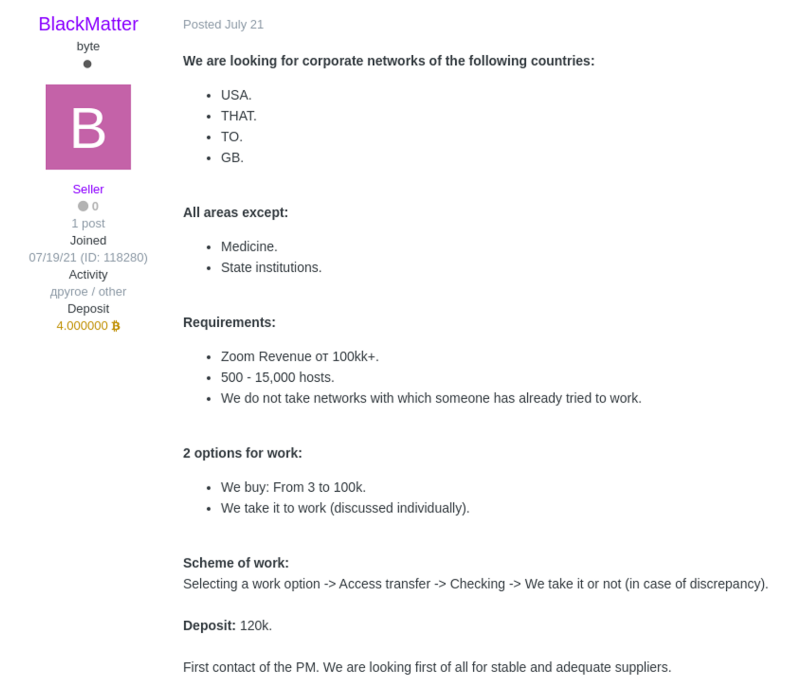

7月27日,安全公司Recorded Future及其新闻部门The Record报道了有关新团伙的消息,该公司认为他们是DarkSide和REvil的继任者。风险情报公司Flashpoint也发现了这个“新手”,并指出BlackMatter于7月19日在俄语地下论坛XSS和Exploit上注册了一个账户,并将4个比特币(截至周三下午约150000美元)存入其Expoit 托管账户。

在DarkSide攻击Colonial Pipeline之后,这两个论坛都在5月份禁止了勒索软件讨论。灾难性的停工引发了东海岸天然气囤积,联邦政府的紧急命令,在此之后,REvil对其合作伙伴网络进行了预审核,表示禁止攻击任何政府、公众、教育机构或医疗保健组织。

提及DarkSide此次事件,REvil的支持者表示,该组织是“被迫引入”这些“重大新限制”,承诺违反新规则的勒索软件附属运营商将被踢出组织,并免费提供解密工具。

Flashpoint指出,Exploit论坛上的大量存款表明BlackMatter问题的严重性。

7月21日,威胁行为者表示,该网络正在寻求购买美国、加拿大、澳大利亚和英国受影响网络的访问权限,可能是为了进行勒索软件操作。它提供高达10万美元的网络访问费用,以及作为赎金的一部分。

高投入,钓大鱼

BlackMatter正在投入大笔资金,因为它在“钓大鱼”。该组织表示,它正在寻找收入超过 1亿美元的财力雄厚的组织,这样的组织规模才有可能会支付大笔赎金。威胁行为者还要求目标对象的网络中拥有500至15000台主机。这一要求适用于所有行业,除了医疗保健和政府组织。

“我们是道德吸血鬼”

以道德自我标榜,特定行业组织绝不攻击。The Record报告称BlackMatter的数据泄漏网站目前是空的,这意味着BlackMatter仅在本周推出,尚未进行任何网络渗透攻击。

BlackMatter泄漏站点的列出了一部分禁止访问的目标类型,包括:

- 医院

- 关键基础设施(核电站、发电厂、水处理设施)

- 石油和天然气工业(管道、炼油厂)

- 国防工业

- 非营利公司

- 政府部门

似乎有些许熟悉?在Colonial攻击之后,DarkSide团伙在数据泄露网站上给其他勒索团伙似乎也带上了“紧箍咒”。这些团伙的附属组织并一定会遵守这些,但是BlackMatter做出承诺,如果这些行业的受害者受到攻击,勒索软件运营商将免费解密他们的数据。

让勒索行为“合法化”

提供威胁情报和赎金谈判GroupSense情报服务副总裁Mike Fowler一直在关注 BlackMatter。他在7月28日告诉Threatpost,最近,Hive、Grief和最近的BlackMatter等新兴RaaS卡特尔使用的战术、技术和流程 (TTP)发生了演变,这种演变让人想起由2020年Maze主导的“双重勒索”。

Fowler在一封电子邮件中说:“GroupSense目睹了RaaS卡特尔内部对目标用户地位和品牌知名度的预期争夺,BlackMatter在前两个网络犯罪论坛上的帐户注册清楚地证明了这一点。他们在俄罗斯最大的网络犯罪论坛Exploit上将4个比特币存入他们的托管账户,这显然是为了获得合法性。”

瞄准目标,一击即中

Digital Shadows的Sean Nikkel在7月28日表示,勒索团伙选择攻击目标时也在谨慎地做选择,并展开“尽职调查”。

Nikkel通过电子邮件说:“我们一次又一次地发现他们对目标组织内的关键人物、收入、规模甚至客户都有一些了解,因此大型游戏狩猎的想法似乎与观察到的勒索软件趋势一致。”

他称勒索软件对部分行业的美德信号和承诺是“有趣的转折”。

Nikkel补充道,“虽然REvil之前曾公开表示一切都是公平的,但如果他们真的重生了,或许这会让他们改变主意。”

“有趣”是描述它的一种方式,另一种方式则是“如吸血寄生虫般吱吱作响”,正如Ars报道的评论者所说:

GroupSense的Fowler也没有对BlackMatter不伤害某些组织的“小指承诺”印象深刻。他说这听起来特别空洞,“因为随着#2 RaaS逐渐消失,REvil的地位越来越突出(可以推翻原来的论调)。”从长远来看,虽然BlackMatter是“当今的风尚”,但Fowler 表示,其他RaaS服务,如Conti、Grief、Hive和LockBit,“同样是一个巨大的威胁”。

时间会证明:下一个勒索软件是Phoenix还是New Ratbag?

New Net Technologies (NNT) 负责安全研究的全球副总裁Dirk Schrader7月28日告诉 Threatpost,没有看到REvil或DarkSide重新出现的明确迹象,任何人都难以下论断。他在一封电子邮件中补充说,REvil很有可能主动决定“取消一切并重新出现,只是为了让跟踪和追踪变得更加困难”。

与此同时,Schrader预测,当前这种状况很难改变且将持续一段时间。实际上,威胁行为者正在利用工具改进他们的方法,以查看具有“更高动机”支付赎金的目标,例如Kaseya和SolarWinds。

Schrader 通过电子邮件表示:“勒索软件组织将继续寻找可能有更高动机支付的攻击媒介,这是该业务的下一个发展方向,我们已经看到了早期效果。Kaseya、SolarWinds,这些工具承诺可以访问高价值资产,而组织的收入来源和声誉取决于这些资产。”Schrader认为VMware最近添加的EXSi服务器的加密功能是“未来的预兆”,并指出最近CISA关于最常被利用的漏洞警报,其中包括关于CVE-2021-21985的警告:关键的远程代码执行( RCE) VMware vCenter Server和 VMware Cloud Foundation中的漏洞。

Schrader 提出:“从本质上讲,随着时间的推移,不支付赎金是唯一可以根除勒索软件的方法。因此,为了做到这一点,公司必须最大限度地减少和保护他们的攻击面,加强他们的系统和基础设施,正确管理现有帐户并删除旧帐户。根据风险修补漏洞,受到攻击时具备弹性网络的运行方式。”

参考来源:BlackMatter & Haron: Evil Ransomware Newborns or Rebirths