网络安全研究人员近日揭露了 TrickBot 恶意软件想要卷土重来的意图,这个运作总部位于俄罗斯的跨国网络犯罪组织正在幕后积极扩张,以应对执法部门最近对它们的打击行动,TrickBot 正在尝试改造其攻击基础设施。

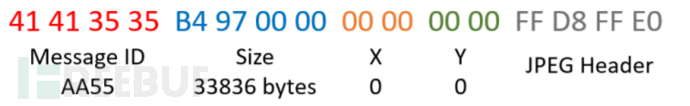

“此次发现的新模块用于监控和收集受害者的信息,使用自定义的通信协议来隐藏 C&C 服务器和受害者之间的数据传输。这就使得攻击难以被发现”,Bitdefender 近期披露了 TrickBot 的最新动态,这表明该组织的运营策略变得更加复杂。

TrickBot 没有要退出的迹象

TrickBot 背后的网络犯罪团伙被称为 Wizard Spider,经常从失陷主机窃取敏感信息、通过横向平移扩大感染面,甚至成为其他恶意软件的“前哨”。TrickBot 多年来一直不断更新模块功能以提高感染率,维持了较高的传播有效性。

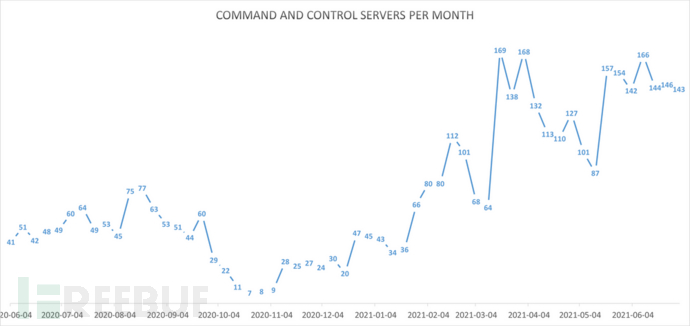

TrickBot 已经演变到使用复杂基础设施的程度,该组织经常会入侵第三方服务器并将其作为恶意软件的部署点。Black Lotus Labs 在去年 10 月披露 TrickBot 还有感染路由器等消费级设备,攻击者会不断轮换 IP 地址和受感染的主机,尽可能地维持犯罪活动的运行。

TrickBot 僵尸网络经历了微软和美国网络司令部的两次铲除行动,仍然没有被彻底消灭。之前发现攻击者仍然在开发针对固件发起攻击的新模块,攻击者可以在 UEFI 固件级植入后门,逃避检测并持久驻留。

更新模块

根据 Bitdefender 的说法,TrickBot 正在积极开发一个名为 vncDll的模块,该模块用于针对选定的目标进行监控和情报收集。该模块的新版本已被命名为 tvncDll。

新模块旨在与其配置文件中定义的九个 C&C 服务器中的任意一个进行通信,检索一组要执行的攻击命令、下载更多恶意软件或者将从机器收集的数据传回 C&C 服务器。此外,研究人员表示,他们确定了一个名为“viewer tool”的恶意软件,攻击者使用它通过 C&C 服务器与受害者进行交互。

虽然压制该组织活动的努力可能并没有完全成功,但微软表示它正在与互联网服务提供商(ISP)建立更广泛合作,在巴西和拉丁美洲挨家挨户更换受到 Trickbot 攻击的路由器。通过这种方法,之前已经有效地铲除了 Trickbot 在阿富汗的基础设施。

参考来源:TheHackerNews