Vol.1背 景

无人机的发展是一项重大的技术进步。除了娱乐和商业用途,无人机在美国还被用于支持消防和搜救行动、监测和评估关键基础设施、向偏远地区运送紧急医疗物资进行救灾和助力边境安全。然而,无人机也可能会用于恐怖分子、犯罪组织(包括跨国组织)等的恶意活动。

无人机在国家空域系统中的恶意活动会带来潜在安全隐患和威胁,安全领域专家也在研究解决处理相关风险。而使用无人机可能会面临数据“被截取泄露”风险。当使用国外设计、制造或供应的无人机时,敏感数据可能面临更大风险,如被存储、转移到国外的服务器或由国外服务器访问等。无人机现也集成了产生和收集敏感数据、访问关键系统的技术。

ISC在《设计基础威胁报告》中详细阐述了无人机恶意使用威胁,其中包括敌对监视、走私、破坏和武器化。从网络安全的角度来看,其可能使用无人机作为移动终端来中断、篡改数字服务或非法访问数据系统。

Vol.2无人机系统(UAS)概述

无人机是一种无人直接干预的航空器。无人机系统主要由三个关键部分组成,如图1所示:

1.无人机,其可在没有飞行员的情况下操作。

2.无人机控制系统,其可允许飞行员远程控制或监控无人机的操作。

3.无人机和无人机控制系统之间传输信息的通信链路,提供控制、状态和图像信息。

图1 无人机系统的组成部分

无人机由一个或多个螺旋桨或喷气发动机提供动力,分为固定翼和旋翼无人机等。动力源可以是电力(电池)或内燃机(发动机)。不同用途的无人机功能差别较大,不同种类的无人机重量、大小等也不尽相同。由电力驱动的无人机的飞行时间为几分钟到30分钟以上不等,由内燃驱动的无人机,其飞行时间可达数小时。许多无人机都集成了摄像头,并具备实时音视频流功能。如图2,展示了最常见的无人机类型及其基本特征。

图2 通用无人机类型概述

Vol.3无人机威胁

司法部门对无人机威胁做了如下定义,即无人机的活动可能对人造成身体上的伤害;损坏财产、资产、设施或系统;干扰隐蔽设施或资产的任务,包括其移动、安全和保护;协助或构成非法活动;干扰经授权的政府活动的准备或执行;未经授权的监视或侦察活动;未经授权访问或披露机密、敏感或其他合法保护的信息。

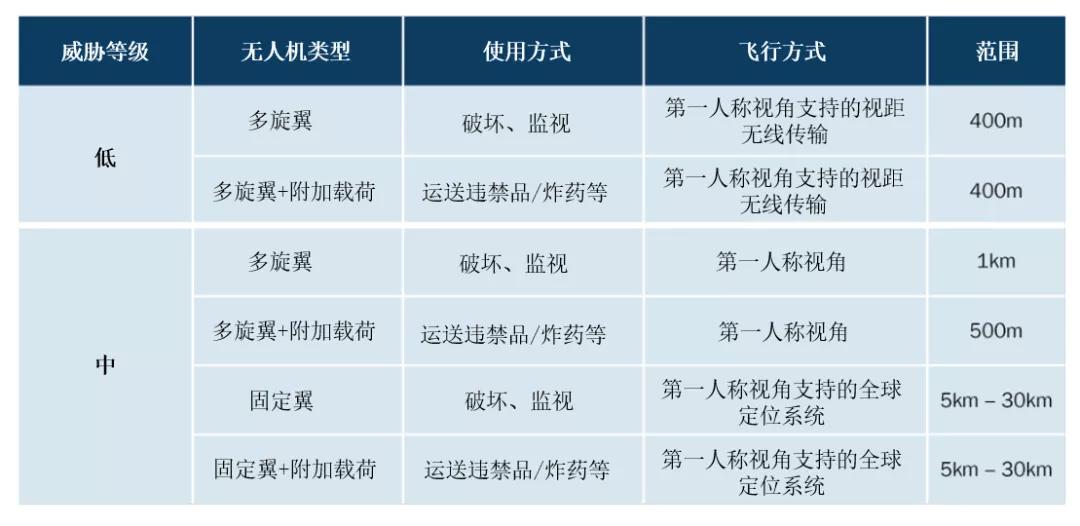

无人机系统还可能被恶意使用,例如,非法监视,无人机可以在对方毫不知情的情况下拍摄图像和视频,收集物理、地点和行为隐私等信息;走私或运送违禁品;作为武器,在无人机上使用火器、炸药、化学或生物制剂等等。无人机威胁示例如表1所示。

表1 无人机威胁示例

无人机安全也是人们关注的重点。无人机自身的安全上,比如传感器安全、通信链路安全、软件安全、自组网络安全等,都应该划入无人机的安全研究中,不断地完善、修复其中潜在的安全漏洞,降低威胁。

Vol.4脆弱性评估

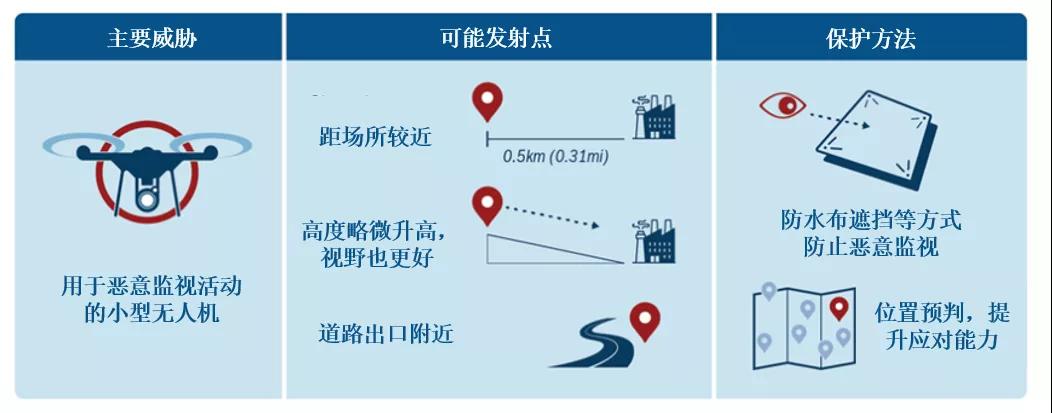

无人机系统的脆弱性评估可以分析某场所是否存在无人机系统带来的风险影响,并降低威胁风险,提出相关的对策措施。通过脆弱性评估可更好的了解具体威胁、发射点、飞行概况和平台情况。关于无人机系统脆弱性评估和降低风险的示例见图3。

图3 降低无人机威胁风险示例

安全组织应当将无人机系统脆弱性评估综合到现有的风险评估中。脆弱性评估步骤如图4所示。

图4 无人机系统脆弱性评估

第一步 确定保护目标

考虑因素包括但不限于以下几点,如图5、6所示:

(1)三维空间中设施的地理边界;(2)环境(例如地形、城市及其周边环境和空中交通);(3)可能的目标点(比如攻击者可能选择实现其目的的地点);(4)重要资产(如通讯能力、供应链储存等)。

图5无人机检查5G通信塔

图6工业发电厂的无人机检测设备

第二步 了解威胁因素

考虑的因素包括但不限于以下几点:

(1)第一步中确定了位置和相关威胁信息,确定对抗使用无人机的可能类型;(2)无人机使用的潜在威胁因素及其意图、能力、目标和历史;(3)无人机飞越和靠近这些场所的历史报告;(4)无人机的外形和技术规格,包括操作范围、最大飞行时间、最大速度、有效负载能力(类型和数量)、控制系统、导航类型(例如视距无线传输、全球定位系统、第一人称视角)、操作环境、工作温度范围、遥控器操作频率等。

第三步 寻找可能发射点

考虑的识别因素包括但不限于以下几点:

(1)地形特征。攻击者可能将地形特征作为飞行参考点(例如,可以从远处看到的通信塔);(2)攻击者发射、操作和降落无人机的可能位置。例如携带无人机或以机动车辆运送无人机的人的通道、不受限制的机动车辆行驶通道、供无人机飞行的空间、指向地形特征的航线、被设施等遮挡的视线范围区域等;(3)无人机可能的飞行路径和近进设备的空中通道;(4)附近的机场、停机坪和其他空中作业及相关航线;(5)预测天气状况和环境温度,确定天气和温度是否适合无人机飞行;(6)影响视线的建筑物、地形等。

第四步 虚拟脆弱性评估

根据第1-3步,估算该站点受无人机威胁的脆弱性。其目的是确定某场所是否容易受到无人机威胁以及是否应该进行进一步的脆弱性分析。

无人机系统脆弱性可根据五个决定因素进行分类。一是场所的脆弱性,与建筑物的结构、系统、历史意义、名声、靠近公共入口(如体育馆、购物场所、旅游场所、交通网络等)相关;二是网络/通信的脆弱性,与网络基础设施等相关;三是操作脆弱性;四是人员脆弱性,与重要人物或人群相关;五是历史脆弱性,即无人机是否在该位置附近或上方飞行过。

第五步 评估细化与改进

前四步为评估细化提供了基础分析。最后应进行现场评估,以完善和验证脆弱性评估,并细化无人机对场所构成的总体风险。在对场所进行现场评估时,应观测场所及周边区域,查看地理空间地图,并在现场地面观测的基础上改进分析结果。最终收集相关防护信息,对场所面临的总体风险进行评估。

Vol.5结 论

随着技术的发展,无人机的应用场景不断扩展,如航拍、警务安防、数据采集等。与此同时,无人机可能面对的安全威胁问题等也需进一步研究,应不断改善无人机脆弱性评估方法,修复安全漏洞,降低威胁风险。

参考文献

本文翻译修改自《PROTECTING AGAINST THE THREAT OF UNMANNED AIRCRAFT SYSTEMS (UAS)》