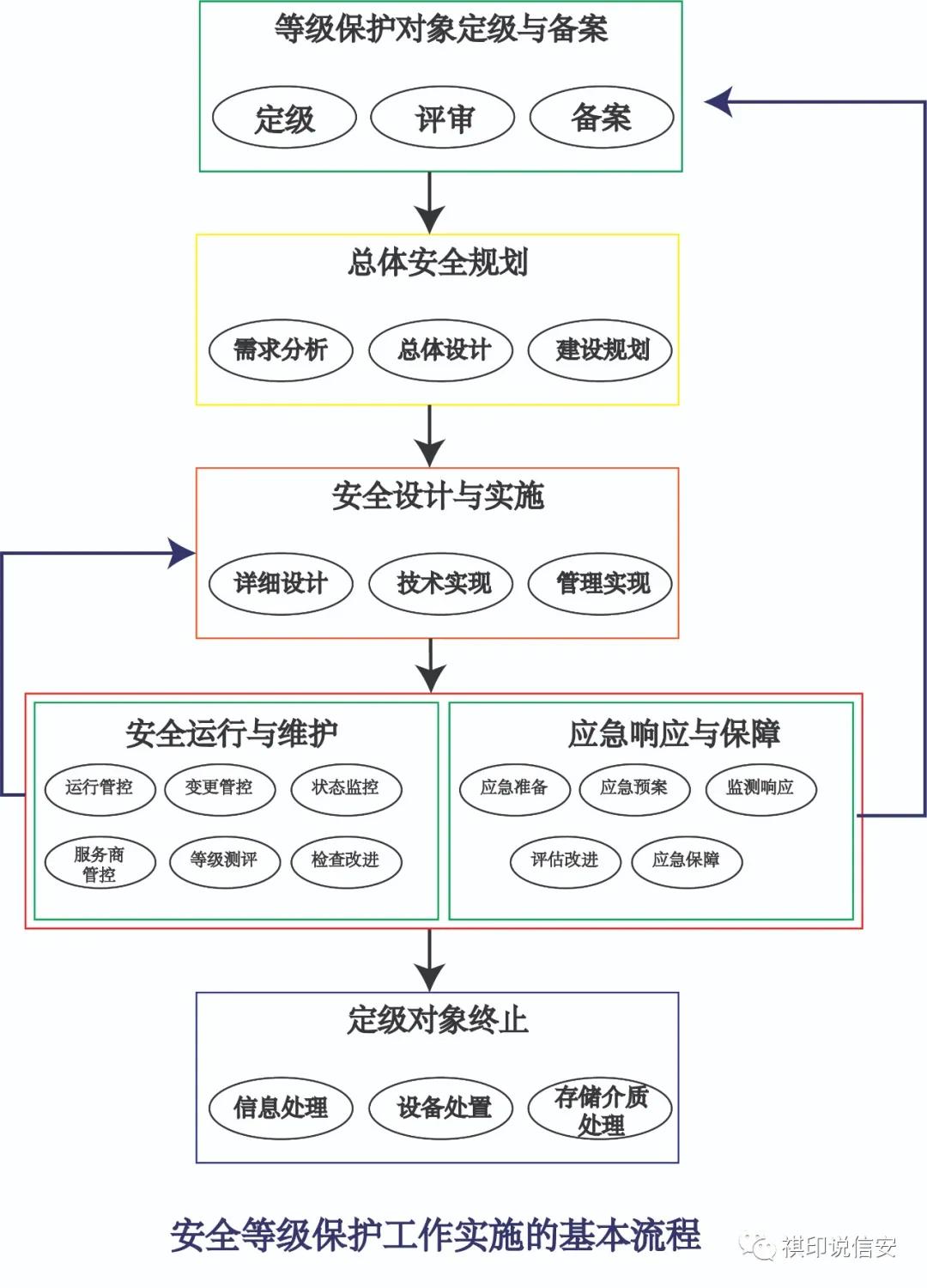

前面我们将总体安全规划看了一遍,接下来我们则进入安全设计与实施,如图所示进入第三层安全设计与实施。该阶段的目标是按照等级保护对象安全总体方案的要求,结合等级保护对象安全建设项目规划,分期分步落实安全措施。

该阶段又可以分为安全方案详细设计、技术措施的实现、管理措施的实现三个阶段。如图所示进入第三层安全设计与实施。

设计与实施阶段,是网络运营、使用单位最关心的一个阶段,所以在各单位被监督检查过程中,存在的一个突出问题就是“重建设,轻管理”,可以说是一个通病。而网络安全服务机构,也更热衷这块工作。因为干完,理论上走完最后合同要求就可以拿钱了。但是,在这个工作流程中,各方是否真的扎实落实前面的规划和方案了呢?

安全规划设计属于知行合一之“知”阶段,而设计与实施则时“行”的阶段。

以下内容,至少可以作为网络运营、使用单位对所买服务质量的一个参考;同理,也可以作为网络安全服务机构和集成机构对自身服务质量做一个整体参考。

有关安全服务更多信息,可以参见我公众号相关文章以及有关国家标准。

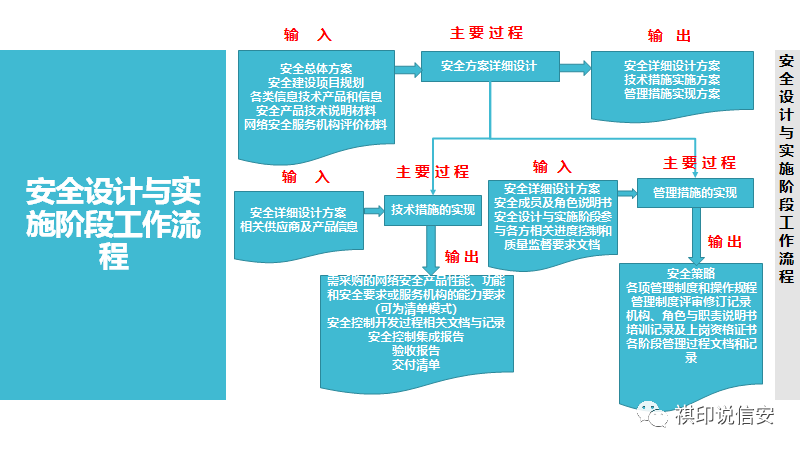

第一阶段:安全方案详细设计

该阶段又可以由技术措施实现内容的设计、管理措施实现内容的设计两部分内容构成。

技术措施实现内容的设计是需要输入安全总体方案、安全建设项目规划、各类信息技术产品和网络安全产品技术说明资料、网络安全服务机构评价材料等,根据建设目标和建设内容将等级保护对象安全总体方案中要求实现的安全策略、安全技术体系结构、安全措施和要求落实到产品功能或物理形态上,通过结构框架的设计、安全功能要求的设计、性能要求的设计、部署方案的设计、制定安全策略的实现计划等提出能够实现的产品或组件及其具体规范,并将产品功能特征整理成文档,使得在网络安全产品采购和安全控制的开发阶段具有依据。在这个过程中就涉及安全实现技术框架中使用到的相关网络安全产品,如防火墙、网闸、认证网关、代理服务器、网络防病毒、PKI、云安全防护产品、移动终端应用软件与防护产品等提出性能指标要求。对需要开发的安全控制组件,提出性能指标要求,最终输入技术措施实施方案。

这个阶段的工作是由运营、使用单位,网络安全服务机构,网络安全产品供应商等共同完成。

管理措施实现内容的设计是需要输入安全总体方案,安全建设项目规划等,根据等级保护对象运营、使用单位当前安全管理需要和安全技术保障需要,通过结合等级保护对象实际安全管理需要和本次技术建设内容,确定本次安全管理建设的范围和内容,同时注意与等级保护对象安全总体方案的一致性。安全管理设计的内容主要考虑:安全策略和管理制度制定、安全管理机构和人员的配套、安全建设过程管理等,提出与等级保护对象安全总体方案中管理部分相适应的本期安全实施内容,以保证在安全技术建设的同时,安全管理得以同步建设,最终输出管理措施实施方案。

这个阶段的工作是由运营、使用单位,网络安全服务机构等共同完成。

通过输入技术措施实施方案,管理措施实施方案,将技术措施实施方案、管理措施实施方案汇总,同时考虑工时和成本,最后形成指导安全实施的指导性文件,对技术措施实施方案中技术实施内容和管理措施实施方案中管理实施内容等文档进行整理,形成等级保护对象安全建设详细设计方案,最终设计结果的文档化。

安全详细设计方案理应包含且不限于以下内容:

a)建设目标和建设内容;

b)技术实现方案;

c)网络安全产品或组件安全功能及性能要求;

d)网络安全产品或组件部署;

e)安全控制策略和配置;

f) 配套的安全管理建设内容;

g)工程实施计划;

h)项目投资概算。

这个阶段的工作是由运营、使用单位,网络安全服务机构等共同完成。

第二阶段:技术措施的实现

该阶段又可以由网络安全产品或服务采购、安全控制的开发、安全控制集成、系统验收四部分内容构成。

网络安全产品或服务采购是需要输入安全详细设计方案,相关供应商及产品信息等,按照安全详细设计方案中对于产品或服务的具体指标要求进行采购,根据产品、产品组合或服务实现的功能、性能和安全性满足安全设计要求的情况,通过制定产品或服务采购说明书、选择产品或服务,来选购所需的网络安全产品或服务。最终输出需采购的网络安全产品性能、功能和安全要求或服务机构的能力要求(可为清单模式)。

制定产品或服务采购说明书应注意:网络安全产品或服务选型过程首先依据安全详细设计方案的设计要求,制定产品或服务采购说明书,对产品或服务的采购原则、采购范围、技术指标要求、采购方式等方面进行说明。对于产品的功能、性能和安全性指标,可以依据第三方测试机构所出具的产品测试报告,也可以依据用户自行组织的网络安全产品功能、性能和安全性选型测试结果。对于安全服务的采购需求,应具有内部或外部针对网络安全服务机构的评价结果作为参考。

选择产品或服务应注意:在依据产品或服务采购说明书对现有产品或服务进行选择时,不仅要考虑产品或服务的使用环境、安全功能、成本(包括采购和维护成本)、易用性、可扩展性、与其他产品或服务的互动和兼容性等因素,还要考虑产品或服务的质量和可信性。产品或服务可信性是保证系统安全的基础,用户在选择网络安全产品时应确保符合国家关于网络安全产品使用的有关规定。对于密码产品的使用,应按照国家密码管理的相关规定进行选择和使用。对于网络安全服务,应选取有相关领域资质的网络安全服务机构。

这个阶段的工作是由网络安全产品供应商,网络安全服务机构,运营、使用单位,测试机构共同完成。

安全控制的开发是需要输入安全详细设计方案,对于一些不能通过采购现有网络安全产品来实现的安全措施和安全功能,通过专门进行的设计、开发来实现。安全控制的开发应与系统的应用开发同步设计、同步实施,而应用系统一旦开发完成后,再增加安全措施会造成很大的成本投入。因此,在应用系统开发的同时,要依据安全详细设计方案进行安全控制的开发设计,保证系统应用与安全控制同步建设。需要做好安全措施需求分析、概要设计、详细设计、编码实现、测试、安全控制的开发过程需要将概要设计说明书、详细设计说明书、开发测试报告以及开发说明书等整理归档等。最终需要输出安全控制的开发过程中产生的所有相关文档与记录。

这个阶段的工作是由运营、使用单位,网络安全服务机构共同完成。

安全控制集成是需要输入安全详细设计方案,通过集成实施方案制定、集成准备、集成实施、培训、形成安全控制集成报告等,将不同的软硬件产品进行集成,依据安全详细设计方案,将网络安全产品、系统软件平台和开发的安全控制模块与各种应用系统综合、整合成为一个系统。安全控制集成的过程可以运营、使用单位与网络安全服务机构共同参与、相互配合,把安全实施、风险控制、质量控制等有机结合起来,实现安全态势感知、监测通报预警、应急处置追踪溯源等安全措施,构建统一安全管理平台。将安全控制集成过程相关内容文档化,并形成安全控制集成报告,其包含集成实施方案、质量控制方案、集成实施报告以及培训考核记录等内容,最终输出安全控制集成报告。从集成实施方案制定到安全控制集成报告,中间会产生很多过程文档,需要各方都能够真实深入的参与其中,并提交有内容有价值的文档和记录。

这个阶段的工作是由运营、使用单位,网络安全服务机构共同完成。

系统验收是需要输入安全详细设计方案,安全控制集成报告等,通过系统验收准备、组织验收、验收报告、系统交付,来检验系统是否严格按照安全详细设计方案进行建设,是否实现了设计的功能、性能和安全性。在安全控制集成工作完成后,系统测试及验收是从总体出发,对整个系统进行集成性安全测试,包括对系统运行效率和可靠性的测试,也包括管理措施落实内容的验收。同理,这个过程需要提交的过程中的文档、指导用户进行系统运行维护的文档、服务承诺书等等,也非常多,应形成验收报告、交付清单。具体要交付哪些材料,在这里不做过多交代,待后期另文说明之。

第三阶段:管理措施的实现

该阶段又可以由安全管理制度的建设和修订、安全管理机构和人员的设置、安全实施过程管理三部分内容构成。

安全管理制度的建设和修订需要输入安全详细设计方案,依据国家网络安全相关政策、标准、规范,通过应用范围明确、评估与完善、行为规范规定等,制定、修订并落实与等级保护对象安全管理相配套的、包括等级保护对象的建设、开发、运行、维护、升级和改造等各个阶段和环节所应遵循的行为规范和操作规程。最终输出安全策略、各项管理制度和操作规范、管理制度评审修订记录等。

这个阶段的工作是由运营、使用单位,网络安全服务机构共同完成。

应用范围明确应注意:管理制度建立首先要明确制度的应用范围,如机房管理、账户管理、远程访问管理、特殊权限管理、设备管理、变更管理、资源管理等方面。

评估与完善应注意:管理制度是通过制度化、规范化的流程和行为约束,来保证各项管理工作的规范性。

行为规范规定应注意:制度在发布、执行过程中,要定期进行评估,保留评估或评审记录。根据实际环境和情况的变化,对制度进行修改和完善,规范总体安全方针、安全管理制度、安全操作规程、安全运维记录和表单四层体系文件的一致性,必要时考虑管理制度的重新制定,并保留版本修订记录。

安全管理机构和人员的设置需要输入安全详细设计方案,安全成员及角色说明书,各项管理制度和操作规范,通过安全组织确定、角色说明、人员安全管理、建立配套的安全管理职能部门,通过管理机构的岗位设置、人员的分工和岗位培训以及各种资源的配备,保证人员具有与其岗位职责相适应的技术能力和管理能力,为等级保护对象的安全管理提供组织上的保障。最终输出机构、角色与职责说明书,培训记录及上岗资格证书等。

这个阶段的工作是由运营、使用单位,等级保护对象管理人员,网络安全服务机构共同完成。

安全组织确定应注意:识别与网络安全管理有关的组织成员及其角色,例如:操作人员、文档管理员、系统管理员、安全管理员等,形成安全组织结构表。

角色说明应注意:以书面的形式详细描述每个角色与职责,明确相关岗位人员的责任和权限范围,并要征求相关人员的意见,要保证责任明确,确保所有的风险都有人负责应对。

人员安全管理应注意:针对普通员工、管理员、开发人员、主管人员以及安全人员开展特定技能培训和安全意识培训,培训后进行考核,合格者颁发上岗资格证书等。

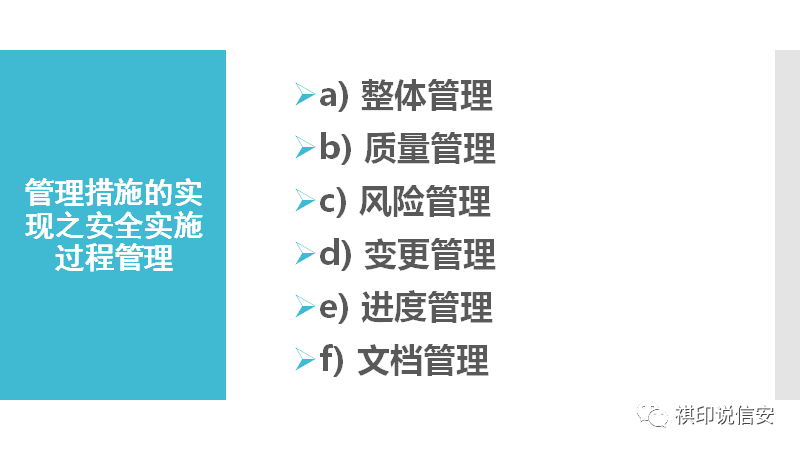

安全实施过程管理需要输入安全设计与实施阶段参与各方相关进度控制和质量监督要求文档,通过整体管理、质量管理、风险管理、变更管理、进度管理、文档管理等,在等级保护对象定级、规划设计、实施过程中,对工程的质量、进度、文档和变更等方面的工作进行监督控制和科学管理,最终输出各阶段管理过程文档和记录。具体要交付哪些材料,在这里不做过多交代,待后期另文说明之。

这个阶段的工作是由运营、使用单位,网络安全服务机构,网络安全产品供应商共同完成。