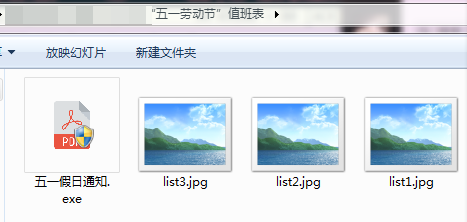

在重保客户实战场景,腾讯零信任iOA检测到多次终端用户有点击可疑邮件附件的行为,部分终端因此失陷,腾讯安全专家团队立刻对失陷系统进行检查。发现攻击者通过邮件投资伪装成“五一”值班表的恶意文件。

在重保客户实战场景,腾讯零信任iOA检测到多次终端用户有点击可疑邮件附件的行为,部分终端因此失陷,腾讯安全专家团队立刻对失陷系统进行检查。发现攻击者通过邮件投资伪装成“五一”值班表的恶意文件。

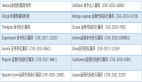

分析发现,这些文件利用了较常用的白加黑攻击技巧。双击上图那个伪装成PDF的EXE文件,会触发恶意ShellCode,攻击者第半小时执行一次,尝试从C2服务器下载恶意文件到内存执行,攻击者采用域名前置技术(domain fronting)隐藏C2的真实IP。通过一系列复杂的操作,在受害者一次打开危险附件后,会安装功能强大的渗透测试工具Cobalt Strike到失陷系统,这是一个功能强大的远程控制软件,分析发现这个远程控制软件同样使用域名前置技术,从而增加了检测难度。

在终端系统配置腾讯零信任iOA的场景下,因管理员已配置多因子身份验证,即使攻击者在失陷系统安装远程控制木马,也难以冒用攻击者身份在内网横向扩散。因为在权限验证时,攻击者无法拿到相应的验证信息,比如微信扫码或动态口令验证。

腾讯零信任iOA通过集成的腾讯安全威胁情报能力,迅速检测出失陷主机有危险连接行为,已不符合设备可信条件,该设备被迅速隔离下线,已无法访问内网中其他任何资源,失陷威胁立刻中止。终端操作员在安全运维人员修复设备确保系统再次可信后恢复正常使用。