唯利是图的网络黑客、劫富济贫的罗宾汉、俄罗斯背景的攻击者。 |

以上是DarkSide勒索软件集团在大众面前凹的“人设”。

自今年5月攻击美国输油管道公司Colonial Pipeline之后,DarkSide“一炮而红”。大众的目光纷纷聚集到这个被发现不到1年的新组织。

网络安全技术公司Cybereason称,DarkSide 勒索软件集团是一群有组织的攻击者,他们通过勒索实体企业以及向其他犯罪分子出售勒索软件工具赚钱。

DarkSide于 2020 年 8 月被首次发现,组织的地理位置和背景尚未被证实。Cybereason也指出,DarkSide此前未攻击过总部设在俄罗斯等前苏联国家的企业。

但在攻击Colonial Pipeline之后,美国执法部门加强了对DarkSide的审查,当月,DarkSide宣布关闭其业务。

DarkSide曾公开表示,“我们(组织)是非政治性的,和地缘政治无关,不要把我们与某个具体的政府联系在一起推测动机。”

勒索的“边界感”

Cybereason首席安全官Sam Curry表示,DarkSide在实施勒索攻击时似乎有一种“边界感”,其主要目标是英语国家的营利性公司。例如,它会告诉客户避开医院、疗养院、学校、非营利组织和政府机构等组织。

DarkSide也曾在2020年8月发布的一纸公开声明中称“我们的目标是赚钱,而不是为了社会制造问题。”它在声明中承诺不攻击医院、学校、政府机构、非营利组织和非商业组织。

该组织甚至宣称,已经将部分勒索所得的收入捐赠给慈善机构,具体为两笔分别为1万美元的资金。

但威胁情报公司分析师的首席安全策略师乔恩·迪马吉奥(Jon DiMaggio)表示,这更像一种公关花招以提高知名度。

迪马吉奥说:“当Darkside宣称要捐款时,几乎全球的网络新闻媒体都对此做出了报道,这基本上是一个2万美元成本的营销,让它名声大噪。该组织的成员似乎有很强的‘自尊心’这也是他们为什么会对外发布新闻稿、与媒体和研究员保持微妙联系的原因。”

DarkSide“发家史”

DarkSide最初只有一名黑客,受雇于臭名昭著的勒索软件服务提供商REvil。这名黑客在REvil习得网络犯罪经验后,自行开发了与 REvil 共享代码的勒索软件新变种。

2020年 11 月,DarkSide 开始雇佣自己的分支机构进行某些阶段的攻击,包括执行攻击的有效载荷。

卡巴斯基公司威胁勘探主管弗拉基米尔·库斯科夫(Vladimir Kuskov)曾对媒体表示,DarkSide纯粹出于利润驱动,执着于“大猎杀”,其目标为大型公司和组织。通过其关联关系,DarkSide 将其勒索软件产品出售给合作伙伴,合作伙伴随后可以从其他黑客那里购买组织访问权限,以此部署实际的勒索软件。

库斯科夫说,勒索软件产品适用于Windows和Linux。DarkSide根据这两个版本都有严密的加密方案,如果没有密钥基本无法解密。

此前,DarkSide 给受害者提供的密钥都相同,所有安全人员开始尝试自建解密工具来帮助受害者恢复文件和数据。但现在DarkSide已经意识到了这一缺陷,所以接下来的受害者无法通过这一途径“自救”。

有安全公司总结,DarkSide组织极有耐心,组织严密,对受害者有深入了解,包括其技术设施和任何安全技术弱点。

DarkSide与其他网络犯罪集团不同的是,他们使用非常复杂和隐秘的策略来感染和勒索受害者。他们的策略包括:

- 使用复杂的模糊技术来规避基于签名的检测机制

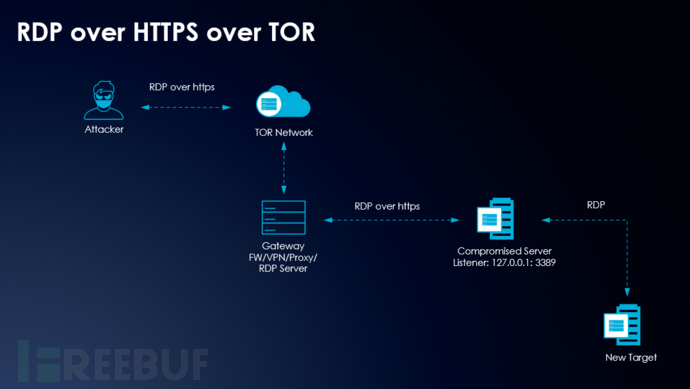

- 利用 TOR 发送命令和控制消息到远程服务器来规避检测

- 利用在伊朗的分布式存储系统存储从受害者那里窃取的数据

- 避免安装端点检测和响应 (EDR) 技术的节点

- 针对每个受害者定制有效载荷

- 删除日志文件以掩盖踪迹

- 从文件、内存和域控制器中收集凭据

- 删除备份,包括影子副本

在建立对环境的深入了解、渗透相关数据、获得特权帐户的控制、建立后门并识别所有系统、服务器、应用程序和备份之前,他们不会实际部署勒索软件程序。他们还通过网络聊天向受害者提供支持,并在发起攻击之前对受害者进行财务分析。

有消息称,Darkside正采用全新技术针对已经在纳斯达克或者其他股票市场上市的公司,试图通过网络攻击手段做空企业,让公司股价下跌,增加受害者的压力。

4月20日,DarkSide的数据泄露网站上公开写道:“我们的团队和合作伙伴加密了许多纳斯达克和其他证券交易所上市公司的数据。如果公司拒绝支付赎金,我们准备公布攻击信息,从而在股票减持价格中获利。”

RaaS:勒索软件即服务

2020年8月,DarkSide发布了RaaS(勒索软件即服务),其中包括一个提供10%至25% 收益的附属计划。虽然Colonial Pipeline已恢复运营,但此后该集团一直瞄准其他公司,包括建筑公司和美国其他行业经销商。

经网络安全公司及研究机构追踪,UNC2465、UNC2628和UNC2659被认为是DarkSide的主要附属机构之一。

在某些事件中,UNC2465用来部署除DarkSide勒索软件以外的恶意软件,有些时候即使DarkSide RaaS(勒索软件即服务)不再运行,一些支持性的基础设施仍在运行,可以提供恶意软件。

据安全公司火眼(FireEye)称,UNC2628组织已经与其他RaaS供应商形成联盟,例如同样臭名昭著的REvil和Netwalker。

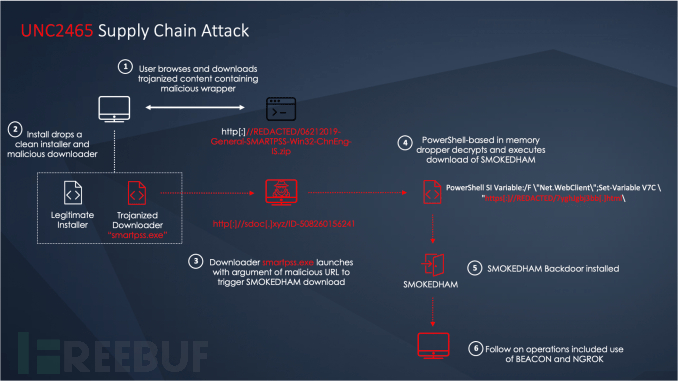

火眼还监测到UNC2465、UNC2628利用钓鱼邮件和合法服务植入一个基于PowerShell的后门SMOKEDHAM.NET。火眼还报告了一个LNK文件,它链接到的URL是电商服务平台Shopify。但目前DarkSide尚未公布对Shopify的动作。

另一家网络安全公司RiskIQ也发现了一个LNK文件,同样链接到Shopify,并且该链接重定向后还是Shopify的链接,该链接指向的第三个链接,则包含在Shopify主机上托管的SMOKEDHAM.NET后门。该后门可以执行键盘记录、屏幕截图和执行任意.NET命令。

火眼在6月17日还报告过UNC2465组织对一家名为Dahua的安防厂商发起供应链攻击。UNC2465将恶意代码植入Dahua SmartPSS Windows应用程序中,火眼推测UNC2465可能对其软件安装包进行木马化。

在以往的攻击事件中,一旦部署后门,UNC2465会在24小时内建立一个NGROK隧道并进行横向移动。五天后,UNC2465攻击者会回返并部署其他工具,如键盘记录器、Cobalt Strike BEACON,并通过转储LSASS内存收集凭据。

专家提醒,一个全面的安全项目需要适应不断变化的安全环境。UNC2465攻击方式的转变令人担忧,从对网站访问者的挂马攻击或邮件钓鱼攻击转变为软件供应链攻击,对威胁检测提出了新挑战。虽然在Colonial Pipeline输油管道攻击之后,许多企业更加关注外围防御和双重身份验证,但对端点的监测常常被忽视或只采用传统的病毒防御手段。