以电子邮件作为媒介的攻击近几年已经愈演愈烈,这种不断发展的网络犯罪形式目前已经有了一个专门的称呼——商务电子邮件(Business Email Compromise,简称BEC)。

BEC针对商业、政府和非营利组织,可能导致大量数据丢失、安全漏洞和金融资产受损。BEC攻击愈演愈烈,一年增长130%

一个普遍的误解是,攻击者通常把他们的重点放在跨国公司和企业级别的组织。如今,中小企业和大型行业参与者一样,都是电子邮件欺诈的目标。最易受攻击的是中小型企业,因为它们在保护自己的计算系统和信息方面的投入通常比大型企业少得多,这使得攻击者能很轻易的入侵他们的系统。

BEC如何发起对组织的攻击?

BEC的攻击包括复杂的社会工程攻击,例如网络钓鱼、CEO欺诈、伪造发票和电子邮件欺骗等,这种攻击也可以被称为冒名顶替攻击,其攻击者旨在通过伪造某个职位上的负责人来欺骗公司,比如冒充CFO或CEO、业务合作伙伴或任何你会盲目信任或服从的人,这是推动BEC攻击成功的关键因素。

2021年6月,Agari的安全研究人员发现了有史以来第一个浮出水面的俄罗斯BEC网络犯罪网络,该犯罪网络也是Nigerian Scammer的幕后黑手。这个俄罗斯BEC团伙被代号Cosmic Lynx,自2019年7月以来,已经针对46个国家/地区的200多个高级管理人员发动BEC邮件诈骗攻击。与其他常规的BEC骗局不同,Cosmic Lynx的电子邮件内容非常逼真,以没有部署DMARC邮件安全策略的受害者为目标,并利用伪造的“合并并购”方案来窃取更大额资金。据Agari的研究人员说,这是向全球电子邮件攻击趋势的历史性转变,预示着全球CISO必须立即应对的新型复杂的社交网络钓鱼攻击。研究人员说,大多数BEC诈骗团伙团体都没有特定的攻击目标,但Cosmic Lynx则具有明确的针对性,它专门寻找具有重要全球影响力的大型跨国组织,其中包括许多财富500强或全球,000强公司。Agari表示,Cosmic Lynx的目标员工通常是高级管理人员,其中75%担任副总裁、总经理或常务董事的头衔。调查发现,几乎所有攻击事件的理由都是受害者的公司正准备与一家亚洲公司达成收购协议。Cosmic Lynx声称自己是这家亚洲公司的首席执行官,并要求目标员工与“外部法律顾问”合作,以协调完成收购所需的付款。由于其敏感的性质,要求目标员工对交易的细节保密,直到交易完成为止,这使欺诈行为更容易被发现而不被发现。根据分析,Cosmic Lynx电子邮件的内容非常“规范和专业”,与通常使用错误百出的其他BEC攻击迥然不同,它们使人们无法区分真实邮件和虚假邮件。。

随着新冠疫情的加剧,视频会议应用程序已成为远程攻击所必须的工具。网络攻击者正利用这种情况发送欺骗性的电子邮件,假冒来自视频会议平台Zoom的通知,这旨在窃取登录凭据以进行大规模的公司数据盗取。

显而易见,近年来BEC的攻击趋势愈演愈烈,并且不断增加,攻击者更是创造出了更复杂和创新的方法来逃避安全监测。目前BEC影响了全球70%以上的组织,并导致每年数十亿美元的损失。

这就是行业专家提出诸如DMARC之类的电子邮件身份验证协议的原因,以提供高级别的假冒攻击保护。

什么是电子邮件验证?

电子邮件身份验证是一组旨在通过验证参与传输和可能修改消息的任何消息传输代理(MTA)的域所有权技术,来提供有关电子邮件消息来源的可验证信息。

网络电子邮件的原始基础简单邮件传输协议(SMTP)没有这种功能,因此电子邮件中的伪造发件人地址(一种称为电子邮件欺骗的做法)已广泛用于网络钓鱼,电子邮件垃圾邮件和各种类型的欺诈。为了解决这个问题,许多竞争电子邮件身份验证方案已经制定,但是只有到了最近有三种被广泛采用——SPF,DKIM和DMARC。此类验证的结果可以用于自动电子邮件过滤中,或者可以在选择适当的操作时帮助收件人。

这就突显了对有效的电子邮件身份验证协议(如DMARC)的实际需求。

使用DMARC防止BEC的步骤

步骤1:实施

防止BEC的第一步实际上是为你的域配置DMARC,基于域的邮件身份验证、报告和一致性(DMARC)使用SPF和DKIM身份验证标准来验证从你的域发送的电子邮件。

它向接收服务器指定如何响应未通过这两项身份验证检查的电子邮件,从而使域所有者可以控制接收者的响应。因此,为了实现DMARC,你需要进行以下操作:

1.确定所有有效的电子邮件来源授权为你信任的域;

2.在你的DNS中发布SPF记录以为你的域配置SPF;

3.在你的DNS中发布DKIM记录以为你的域配置DKIM;

4.在你的DNS中发布DMARC记录以为你的域配置DMARC;

为避免复杂性,你可以使用PowerDMARC的免费工具(免费的SPF记录生成器、免费的DKIM记录生成器、免费的DMARC记录生成器)立即生成具有正确语法的记录,并将其发布在你的域名的DNS中。

步骤2:执行

你的DMARC政策可以设置为:

p=none(仅监测DMARC,身份验证失败的消息仍然会被传递);

p=quarantine (执行时的DMARC,身份验证失败的邮件将被隔离);

p = reject(DMARC处于最大强制执行阶段,验证失败的消息将根本不会传递);

研究人员建议你在开始使用DMARC时,设置一个只允许监控的策略,这样你就可以查看电子邮件流程和发送的问题。然而,这样的政策不会提供任何针对BEC的保护。

这就是你最终需要使用DMARC执行的原因,PowerDMARC通过p=reject的策略可以帮助你立即从监视立马过渡到强制执行,这将帮助接收服务器指定使用你的域的恶意源发送的电子邮件,其根本不会发送到收件人的收件箱。

步骤3:监控与报告

现在你已将DMARC策略设置为强制执行,并且已成功将BEC最小化,但这就足够安全了吗?当然不是了。你仍然需要一个广泛而有效的报告机制来监控电子邮件流并响应任何传递过来的问题。 PowerDMARC的多租户SaaS平台可帮助你:

1.保持对你的域的控制;

2.直观地监控为你注册的每封电子邮件、用户和域的身份验证结果;

3.删除试图假冒你身份的滥用IP地址;

DMARC报告在PowerDMARC仪表板上有两种主要格式:

1.DMARC汇总报告(提供7种不同视图);

2.DMARC分析报告(具有加密功能,可增强隐私性);

DMARC的实施、执行和报告将大大降低你被BEC诱骗和假冒的机会。

使用反垃圾邮件过滤器后,还需要DMARC吗?

当然需要了,微软开发的一个安全功能就是DMAR,可以防止用户受到钓鱼邮件的攻击,保护用户的个人信息。DMARC可以帮助你查看发过来的邮件是否是合法的,是否存在风险,帮助您截住垃圾邮件和网络钓鱼邮件。

DMARC的工作方式与普通的反垃圾邮件过滤器和电子邮件安全网关完全不同,虽然这些解决方案通常与基于云的电子邮件交换器服务集成在一起,但它们只能提供针对入站网络钓鱼尝试的保护。

从你的域发送的邮件仍然受到假冒的威胁,这就是DMARC发挥安全的地方。

增强电子邮件安全性的其他提示

始终保持在10个DNS解析限制之下

超过SPF 10查找限制可能会使你的SPF记录完全无效,甚至导致合法电子邮件也无法通过身份验证。

在这种情况下,如果你将DMARC设置为拒绝,那么真实的电子邮件将无法发送。 PowerSPF是你的自动和动态SPF记录平滑器,它通过帮助你保持在SPF硬性限制范围内来缓解SPF的错误。

它会自动更新网络数据块,并不断扫描你的电子邮件服务提供商对其IP地址所做的更改,而无需你的任何干预。

确保传输中的电子邮件的TLS加密

尽管DMARC可以保护你免受社会工程攻击和BEC的侵害,但你仍然需要做好准备应对诸如中间人(MITM)之类的普遍监视攻击。

可以通过确保每次将电子邮件发送到你的域时,在SMTP服务器之间协商通过TLS保护的连接来完成。

PowerDMARC的托管MTA-STS在SMTP中强制使用TLS加密,并附带一个简单的实现过程。

获取有关电子邮件收到问题的报告

在为你的域配置MTA-STS之后,还可以启用SMTP TLS报告以获取有关电子邮件收到问题的诊断报告。 TLS-RPT可帮助你了解电子邮件生态系统并更好地响应协商安全连接导致发送失败的问题。

你可以在PowerDMARC仪表板上的两个视图中查看TLS报告(每个结果和每个发送源的汇总报告)。

使用邮件识别品牌标志(BIMI)

邮件识别品牌标志(BIMI)是一种电子邮件标准,它将改变人们通过电子邮件与自己喜欢的品牌厂商进行交互的方式。邮件识别品牌标志(BIMI)提供了一个框架,组织可以通过该框架提供授权徽标,以在收件人的收件箱中显示该组织的身份验证电子邮件。

预测邮件识别品牌标志(BIMI)将会越来越受欢迎,尤其是在严重依赖客户信任和参与的大型企业和知名厂商中。实际上,谷歌公司将在2020年启动邮件识别品牌标志(BIMI)试点,这将有助于刺激采用率。Verizon Media公司的研究表明,邮件识别品牌标志(BIMI)可以提高开放率并提高客户参与度。

BIMI通过将你独特的品牌徽标附加到你从域中发出的每封电子邮件中来工作。 用户仅需3个简单步骤,PowerDMARC即可轻松实现BIMI。

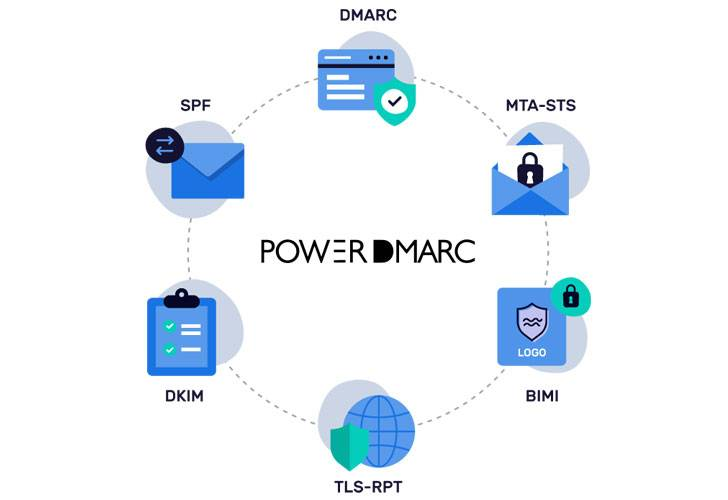

PowerDMARC是一系列电子邮件身份验证协议的一站式安全保护平台,包括DMARC,SPF,DKIM,BIMI,MTA-STS和TLS-RPT。

本文翻译自:https://thehackernews.com/2021/02/how-to-fight-business-email-compromise.html如若转载,请注明原文地址。