近年来,得益于数字化转型和大数据的兴起,数据安全已成为被广泛关注的热门话题。尽管大数据的概念早在2005年就已提出,但一直没有从量到质的飞跃,直至近几年物联网和智慧城市的建设,让大数据迅速成为现实,进而大数据的安全也随之成为一个严肃的课题。那么大数据的安全与传统的数据安全防护究竟有什么差别?

笔者认为,大数据由于自身的一些特性:规模性Volume、多样性Variety、真实性Veracity、高速性Velocity等,会面临更高的安全风险。传统的数据通常是独立生成分散使用,每块数据的规模和价值都有限,不容易成为黑客攻击的优选目标;数据大量集中则彻底改变这种局面,使其更容易成为被攻击的目标。

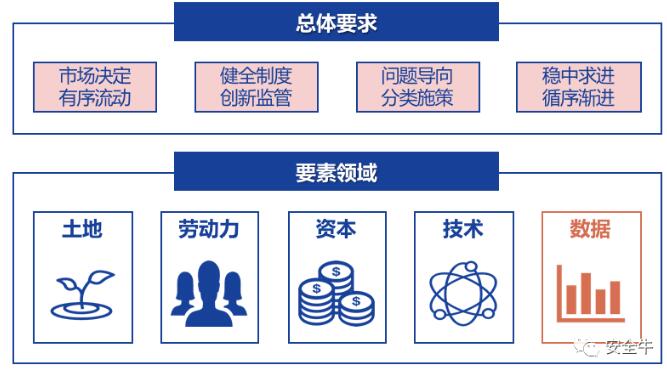

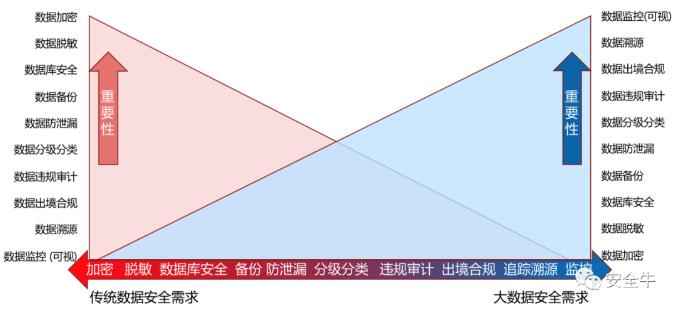

对于大数据的安全,如果单纯从这些特征本身来看,只是对现有数据安全手段的可扩展性提出了更高的要求,并没有改变对现有数据安全功能的要求。传统数据安全的核心功能——加密、脱敏、阻断、数据库安全等似乎仍然适用。如果真如此,那么只要提高现有这些产品的容量和性能,大数据的安全问题就迎刃而解了。但现实并非如此,原因是大数据存在的目的与传统数据有巨大的差别,这就是数据的共享,而共享的背后则是数据的角色发生巨大的变化——从IT领域中的一个信息元素上升为与土地、劳动力、资本和技术同等重要的国民经济核心生产要素。

2020年3月30日,党中央、国务院明确将数据作为新型生产要素写入政策文件。培育发展数据要素市场,释放数据红利,已成为推动经济高质量发展的新动能:

1. 推进政府数据开放共享

优化经济治理基础数据库,加快推动各地区各部门间数据共享交换,制定出台新一批数据共享责任清单。研究建立促进企业登记、交通运输、气象等公共数据开放和数据资源有效流动的制度规范。

2. 提升社会数据资源价值

培育数字经济新产业、新业态和新模式,支持构建农业、工业、交通、教育、安防、城市管理、公共资源交易等领域规范化数据开发利用的场景。发挥行业协会和商会等机构的作用,推动人工智能、可穿戴设备、车联网、物联网等领域数据采集标准化。

3. 加强数据资源整合和安全保护

探索建立统一规范的数据管理制度,提高数据质量和规范性,丰富数据产品;研究根据数据性质完善产权性质;制定数据隐私保护制度和安全审查制度;推动完善适用于大数据环境下的数据分类分级安全保护制度;加强对政务数据、企业商业秘密和个人数据的保护。

数据作为数字化时代的一种核心生产要素,只有在广泛的使用中才能最大限度的发挥数据资产的价值,而最大程度的资源利用就是从独享走向共享。开放共享就需要:

1. 数据流动

数据作为一种特殊的资产,只有在流通和使用过程中才能不断创造新的价值。所以数据流动是“常态”,数据静止存储才是“非常态”。数据的跨部门、跨领域、跨行业等跨域流动将频繁发生。这与仅限于信息孤岛中的常处于静态的传统数据形成鲜明的对比。

2. 业务环境将更加开放

业务生态将更加复杂,参与数据处理的角色将更多元,系统、业务、组织边界将进一步模糊,导致数据的产生、流动、处理等过程比以往更加丰富和多样。这与传统数据通常在本地的“自产自销”完全不同。

以开放共享为主旋律的大数据应用场景,使传统的数据安全措施(加密、脱敏、阻断等手段)黯然失色,这些适合于传统数据安全的手段与大数据的开放共享的目标显然是南辕北辙的。为流动的大数据保驾护航的手段包括:

1. 数据监控

即流动数据的可视化。可以实时捕获、监测并能够展示网络中各种流动的数据(尤其是敏感数据)、数据使用者、与之相关的应用、所涉及的设备,以及来自哪里、去往哪里的信息等。

2. 数据溯源

可回溯和审计任意时间段内数据行为,对任何流动数据的当前和历史状况进行追溯,还原数据流转路径和流转范围、数据使用的访问者、使用的设备、发生的时间、IP地址、访问行为、涉及的应用等详细信息,提供完整数据轨迹和证据链。

3. 违规告警

通过自定义各种场景,实时监测、发现和告警各种数据违规,从用户、应用、业务敏感性、设备、IP地址、时间、地点等角度灵活应用各种策略,精确发现数据脱敏、用户违规访问、账号违规共享、数据违规流转等行为。

图:大数据安全和传统数据安全需求的比较

数据的分级分类作为传统数据安全的基础功能在大数据的安全中依然很重要,所不同的是在大数据应用场景中,数据的流动是常态,所以数据的分级分类还需要在动态环境下在数据的流动过程中完成,这与单纯在静态环境下完成相比会有更大的挑战。当然目前市场上已有的产品,例如数据防泄漏、数据库安全、脱敏、加密等在不同的应用场景下仍然承担着重要的角色,只不过会随着大数据应用的推广其防护的定位将会改变。各种安全产品在不同的应用场景下发挥的作用将随着市场的发展而变化。

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】