研究人员已经披露了流行软件应用程序中的重大安全漏洞,这些漏洞可能被滥用以停用其保护并控制允许列出的应用程序,以恶意软件的名义执行恶意操作,使用此技巧绕过反病毒解决方案中的勒索软件防御。

卢森堡大学和伦敦大学的学者详细介绍了这两次攻击https://dl.acm.org/doi/10.1145/3431286,目的是绕过反病毒程序提供的受保护文件夹功能来加密文件(又名“剪切和鼠标”)并禁用它们的实时保护通过模拟鼠标“点击”事件(又名“幽灵控制”)。

卢森堡大学安全、可靠性和信任跨学科中心首席科学家 Gabriele Lenzini 教授说:

| 反病毒软件提供商始终提供高水平的安全性,它们是日常打击黑客的重要组成部分。但他们现在正在与拥有越来越多的资源、技术对抗能力的黑客对抗。 |

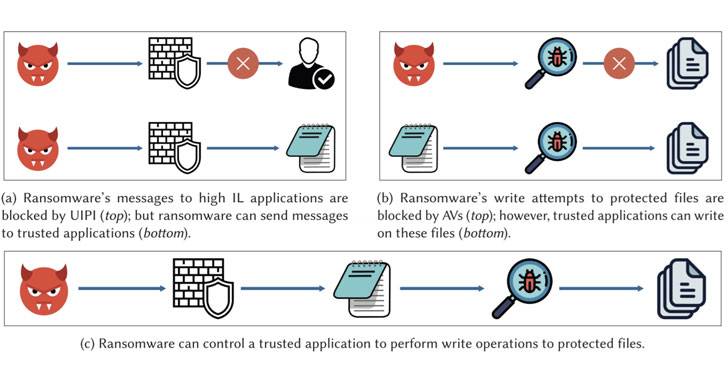

换句话说,恶意软件缓解软件的漏洞不仅会允许未经授权的代码关闭其保护功能,反病毒供应商提供的受保护文件夹解决方案中的设计漏洞可能会被勒索软件滥用,以使用已配置的应用程序更改文件的内容对文件夹进行写入访问并加密用户数据,或使用擦除软件来彻底地销毁受害者的个人文件。

受保护文件夹允许用户指定需要针对破坏性软件的附加保护层的文件夹,从而可能阻止对受保护文件夹的任何不安全访问。

研究人员说:

| 少数被列入白名单的应用程序被授予了写入受保护文件夹的特权。然而,被列入白名单的应用程序本身并不能避免被其他应用程序滥用。因此,这种信任是不合理的,因为恶意软件可以通过使用白名单应用程序作为中介,对受保护的文件夹执行操作。 |

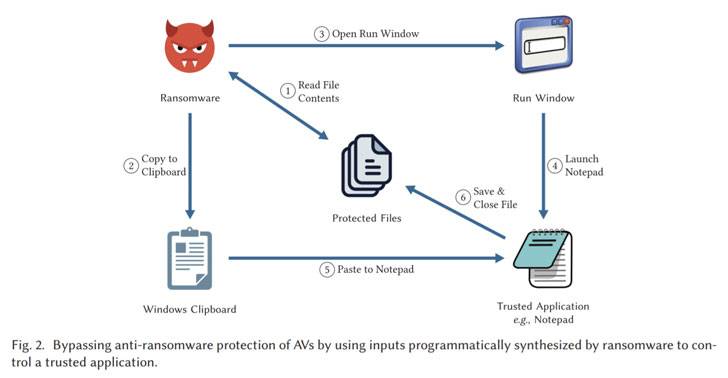

研究人员设计的一个攻击场景显示,恶意代码可以用来控制一个可信的应用程序,比如Notepad,来执行写操作,并加密存储在受保护文件夹中的受害者文件。为此,勒索软件读取文件夹中的文件,在内存中对它们进行加密,并将它们复制到系统剪贴板中,随后,勒索软件启动记事本,用剪贴板数据覆盖文件夹内容。

更糟糕的是,通过利用Paint作为可信的应用程序,研究人员发现上述攻击序列可以被用来用随机生成的图像覆盖用户的文件,从而永久地破坏它们。

另一方面,Ghost Control 攻击本身可能会产生严重后果,因为通过模拟在反病毒解决方案的用户界面上执行的合法用户操作来关闭实时恶意软件保护可能允许攻击者删除和执行任何流氓程序从他们控制的远程服务器。

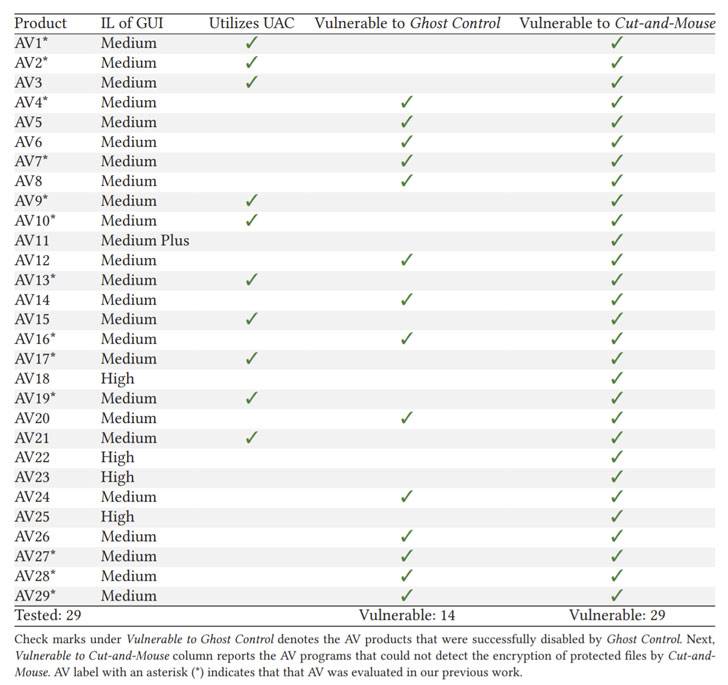

在研究期间评估的29个反病毒解决方案中,14个被发现容易受到Ghost Control攻击,而所有29个被测试的反病毒程序都被发现有受到上述“剪切-鼠标”攻击的风险。研究人员没有透露受影响的供应商的名字。

如果有什么区别的话,这些发现提醒我们,那些明确旨在保护数字资产免受恶意软件攻击的安全解决方案本身可能存在弱点,从而违背了它们的目的。即使反病毒软件提供商继续加强防御,恶意软件的作者已经通过规避和混淆战术偷偷地越过这些障碍,更不用说通过中毒攻击使用对抗性输入绕过他们的行为检测了。

研究人员说:

| 安全可组合性是安全工程中的一个众所周知的问题。当单独考虑时,提供某个已知攻击面的组件在集成到系统中时确实会产生更广泛的攻击面。组件之间以及与系统其他部分的交互会创建了一个动态,攻击者也可以以设计师无法预见的方式与之交互。 |

本文翻译自:https://thehackernews.com/2021/06/malware-can-use-this-trick-to-bypass.html