2021年5月,美国最大成品油管道运营公司遭勒索软件攻击停摆数日,黑客索要500万美金;

2021年5月,美国最大保险公司遭勒索软件攻击,黑客索要赎金 2.57 亿元;

2021年5月,全球最大保险公司遭勒索软件攻击,该勒索团伙声称已经获得了该集团亚洲业务 3TB 的数据;

2021年5月,爱尔兰全国医疗系统遭勒索软件攻击,黑客索要1.29亿元赎金。

自2017年WannaCry勒索病毒在全球范围爆发,此后四年勒索病毒加速演进,越发猖狂,根据Cybersecurity Ventures的预测,到2021年全球勒索软件破坏成本将达到200亿美元。如今,勒索病毒因危害性极强,已成为全球最大的网络安全威胁之一,备受业内关注。

在不断“进化”的过程中,勒索病毒有什么新的特点?

据深信服千里目安全实验室发布的《2020年网络安全态势洞察报告》(以下简称“报告”),勒索软件犯罪团伙逐渐专注大型机构,采用数据泄露结合加密勒索的方式,进行精确的攻击行动,持续潜伏、制造严重破坏,并索要大额赎金。

【特点1】攻击目标:逐步转向对政企机构的精准攻击

近年来,勒索软件犯罪组织意识到使用广撒网式的战术并不能为其带来更多的投资回报,于是他们开始逐渐采用复杂性和针对性都比较强的交付技术和机制,并瞄准高端市场及更大的公司针对性发起大型“狩猎”活动,要求的赎金也大大增加。根据Coveware的数据显示,与2019年相比,2020年第三季度的赎金要求同比增加约5倍。

勒索软件犯罪组织的攻击目标从个人用户转向了大型企业用户、政府单位、医疗行业以及公共机构等,不是因为这些部门和机构没有安全防护,而是因为他们在日常运营中非常依赖于关键业务数据,一旦业务受到影响,造成的损失不可估量,由此增加了受害者支付赎金的概率。

【特点你2】运作模式:逐渐形成规模化、高度专业化的商业运作模式

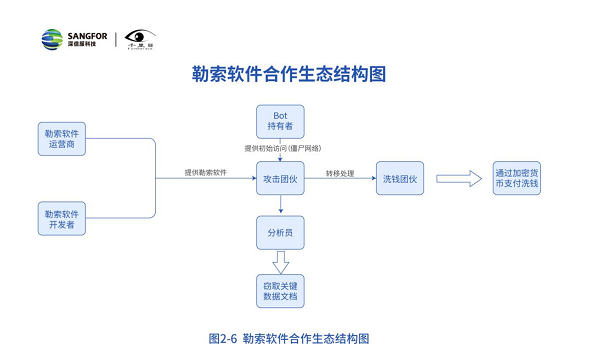

如今,勒索病毒攻击已经从个人行为演变至团队产业,从病毒制作,到入侵攻击,再到解密沟通,都有不同的人负责运营,即分布式团伙作案,每个人各司其职,高效运作,勒索病毒的产业运作模式可概括如下:

随着勒索病毒攻击发起者逐步向规模化、高度专业化转变,在针对一些高价值目标(大型企业用户、政府单位、医疗行业以及公共机构等)的攻击中,攻击者不再“浅尝辄止”,在发起勒索攻击之前,已经控制目标网络相当长一段时间,并通过横向渗透不断扩展攻击范围和窃取更多数据,直到掌握足够设备和数据之后,才会发起最后的攻击,这也让受害者的损失更加惨重。

从2020年的勒索软件家族来看,活跃家族TOP5分别为Crysis、GlobeImposter、Sodinokibi、Phobos和Cerber,他们的大部分攻击主要是利用RDP爆破、钓鱼邮件作为攻击入口。从2020年深信服处理的勒索应急事件来看,将近70%的勒索软件攻击是由Crysis、GlobeImposter、Sodinokibi和Phobos这四种常见的勒索软件变种进行的。除此之外,还有几种新的RaaS变体,例如VegaLocker、MedusaLocker等,这些新进入者以较低的前期成本和技术知识门槛吸引了网络犯罪初学者。

【特点3】攻击手段:对数据进行加密和窃取,“双重勒索”模式成趋势

根据《报告》显示,为避免勒索失败,勒索病毒团伙还采取了新的勒索策略:对数据进行加密和窃取双重攻击。在对受害者的数据库进行加密之前,攻击者会提取大量敏感的商业信息,并威胁不支付赎金就发布这些信息,使得机构不仅要面临破坏性的数据泄露,还有相关的法规、财务和声誉影响。面对这种以泄露数据为手段的勒索攻击,就算机构有数据备份,为了避免数据泄露带来的负面影响,只能被迫选择支付赎金。

比如在全球最大的保险集团设在泰国,马来西亚、香港和菲律宾的分支机构遭到了勒索软件网络攻击的事件中,Avaddon 勒索软件组织在其泄漏网站上声称,他们从安盛的亚洲业务中窃取了包括客户医疗报告、身份证复印件、付款记录等敏感信息在内的3TB敏感数据。根据BleepingComputer报道,Avaddon于5月15日开始在其泄漏站点上公布了安盛一些被窃取的数据, 并威胁安盛,如果十天之内安盛不予他们进行沟通和合作,他们将泄露安盛的重要文件。

对数据进行加密和窃取的双重攻击或将成为勒索病毒日后发展的大趋势,此外,根据Anchain.ai提供的数据,2020年三大勒索软件组织的赎金账户平均资金驻留时间缩短了近十倍,同时随着勒索软件攻击的复杂性不断增长,勒索软件的事件响应和溯源难度急剧增加。

为何勒索病毒能越演越烈,如野草般肆虐全球?

据深信服千里目安全实验室发布的《2020年勒索病毒年度报告》,制作成本低、犯罪成本低以及攻击方式简单,是勒索病毒盛行的主要因素。

【原因1】制作成本持续降低,代码在暗网公开售卖

随着勒索病毒技术细节的公开,部分勒索软件代码被放在暗网上售卖,勒索病毒的制作成本持续降低。2012年,国外安全厂商确认了大约16种不同的勒索软件家族,这些家族在被不同的犯罪团伙使用。但是所有勒索病毒程序都可以追溯到同一个人,该人显然是全职的勒索病毒程序创造者,根据要求为犯罪团伙编写勒索软件。

【原因2】犯罪成本低,不易被追踪

作为一种犯罪活动,传播勒索病毒是低风险的。勒索病毒运营团伙利用了本已繁荣的比特币转移服务和恶意软件即服务运营商的市场,借助数字货币和暗网的特性,可以让攻击者直接获得付款而不被警方追踪,有时犯罪分子甚至居住在一些不与国际社会合作的国家和地区。

【原因3】攻击方式简单,技术能力要求较低

勒索病毒的感染方式具有多样性,可通过暴力破解、鱼叉邮件、漏洞利用、僵尸网络等方式进行攻击。其中应用最为广泛的是RDP暴力破解,攻击者登录成功后利用黑客工具卸载安全软件,内网横向扩散,然后投放运行勒索病毒进行加密,每个步骤都有专业的黑客工具辅助完成,对技术能力要求较低。

面对勒索病毒的威胁,用户又将如何预防?

从2017年WannaCry勒索病毒在全球范围爆发至今,勒索病毒的攻击形式随着技术发展不断变化,为了获取高额赎金,勒索病毒犯罪团伙将攻击目标从个人用户转向了大型企业用户、政府单位、医疗行业以及公共机构等,在对数据进行加密和窃取的“双重勒索”模式下,受害者被推向不得不向罪犯低头的处境。

由于目前大部分勒索病毒加密后的文件都无法解密,因此,勒索病毒以防为主,用户可通过以下措施进行日常防范:

1、及时给系统和应用打补丁,修复常见高危漏洞;

2、对重要的数据文件定期进行非本地备份;

3、不要点击来源不明的邮件附件,不从不明网站下载软件;

4、尽量关闭不必要的文件共享权限;

5、更改主机账户和数据库密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃;

6、如果业务上无需使用RDP的,建议关闭RDP功能,并尽量不要对外网映射RDP端口和数据库端口。

此外,深信服基于近1000个用户的最佳实践总结出勒索病毒的防护思路:在云网端的多层架构下,针对勒索病毒在突破边界、病毒投放、加密勒索、横向传播等各个环节,实现实时拦截、快速查杀、多重监测和有效处置,为客户提供全方位的勒索防护能力。

完整报告可前往深信服官网首页下载