一、前言

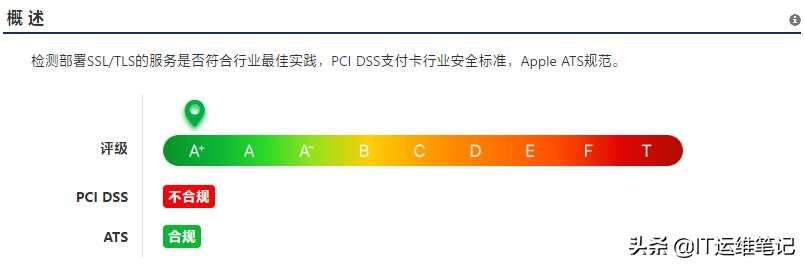

因业务需求,公司站点的HTTPS配置必须符合PCI DSS合规标准。判断是否符合PCI DSS合规标准可使用工具(如https://myssl.com/)通过对HTTPS证书进行安全检测,若不符合会出现如下图中的提示。

二、关于PCI DSS

1.产生背景

MasterCard、VISA、American Express、Discovery和JCB是目前PCI产业中的五个全球支付品牌。每个品牌都有自己的安全要求,每个品牌所维护的安全策略体系也依然在用。经五个卡品牌协商,为了更好的促进支付卡产业数据安全的发展,把数据保护的相关要求统一维护,成立PCI安全标准委员会。

PCI安全标准委员会作为一家全球性组织,主要负责全球范围内对于数据保护标准的制定和更新、体系的管理、人员和机构的培训、审核机构的授权还有安全意识的教育等等。

2.什么是PCI DSS

全称Payment Card Industry Data Security Standard,第三方支付行业(支付卡行业PCI DSS)数据安全标准,是由PCI安全标准委员会的五个创始成员共同制定,力在使国际上采用一致的数据安全标准。

PCI DSS支付卡产业数据安全标准是一个被开发支持和提高持卡人数据安全和卡组织采用的全球化一致性的数据安全措施。提供了一套保护持卡人数据的技术和操作的基线要求。PCI DSS信息安全标准有6大目标,12个大类要求,整个PCI安全标准基本就围绕这些项目进行的,正在或准备有意向要做PCI合规审查的组织可以作为参考。

现行标准版本为PCI DSSv3.2.1。

PCI DSS适用于所有涉及到支付卡存储、传输和处理的实体,主要包括商户、第三方支付机构、发卡机构和服务提供商等。PCI DSS包括一组保护持卡人信息的基本要求,并可能增加额外的管控措施,以进一步提高数据的安全性,降低数据泄露的风险。

PCI DSS标准从信息安全管理体系、网络安全、物理安全、数据加密等方方面面提出了诸多的安全基线要求。虽然没有任何一个信息安全标准或者安全建设可以保障实现百分之百的抵御安全风险,然而根据业界的积累,能够实现PCI DSS并且严格按照PCI DSS的要求持续实施针对持卡人数据环境的安全防护,安全事件发生的可能性将大大降低。

三、配置

HTTPS配置符合PCI DSS合规标准,在对应的站点配置文件里禁用 TLSv1.0 即可。

1.Nginx服务

## 禁用TLSv1.0后ssl_protocols项配置如下:

- ssl_protocols TLSv1.1 TLSv1.2;

## 检测配置并重启

- ${NginxPATH}/sbin/nginx -t

- ${NginxPATH}/sbin/nginx -s reload

- //${NginxPATH}为nginx应用安装目录路径,请根据实际情况修改。

2.Apache服务

## 禁用TLSv1.0后ssl_protocols项配置如下:

- # 未知版本

- ssl_protocols TLSv1.1 TLSv1.2;

- # Apache 2.2.22版

- SSLProtocol TLSv1.1

- # Apache 2.2.23版

- SSLProtocol ALL -SSLv2 -SSLv3 -TLSv1

- # Apache + mod_nss版

- NSSProtocol TLSv1.1,TLSv1.2

## 重启服务(以CentOS7 系统为例)

- systemctl restart httpd

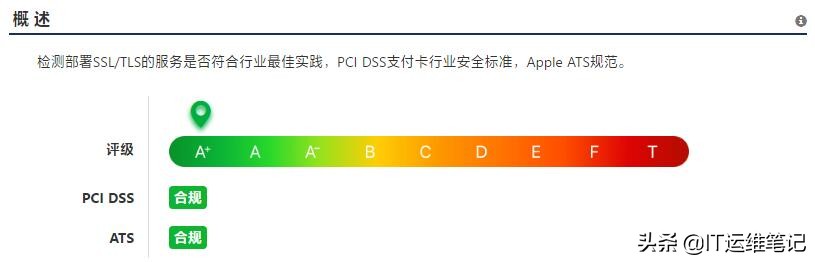

3.配置修改完成后再次检测就不会有 “PCI DSS 不合规”的提示。