RSAConference2021将于旧金山时间5月17日召开,这将是RSA大会有史以来第一次采用网络虚拟会议的形式举办。大会的Innovation Sandbox(沙盒)大赛作为“安全圈的奥斯卡”,每年都备受瞩目,成为全球网络安全行业技术创新和投资的风向标。

前不久,RSA官方宣布了最终入选创新沙盒的十强初创公司:WABBI、Satori、Abnormal Security、Apiiro、Axis Security、Cape Privacy、Deduce、Open Raven、STARATA、WIZ。

绿盟君将通过背景介绍、产品特点、点评分析等,带大家了解入围的十强厂商。今天,我们要介绍的是厂商是: STRATA。

随着云技术的发展,企业越来越多的将应用部署在云端。当前,企业主要使用的云服务包括微软的Azure Active Directory,亚马逊的Amazon Web Services (AWS)和谷歌的Google Cloud Platform (GCP)等。如果应用程序运行在不同的云上,每个云都有自己的身份识别系统,再加上本地的旧版应用程序,导致企业面临分布式的身份管理问题。如果将传统的应用迁移到云上,并且手动重写每个应用以适配云端的身份识别将消耗大量的资源,对于那些有着成百上千的应用的企业来说更是如此。而STRATA为该问题提供了一个解决方案:Maverics Identity Orchestration Platform(身份编排平台)。

公司官网:https://www.strata.io/

一、 公司简介

STRATA的管理团队成员包括Eric Olden,Topher Marie和Eric Leach,拥有总共110年的身份管理经验。STRATA获得1150万美元的融资,其中,种子融资在2019年8月,为50万美元,A轮融资在2021年2月,为1100万美元。由Menlo Ventures牵头,旨在推动多云身份识别技术的变革。通过世界上第一个身份编排平台——Maverics,能够简单、安全、快速的构建身份编排。使用预构建的能够快速部署的身份编排机制在Maverics平台上构建身份编排,而不需要重写应用程序。

STRATA提供了一个身份编排和多云身份管理平台,专门为混合和多云环境构建,通过该平台可跨多个云、本地和混合云轻松地管理分布式身份识别系统。通过将应用程序与身份系统分离,Strata的身份结构打破了锁定,所以你可以轻松地在云端和身份提供者之间移动。这种方法确保了一种混合的云策略和多云策略,既节省了成本,又可以根据企业的需求进行扩展。

二、 基于统一策略的身份管理服务

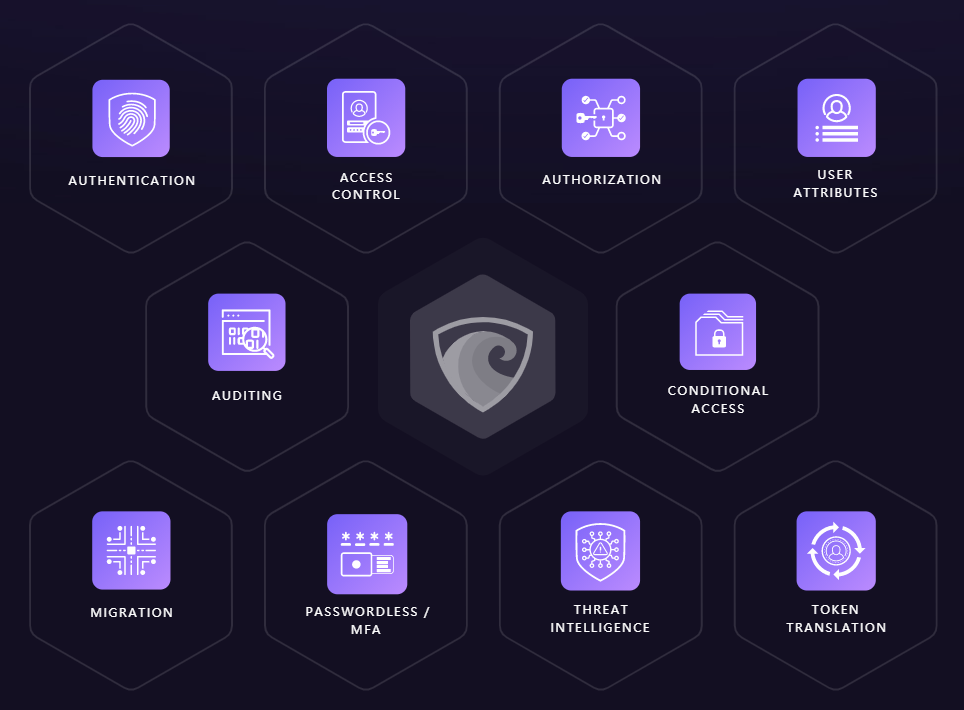

Maverics采用多种技术实现应用程序身份认证向云端的迁移,如图 1所示。

图 1. Maverics的统一身份策略

Maverics将核心身份管理服务抽象到一个集成的身份结构中,该结构支持身份编排和用户流。以下介绍其工作原理。

三、 工作原理

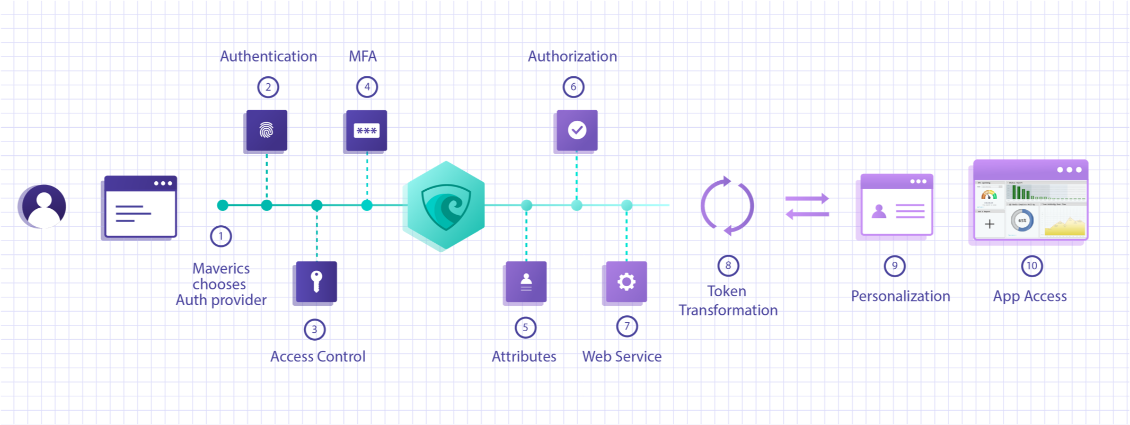

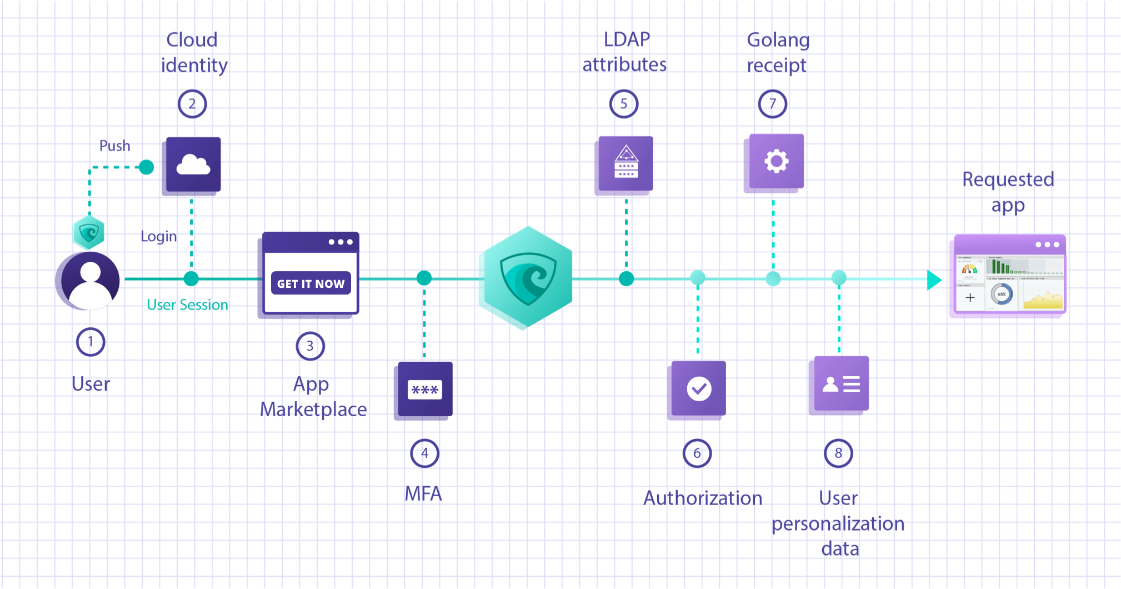

Maverics的身份编排是运行时用户流,它从登录、多因素、授权、属性和其他身份服务对用户会话进行编排。Maverics的方案,例如应用程序+身份迁移,自助应用程序请求等,都不需要重写应用程序。Maverics的工作流程如图 2所示,其中:

图 2. Maverics的身份编排流程

1. 决定用户最初应该在何处进行身份验证。

2. 通过云身份系统对用户进行认证。

3. 检查访问控制。通常这是由应用程序本身的身份认证系统完成的。这里Maverics提供了一个代理(proxy)的角色,下文会进一步介绍。

4. 强制进行有条件的身份认证,并根据MFA(多因子身份认证)解决方案对用户进行进一步认证。

5. 从本地侧的LDAP服务检索用户的属性。

6. 根据5中的属性,从授权系统获得授权策略。

7. 如果得到授权,则调用一个web服务,在应用程序中启动另一个工作流。

8. 如有必要,将会话token从一种格式转换为另一种格式,例如将SAML标记转换为HTTP头。

9. 为了实现个性化,Maverics将用户的会话数据打包,并将属性传递到应用程序中。

10. 最终提供了对应用程序的访问。

为了实现以上的流程,Maverics需要用到两项核心技术,即应用程序+身份迁移和自助应用程序请求。以下分别介绍。

3.1 应用程序/身份迁移:不需要重写代码,即可将应用从本地身份迁移到云身份。

从旧版身份系统(如SiteMinder、Oracle Access Manager、RSA ClearTrust、IBM、Ping和Active Directory)迁移应用程序是一项复杂、耗时的工作。重新编写每个旧版应用程序以适应基于标准的现代云身份是不现实的。有了Maverics,用户不必重写旧的应用程序就可以使用云身份。这里面包含了两部分:应用身份迁移与用户身份迁移。

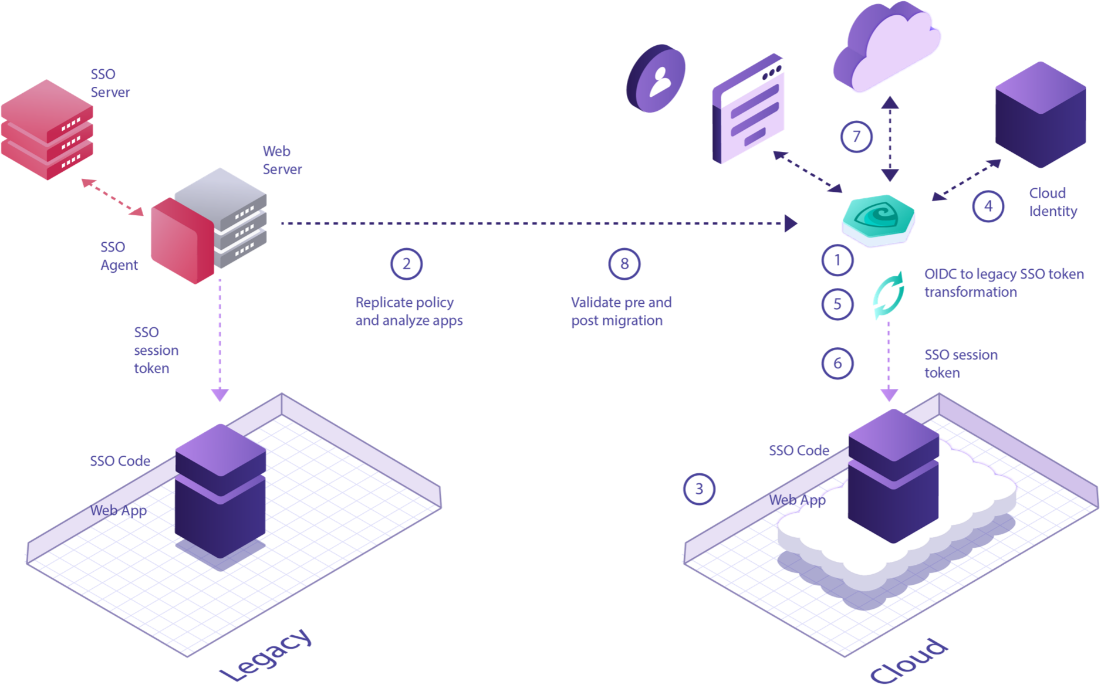

应用身份迁移

这部分的作用是将应用的身份迁移到云端。使用身份编排对应用程序进行身份迁移的流程如图 3所示。

图 3. 使用身份编排对应用程序进行身份迁移

1. 针对旧版身份系统运行服务发现,用来发现需要向云端迁移的应用程序。

2. 分析应用程序,旧版的策略被提取并自动转换为云身份策略。

3. 旧版的应用程序及其SSO代码被“提升和转移(lifted-and-shifted)”到云平台。

4. 引导用户根据云身份系统进行身份验证,然后使用OIDC或SAML为用户创建一个会话。

5. 由于应用程序没有被重写,所以其本身仍然在使用旧版的令牌格式。Maverics将OIDC令牌从云身份识别系统转换为应用程序需要的旧版令牌格式,用于应用程序进行身份认证。也就是说,Maverics在这里提供了一个类似于代理(proxy)的服务。

6. 数据被打包到用户会话的HTTP头中,以供应用程序使用,无需任何更改。同时,MFA检查从属性提供者、应用程序和其他身份系统收集的额外用户数据(可选)。

7. 应用程序身份认证迁移到云端。

8. 验证迁移的应用程序是否如预期的那样工作,然后自动化进行QA测试和认证(可选)。

重复上述步骤,直到迁移所有应用程序。

用户身份迁移

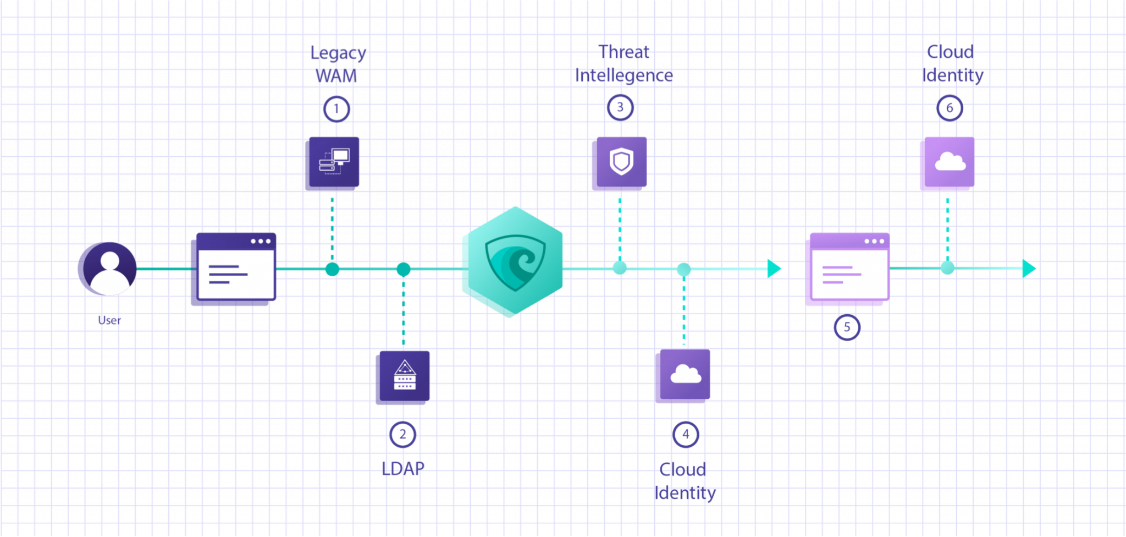

完成了应用身份向云端的迁移,Maverics还需要对用户身份进行迁移。使用身份编排对用户进行身份迁移的流程如图 4所示。

图 4. 使用身份编排对用户进行身份迁移

1. Maverics在旧版的WAM(Web Access Management)中验证用户。

2. 云身份配置文件包括由Maverics检索到的LDAP属性。

3. 根据恶意账户情报数据库对账户进行检查。

4. Maverics在云身份系统中创建一个用户帐户,帮助用户完成身份认证向云端的迁移。

5. 当用户以后再次登录时,Maverics会检测用户认证的迁移情况。

6. Maverics检测到用户已经迁移,并使用云身份进行认证。

以上完成了应用程序和用户的身份迁移。用户在使用应用程序时,Maverics系统会自动帮助用户完成云端的身份识别。

3.2 自助应用程序请求:使用Maverics身份编排构建即时应用请求。

应用无处不在——在云端,在本地,或者以SaaS的形式交付。这意味着需要保护大量敏感数据。访问策略横跨在旧版系统和SaaS之间,IT团队无法有效处理这些碎片化的访问控制策略。使用这个Maverics身份编排最佳实践配方案可以为应用程序提供即时的访问。其工作流程如所示。

图 5. 使用身份编排来构建即时访问请求

1. Maverics代理用户请求,并指导用户在云身份系统上进行身份验证。

2. 用户登录到门户并使用Azure AD进行身份验证。

3. 在门户中,用户希望访问应用程序,但没有访问权限,则可点击“立即获取”按钮。

4. 此事件触发用户使用MFA进行进一步认证。

5. 一旦用户使用MFA进行身份验证,Maverics就会从LDAP中检索用户的属性。

6. Maverics将这些属性传递给授权系统,并根据访问策略“Allow access If US Employee”对其进行评估。

7. Maverics向ServiceNow(将跨组织的人员、功能和系统连接起来的系统,实现IT服务与运维的自动化、规范化和标准业务流程化)发送一个接收和审计事件。

8. Maverics允许用户立即访问请求的应用程序,并将个性化数据传递到应用程序。

通过应用程序+身份迁移和自助应用程序请求技术,Maverics可以实现统一灵活的身份识别,而不需要重写应用程序。

四、 总结

随着混合云和多云的发展,各类传统IT系统与云端应用融合亟需解决的问题是身份统一,STRATA公司致力于多云身份识别技术的研发,的确抓住了企业上云的一大痛点。其产品Maverics提供了预先构建的能够快速部署的身份编排机制,用户可以在不重新开发应用程序的前提下实现跨多个云的身份识别系统的迁移。在云技术大规模应用的今天,STRATA公司的产品可以有效降低应用程序往云端迁移的成本,加速企业应用往云端迁移的进程。企业如果通过STRATA实现了混合云、多云场景下的统一业务融合,或是传统环境向全云环境(Cloud Only)的业务迁移,那就能为后续的零信任机制奠定坚实基础。虽然STRATA在介绍中没有提及零信任,但多云场景下的IAM机制,事实上就是零信任理念的一种最佳实践。