Monday.com最近披露了Codecov供应链攻击的影响,该攻击已经影响了多家公司。

http://monday.com最初叫做Dapulse,是Wix的内部通讯工具。Dapulse的客户遍布全球85个国家,拥有4500多名付费用户。但作为一个业务范围遍布全球的管理公司,Dapulse公司的品牌却饱受诟病。不光国外用户不知“Dapulse”何意,就连本国客户也对“Dapulse”的含义表示不解。

随后Dapulse收购域名http://Monday.com。http://Monday.com让中小型企业可以在无代码的环境中构建自定义工作流应用程序以运行项目,流程和日常工作。该公司还向希望在平台之上构建应用程序的开发人员开放平台。

http://monday.com 是一个兼容性颇为优秀的效率工具,它可以给自由设计师来管理项目,也可以对需要多人团队协同的项目进行管理。目前该平台的客户包括Uber,BBC Studios,Adobe,Universal,Hulu,欧莱雅,可口可乐和联合利华等知名公司。

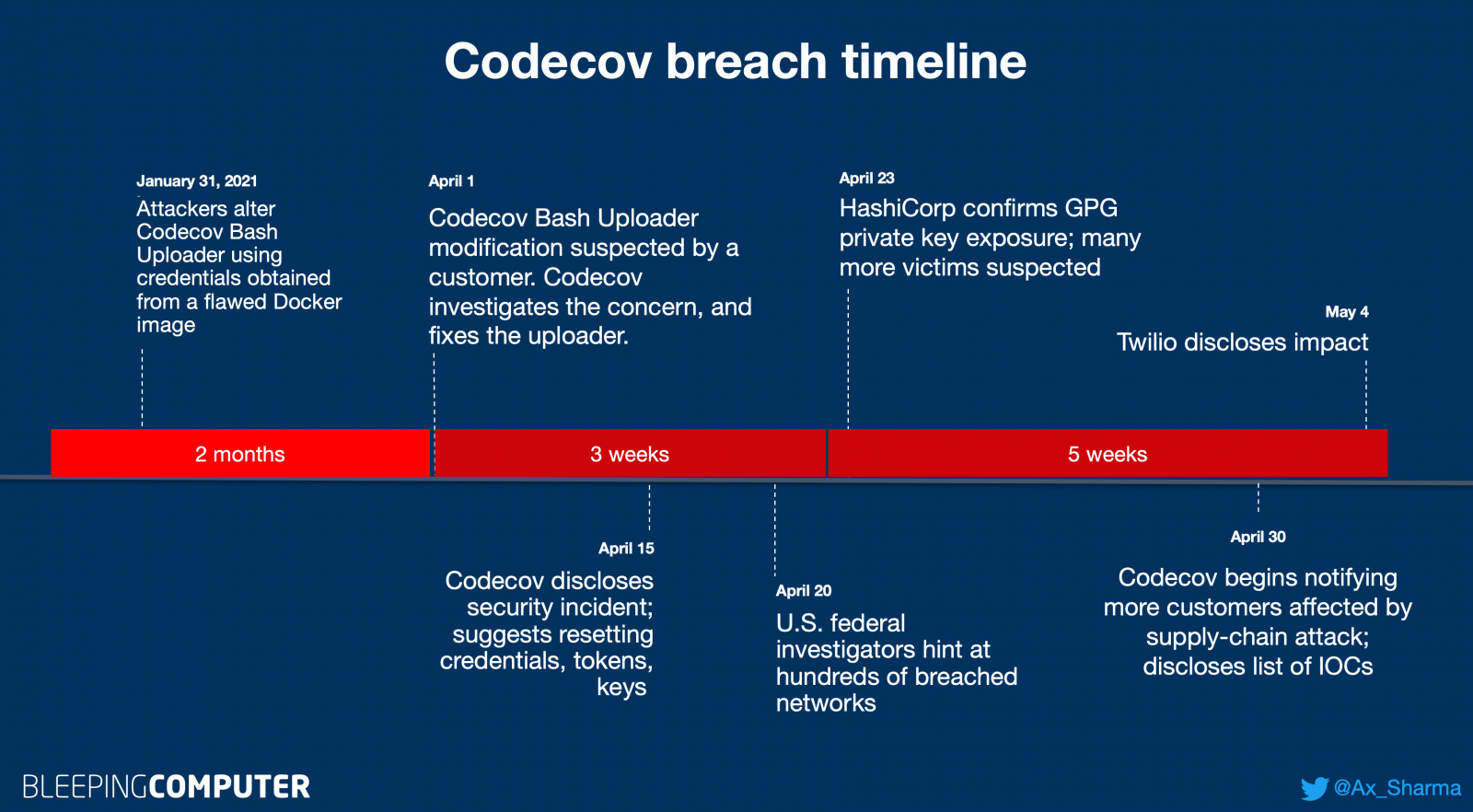

根据BleepingComputer上个月的报道,流行的代码覆盖工具Codecov成为持续了两个月的供应链攻击的受害者。

在这两个月的时间内,攻击者已经修改了合法的Codecov Bash Uploader工具,以从Codecov客户的CI / CD环境中窃取环境变量(包含敏感信息,例如密钥,令牌和凭据)。

据报道,Codecov攻击者使用来自被篡改的Bash Uploader的凭据,攻破了数百个客户网络。

在Codecov攻击中访问Monday.com的源代码

Codecov客户Monday.com最近宣布受到Codecov供应链攻击的影响。

在本周提交给美国证券交易委员会(SEC)的一份表格中,该公司分享了周一网站首次公开募股(IPO)的细节。

在对Codecov违规行为进行调查后,Monday.com发现未经授权的攻击者可以访问其源代码的只读副本。

但是,该公司表示,到目前为止,还没有证据表明攻击者篡改了源代码,或其任何产品受到影响。

此外,该公司表示:

| “攻击者确实访问了一个包含特定URL列表的文件,这些URL指向我们平台托管的公开广播的客户表单和视图,并且我们已与相关客户联系,告知他们如何重新生成这些URL。” |

目前,尽管该公司仍在继续调查,但也没有迹象表明Monday.com客户的数据已受到此事件的影响。

在本周提交给SEC的文件披露之前,Monday.com曾表示,在Codecov事件发生后,他们删除了Codecov对其环境的访问权限,并完全停止了该服务的使用。

Monday.com的安全团队在上周的博客文章中说:

| “得知此问题后,我们立即采取了缓解措施,包括撤销对Codecov的访问,停止使用Codecov的服务,轮换monday.com所有运营和开发环境的密钥,以及聘请领先的网络安全法医专家来协助我们进行调查。 ” |

Monday.com是Codecov入侵的众多受害者之一

Monday.com不是第一家或唯一一家受到Codecov供应链攻击影响的公司。虽然Codecov的攻击在两个月的时间里没有被发现,但在它被发现后,攻击仍在继续展开。

Codecov事件时间线(BleepingComputer)

正如本周BleepingComputer报道的那样,美国网络安全公司Rapid7透露,他们的某些源代码存储库和凭据已被Codecov攻击者访问。

上个月,HashiCorp宣布他们的GPG私钥在攻击中被暴露。该密钥已用于签名和验证软件版本,因此必须更改。

云通信平台Twilio、云服务提供商Confluent和保险公司Coalition也报告称,Codecov攻击者访问了他们的私人存储库。

从那时起,其他几个Codecov客户端不得不轮换其凭据。它们是否受到影响以及以何种身份受到影响仍然是一个谜。

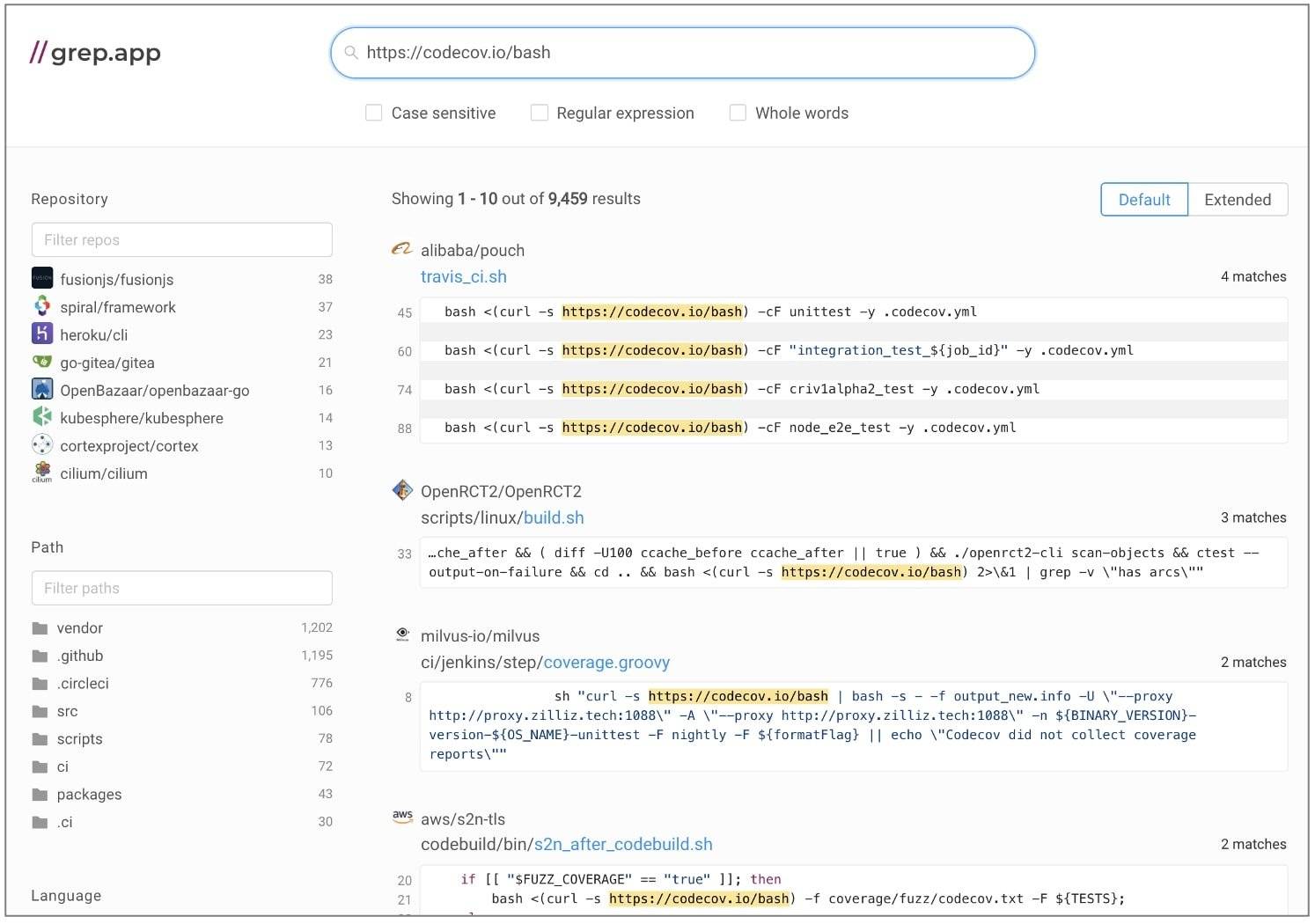

在Codecov发现漏洞之前,Bash Uploader已经被数千个开源项目使用:

使用Codecov Bash Uploader的数千个存储库

由于Codecov攻击行为已与SolarWinds供应链攻击进行了比较,因此美国联邦调查人员已介入调查其全部影响。

Monday.com表示:

| “截至本招股说明书发布之日,我们没有发现任何证据表明,对我们的源代码进行了任何未经授权的修改,对我们的产品也没有任何影响。然而,如果发现与Codecov网络攻击有关的新信息或不同信息,包括涉及其范围和对我们IT环境的任何潜在影响,包括关于我们或我们客户的专有信息或敏感或机密数据的丢失、意外披露或未经批准传播,或者我们源代码中的漏洞,可能会导致我们的诉讼和潜在责任,损害我们的品牌和声誉,对我们的销售产生负面影响,或损害我们的业务。任何索赔或调查都可能导致我们承担重大的外部和内部法律和咨询成本,以及管理层从我们的业务运营中转移注意力。” |

上个月,Codecov开始向受影响的客户发送其他通知,并披露了完整的危害指标(IOC)列表,即与该供应链攻击相关的攻击者IP地址。

Codecov用户应该扫描他们的CI/CD环境和网络,寻找任何被攻击的迹象。

本文翻译自:

https://www.bleepingcomputer.com/news/security/codecov-hackers-gained-access-to-mondaycom-source-code/