无畏曝光,继续攻击Tor(The Onion Router,洋葱路由)是一个成熟的匿名上网工具,可以帮助用户匿名上网,同时可以提供服务器端的匿名,所以 Tor 既可以用来浏览普通网络也可以访问暗网。萨里大学教授兼欧洲刑警组织网络犯罪部门顾问 Alan Woodward 指出,在斯诺登事件之前,访问 Tor 网络的人数大约有 100 万,之后,这一数字飙升到了 600 万。

去年 8 月,一位叫 Nusenu 的安全研究人员和 Tor 节点运营商 首次记录 并曝光了这些攻击。攻击者有选择地删除 HTTP 到 HTTPS 重定向,以完全访问普通的未加密 HTTP 信息,而不会引起 TLS 证书警告,并用他们自己的地址来替代加密货币地址,然后劫持交易为自己牟利。

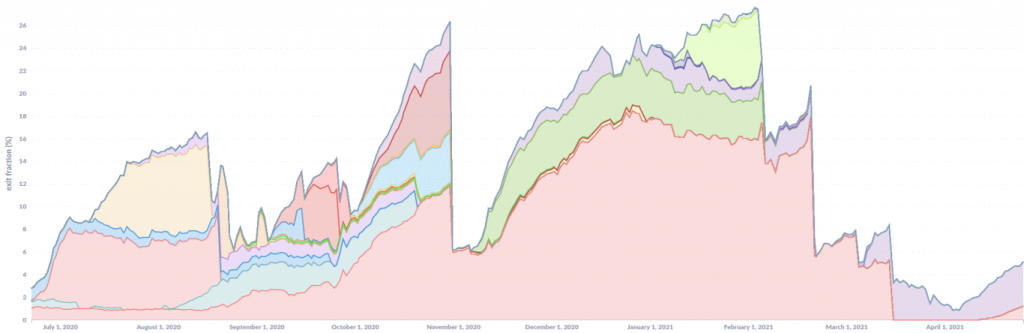

在研究发表前,攻击者已经三次用恶意的 Tor 出口中继充斥 Tor 网络,每次被 Tor 团队关闭之前,他们的攻击都会达到 Tor 网络出口总容量的约 23%。恶意攻击在去年 5 月 22 日达到 380 台服务器的峰值,当时该组控制了所有 Tor 出口中继的 23.95%,使 Tor 用户有四分之一的机会登陆到恶意出口中继。

“比特币地址重写攻击并不新鲜,但其操作规模却很大。”Nusenu 表示,根据用于恶意服务器的联系电子邮件地址,骇客跟踪了至少七个不同的恶意 Tor 出口中继群集,这些群集是在七个月内被添加的。

与上次攻击一样,Nusenu 最新检测到的这次攻击也是从 Tor 网络中删除恶意 Tor 出口中继。不过攻击行为一直都在进行,大概已经持续一年之久。

来源: Nusenu

Nusenu 推测,骇客攻击行为一直没有被发现的主要原因在于,他们每次添加恶意出口中继的数量都很小,以便通过雷达的监控,但这些都会随着时间慢慢积累。

但本月早些时候,骇客改变了策略,很可能是因为他们的基础设施再次被摧毁,他们试图让所有服务器同时上线。

最近的一次攻击是在 Tor 网络的出口容量从每日 1500 次左右增加到超过 2500 次之后的一天内被发现的,这个峰值在 Tor 内部任何人都无法忽视。

但尽管有超过 1000 台服务器被关闭,Nusenu 表示,截至 2021 年 5 月 5 日,攻击者仍然控制着整个 Tor 网络退出能力的 4% 至 6%,SSLStrip 攻击仍在继续。

此外,Nusenu 还表示,自去年以来,攻击者似乎还在 SSLStrip 攻击后进行下载修改,但尚不清楚他们究竟篡改了什么,或攻击者是否使用了其他技术。

短期难解决

去年,为了减轻此类攻击,Tor 就表示网站将启用 HTTPS(经加密,身份验证的版本),并添加一个“全面修复”功能来禁用 Tor 浏览器中的普通 HTTP(未加密、未经身份验证的版本)。

同时,Tor 表示将加强监控,一旦发现恶意中继便会立即处理。但会面临两个问题:

- 很难判断一个未知中继是否恶意,这导致在没有观察到攻击行为情况下是否应该对其保留成为一个问题。

- 给定一组未知的中继,很难判断它们是否相关,即是否属于 Sybil 攻击。

2019 年,Tor 创建了一个监控网络情况的 Network Health 团队,该团队可以帮助更快、更全面地识别恶意中继。但由于疫情影响,Tor 公司裁员三分之一,该监控团队也被解散。目前,Tor 没有足够的人力来专门解决这个事情。

美国网络安全与基础设施安全局 (CISA) 在 2020 年 7 月的一份报告中表示,成为通过 Tor 路由的恶意活动目标的风险是每个组织特有的。一个组织应该通过评估攻击者将其系统或数据作为目标的可能性,以及在当前控制措施下攻击者成功的可能性,并以此来确定个人风险。

其实,早在 2018 年发生了类似的对 Tor 的攻击,但当时针对的 Tor-to-web(Tor2Web)代理 - 公共互联网上的 Web 门户,而非 Tor 出口中继。

当时的美国安全公司 Proofpoint 报告称,至少有一个 Tor-to-web 代理运营商正在悄悄地为访问打算支付赎金要求的勒索软件支付门户的用户替换比特币地址。这样攻击者可以有效劫持付款,使受害者即使支付了赎金也没有解密密钥。

Tor 虽被认为是互联网上用于保护隐私最有力的工具之一,但安全问题也是不可忽略的。