安全事件

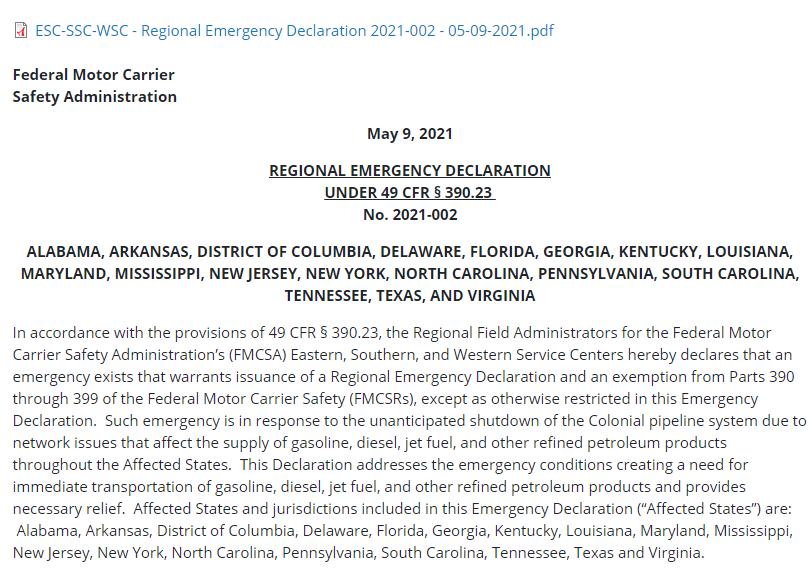

5月9日,美国交通部发布一份“区域紧急状态声明”,美国最大燃油管道运营商Colonial Pipeline因受勒索软件攻击,被迫临时关闭其美国东部沿海各州供油的关键燃油网络。此次勒索攻击使美国三个区域受到了断油的影响,共涉及17个州。这是美国首次因网络攻击事件而进入国家紧急状态,这次事件也敲响了关键基础设施网络安全的警钟。

起因探寻

5月7日,美国最大燃油管道商Colonial Pipeline遭到网络勒索软件攻击。

之后,Colonial Pipeline发表声明、已经对关键系统作了断网处理,关闭所有的管道作业及部分的IT系统,以避免勒索软件的感染范围持续蔓延,并聘请第三方专家来调查此次事件牵涉的范围,同时知会相关机关请求帮助。

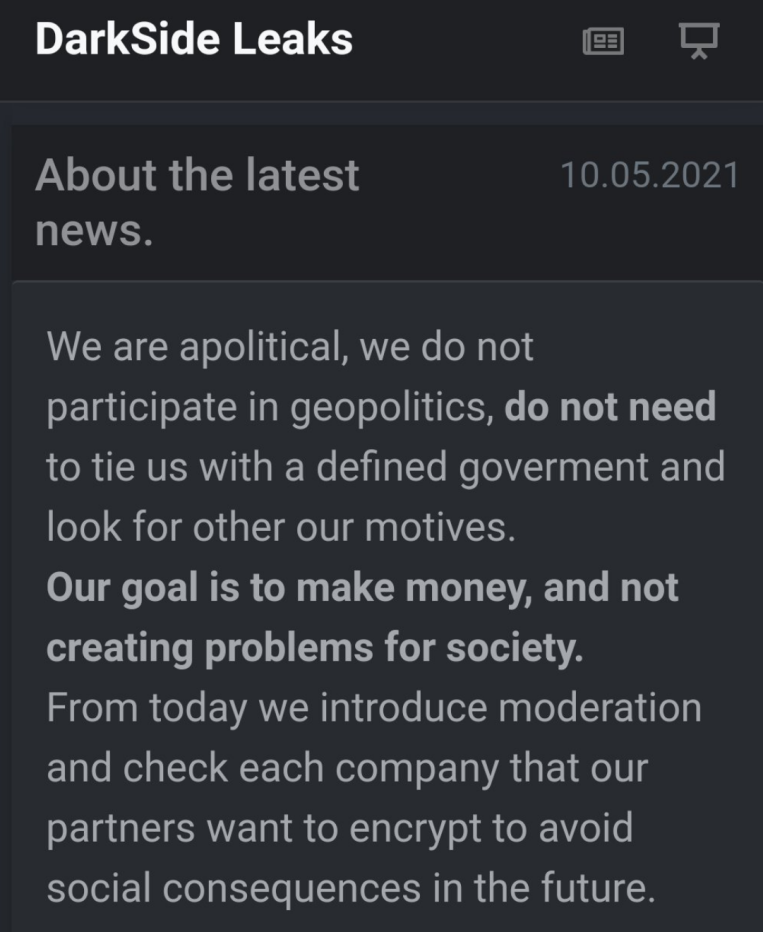

5月10日,黑客组织DarkSide在其官网发布声明,承认攻击了Colonial Pipeline。据BBC进一步的报道,DarkSide不仅渗透了Colonial Pipeline网络、加密了系统档案,还下载了近100GB的资料作为威胁。

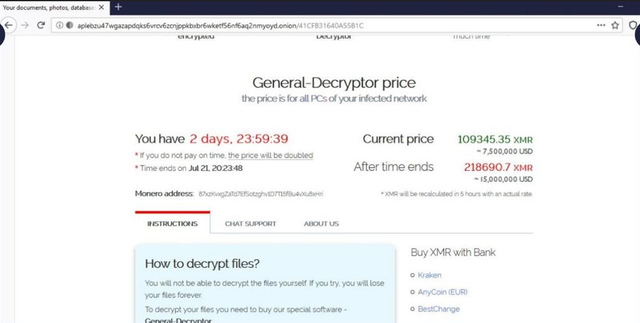

DarkSide是一个新的组织,但是它在勒索业务上早已轻车熟路。去年8月,DarkSide发布了勒索软件Ransomware。该软件不仅勒索了大笔的赎金,还通过设置外泄资料系统向受害者展示所窃取的资料,造成受害者的恐慌。

类似的事件

近年来,针对关键基础设施的勒索攻击层出不穷,勒索金额越发庞大,造成的危害日益严重,影响更为广泛深远。

2020年4月,葡萄牙跨国能源公司EDP遭到勒索软件攻击。EDP集团是欧洲能源行业(天然气和电力)最大的运营商之一,也是世界第四大风能生产商,在全球四个大洲的19个国家/地区拥有业务。勒索软件的攻击者声称,已获取EDP公司10TB的敏感数据文件,向EDP公司索要了约1090万美元。

此外,2020年七月中旬,阿根廷电信被REvil勒索750万美元赎金,REvil短短一周内便感染超过18000台计算机,REvil称如果阿根廷电信公司三天内不支付赎金,价格便会翻倍。

有报告称:“勒索软件攻击者明白被攻击后的时间对于企业来说有多宝贵,他们一直在想办法让勒索攻击的获利最大化。”在未来很长一段时间内,勒索病毒仍会是企业安全的头号敌人。

勒索病毒具有极强的隐蔽性。攻击者很多都是利用未知漏洞、自定义工具、或者社工、钓鱼等方式获取系统管理员账号和权限,凭借合法身份、正常操作实施入侵,使得传统的安全防御手段失效,企业无法及时发现并有效应对威胁。目前,该攻击具有以下特点:

(1) 攻击对象精准化

攻击对象可定位到具体的政府、企业和个人,控制的数据对象从普通的用户数据、计算机文件到与税务、金融相关的文件。

(2) 感染方式多样化

勒索软件主要利用操作系统、智能终端系统的固有漏洞或计算机设备后门等为通道,进行大范围感染传播。

(3) 勒索模式服务化

勒索软件的使用者由最初的编写者变为如今的第三方,即开发者为第三方提供勒索软件,后者支付一定费用或者将勒索所得的一部分返回来变现。现在这种勒索软件 DIY 套件在地下黑市和论坛中随处可见,所以即使不懂技术的犯罪分子也可以使用勒索软件进行网络勒索。

针对勒索软件的攻击我们能做什么

勒索病毒的攻击虽然强势,然而并不是攻无不克。面对勒索软件,企业需要强化互联网内部环境,向整体化防御和智能化响应转变,实现“安全防御-监测预警-威胁感知-联动处置”的安全运营闭环。以下是一些参考建议:

(1) 加强网络边界防护力度

深度聚合零信任框架,在互联网环境内部署身份认证管理系统,对所有访问请求进行持续性加密、认证和强制授权,实现基于身份的动态管控,提升安全防护,由被动防御转为主动防御。

(2) 采用基于行为的攻击检测解决方案

采用部署蜜罐等基于行为的攻击检测解决方案,通过在内外网中一键署高仿真蜜标、蜜罐和自定义蜜网,实时监测恶意代码、APT等网络攻击,及时感知勒索病毒的入侵、扩散、执行等各个环节,并及时告警,不断地提升网络边界的防护功能;

(3) 建立应急机制建设

企业需建设紧急事件的防范和处置体系,定期开展预案演练,推进突发事件预测预警、信息报告、应急响应、应急处置和调查评估机制的实战能力。在系统上建立威胁情报,依托于大数据分析和机器学习技术对攻击行为进行关联分析,联动用户的其他安全设备对攻击者进行联动阻断,形成协同的安全监控响应一体防御方案,防止勒索软件的扩散。

(4) 建设专业安全服务团队,强化网络安全人才队伍建设

建设一支专业化安全服务团队,面向企业领导、相关部门主要负责人和企业员工,定期组织开展网络安全防护培训,提高全员网络安全防范意识。