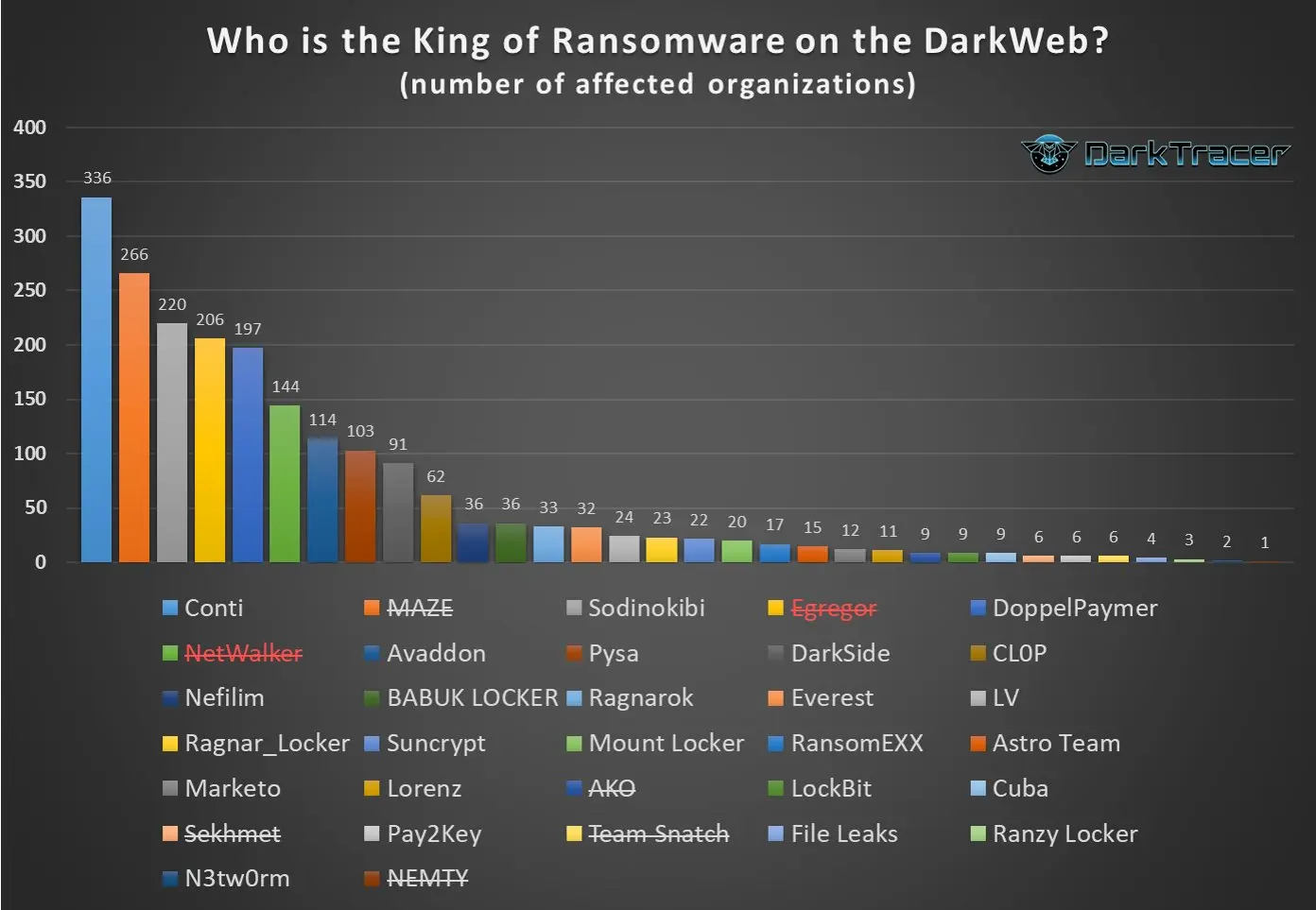

一位被称为 DarkTracer 的暗网安全研究员一直在跟踪三十四个勒索软件团伙的数据泄露网站,并表示,他们现在已经泄露了 2103 个组织的数据。

起初,现代勒索软件行动攻击者的目标是尽可能多地加密公司,然后要求这些公司支付赎金以获得解密器。然而自 2020 年初以来,勒索软件行动开始实施了一种名为双重勒索的新战术。攻击者会首先窃取大量的敏感商业信息,然后对受害者的数据进行加密,并威胁受害者如果不支付赎金就会公开这些数据。在无法恢复其加密文件的威胁和数据泄露、政府罚款和诉讼的额外担忧之间,威胁者寄希望于此举将迫使受害者更容易地支付赎金。

DarkTracer 跟踪的 34 个勒索软件团伙分别是:

- Team Snatch, MAZE, Conti, NetWalker, DoppelPaymer, NEMTY, Nefilim, Sekhmet, Pysa, AKO, Sodinokibi (REvil), Ragnar_Locker, Suncrypt, DarkSide, CL0P, Avaddon, LockBit, Mount Locker, Egregor, Ranzy Locker, Pay2Key, Cuba, RansomEXX, Everest, Ragnarok, BABUK LOCKER, Astro Team, LV, File Leaks, Marketo, N3tw0rm, Lorenz, Noname, and XING LOCKER

其中,当下最活跃的 5 个组织为 Conti(338 个泄漏)、Sodinokibi/REvil(222 个泄漏)、DoppelPaymer(200 个泄漏)、Avaddon(123 个泄漏),以及 Pysa(103 个泄漏)。在一些已不再活跃的团体,其中有两个造成的泄密比这些前五名中的一些团体还要多,它们分别是 Maze(266 次泄密)和 Egregor(206 次泄密)。

目前,NetWalker、Sekhmet、Egregor、Maze 和 Team Snatch 这几个勒索软件团伙已不再运作;还有一些团伙则改换了新名称,譬如 NEMTY 和 AKO。

数据勒索行业已经成为勒索软件团伙的重要赚钱手段。据透露,相较加密文件的丢失,受害者们更担心的其实是数据泄露。鉴于此,一些其他的威胁行为者也嗅到了商机,并在过去几个月里开始推出新的数据泄露市场,只为出售被盗数据而存在。

本文转自OSCHINA

本文标题:迄今已有 2100 家公司数据遭到勒索软件团伙泄露

本文地址:https://www.oschina.net/news/140774/2100-companies-leaked-data-ransomware-gangs