云时代流行的今天,云和容器成了日常工作的一部分。这样就涉及一个安全问题,在容器使用过程中常常要构建镜像,在构建进行并push到公共存储(私有项目不要存储大公共注册表),其中可能会涉及有些敏感信息和机密数据泄露。比如IP地址,密码,私钥等信息。本文我们就来说说在实践中如何避免敏感信息的泄露。

概述

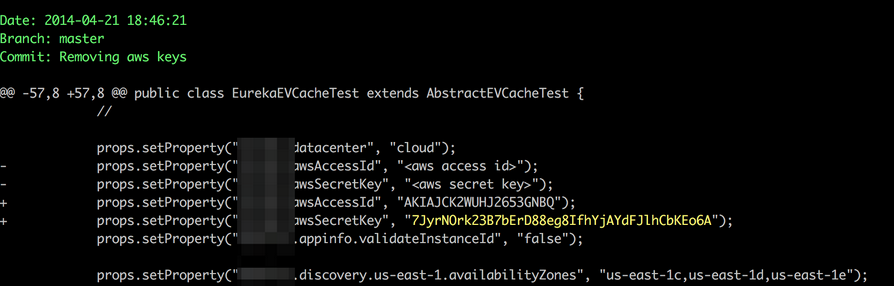

容器和Docker让我们的日常更加便捷,但是同时也会很容易将一些信息不小心泄露给公众造成安全问题。密码,云凭证和SSH私钥,如果配置不当,一不小心就会泄露。除非建立一套安全事件策略,综合防护,一些案例:

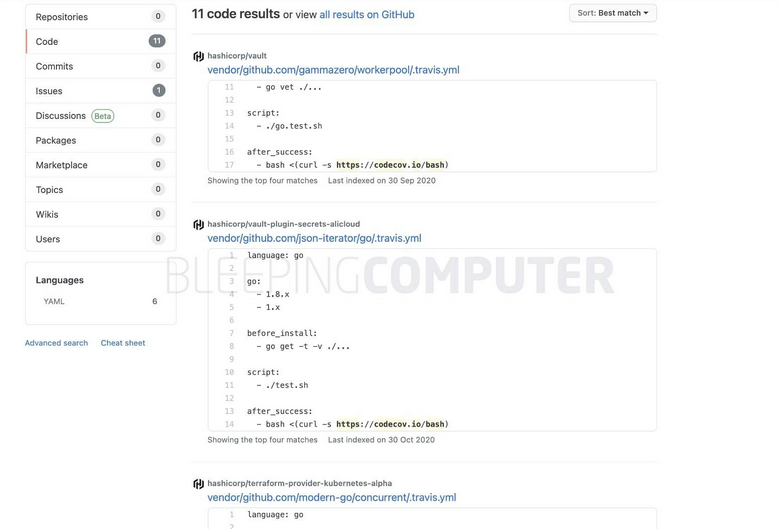

Codecov供应链攻击:

2021年4月1日,由于Codecov一个Docker文件配置失误,攻击者可以窃取凭据并修改客户使用的Bash Uploader脚本。通过恶意代码修改Bash Uploaders,并将环境变量和从一些客户的CI/CD环境中收集的密钥泄露给了一个受攻击者控制的服务器。

受到该事件影响,HashiCorp用于发布签名和验证的GPG密钥被泄露,目前已经采用轮换机制定期更换私钥。

其他由于Docker Hub公共镜像导致的泄露还包括(不限于):

AWS账户和凭据,SSH私钥,Azure密钥,.npmrc令牌,Docker Hub账户,PyPI存储库密钥,SMTP服务器认证信息,eCAPTCHA密码,Twitter API密钥,Jira密钥,Slack密钥以及其他一些密钥等。

COPY方法

DockerFile语法中常见的一个COPY方法:

- FROM debian:buster

- COPY . /app

默认情况下,该语句会将当前目录中所有内容的复制到镜像中。这些内容中可能会包含敏感信息的文件:例如站点.env。

一旦敏感信息,被放到Docker镜像中,则任何可以访问该镜像的用户都可以看到这些信息。为了防止由于COPY导致的敏感信息泄露:

- 限制复制内容:只复制必须的特定文件或目录。 例如,

- COPY setup.py myapp/app。

- NOTICE

- README.md

- LICENSE

- AUTHORS.md

- CONTRIBUTING.md

- .vscode/

- vendor/

- env/

- ENV/

- build/

- dist/

- target/

- downloads/

- eggs/

- .eggs/

- lib/

- lib64/

- parts/

- sdist/

- var/

- Dockerfile

- .git

- .editorconfig

- *.egg-info/

- .installed.cfg

- *.egg

- *.manifest

- *.spec

- .gcloudignore

- .gitignore

- .tox/

- .dockerignore

- .coverage

- .coverage.*

- .cache

- htmlcov/

- nosetests.xml

- coverage.xml

- *,cover

- .hypothesis/

- ssh/

- id_rsa

- .git-credentials

- config.*

镜像编译

有时需要在构建Docker镜像时使用机密,例如访问私有软件包存储库的密码。

- FROM python:3.9

- RUN pip install \

- --extra-index-url User:pass@priveapk.example \

- package privatepackage

直接在URL包含了用户名和密码会直接导致其泄露。可以使用环境变量形式来应用:

- export MYSECRET=secretpassword

- export DOCKER_BUILDKIT=1

- docker build --secret --secret id=mysecret,env=MYSECRET .

运行时

有些密码是需要在容器运行时候需要访问的,比如访问数据库的凭据。同样的运行时机密也不能直接存储在镜像中。

除了镜像内容导致意外泄露,这种存储在镜像中的配置也绑定了环境,不便于镜像灵活运行。在运行容器时可以通过多种方法将机密传递给容器:

- 使用环境变量。

- 与绑定机密文件的卷。

- 编排系统(如K8S)的密码管理机制。

- 在公有云环境中,可以使用云环境变量和授权。比如AWS 的IAM角色管理。

- 外部密钥库。

通过以上这些机制,可以避免运行时敏感信息存储在镜像本身中。

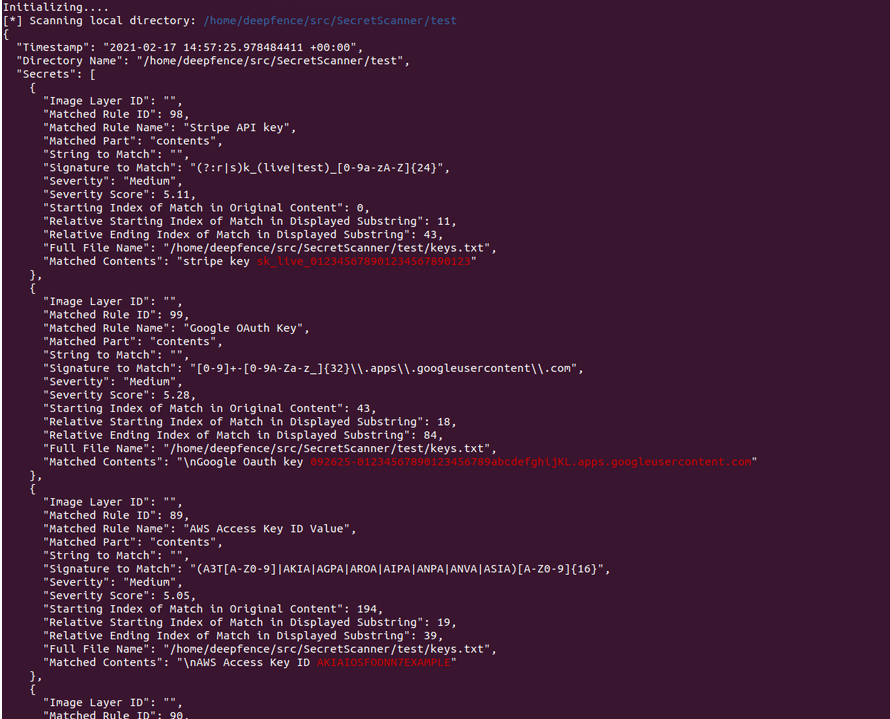

安全扫描

除了上面一些管理方面策略外,还有一个主动方法就是自动地进行安全扫描。市面上有很多密码扫描工具,可以扫描目录或者Git仓库,如果包含敏感信息则会直接告警。比如detect-secrets,trufflehog

也有对镜像扫描的工具,比如pentester可以扫描Docker Hub镜像,发现问题。

总结

本文我们讨论了容器敏感信息防泄露的一些安全方法,包括基本语法,镜像编译,运行时以及安全扫描等方法。综合使用这些方法和策略,可以有效地防止容器使用时候的敏感信息泄露,从而提高安全。