Proofpoint 研究人员在发现了通过伪装成发货通知的电子邮件分发的 Buer 恶意软件加载程序的一个新变种。Buer 是一个在地下市场上出售的下载程序,首次出现于 2019 年。它被用作受感染网络中的立足点,以分发包括勒索软件在内的其他恶意软件。

Proofpoint 网络安全研究人员发现的 Buer 新变体,采用了一种与原始恶意软件完全不同的编码语言编写。这是一种很不寻常的变化方式,但却有助于新的活动在针对 Windows 系统的攻击中保持不被发现。起初的 Buer 是采用 C 语言编写的,而新的变种则是用 Rust 编程语言编写,因此研究人员将新的变种命名为 RustyBuer。

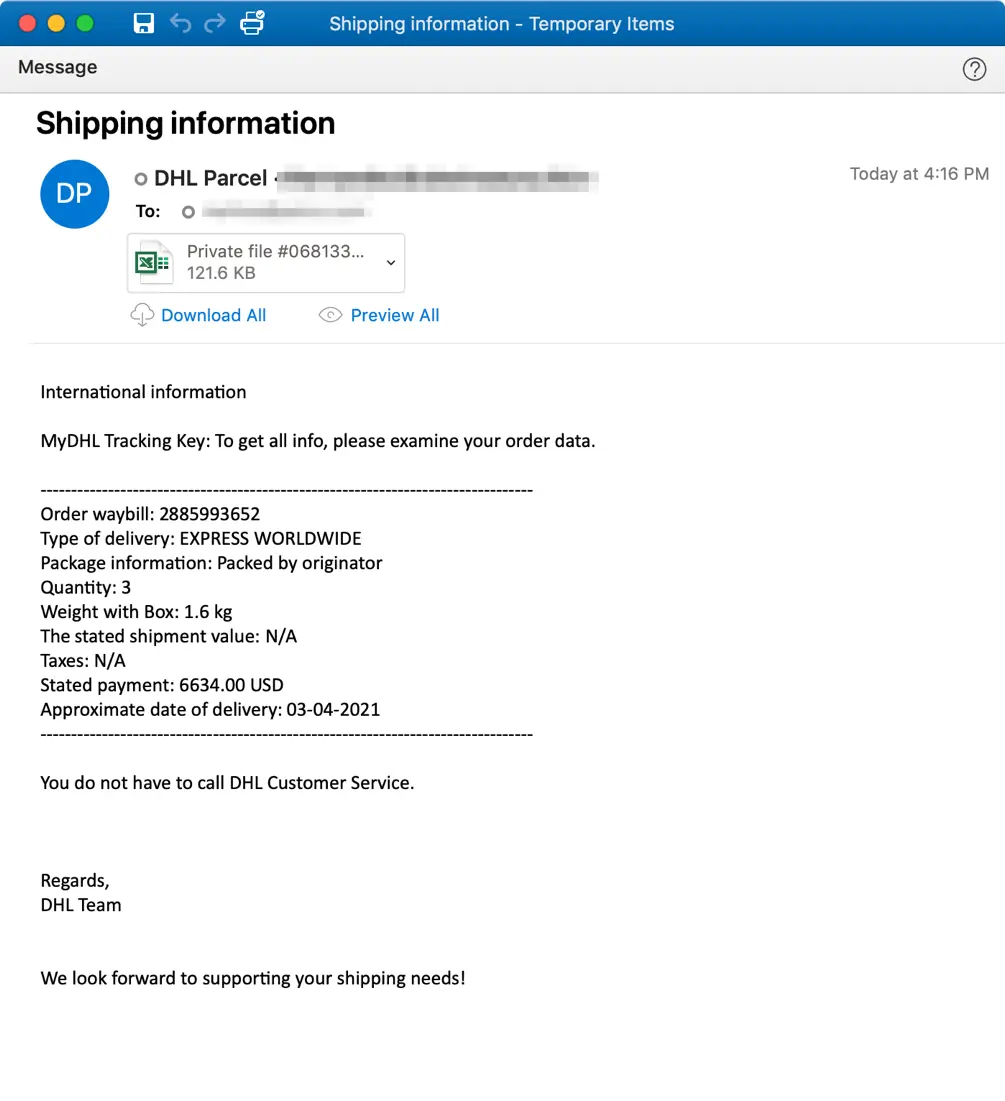

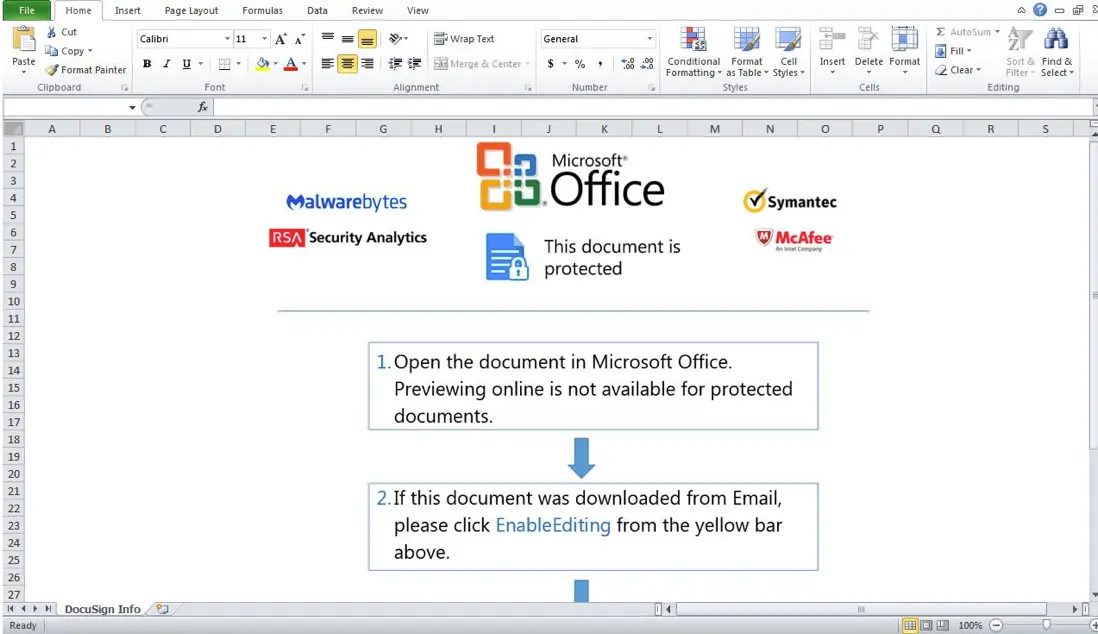

RustyBuer 通常通过钓鱼邮件传递。在相关的活动中,这些电子邮件被设计成来自快递公司 DHL。它们包含一个链接到恶意的 Microsoft Word 或 Excel 文档下载,使用 macros 来投放新的恶意软件变体。这些电子邮件影响了 50 多个行业的 200 多家组织。

还有一些发现包括:

- 用 Rust 重写恶意软件可以使威胁参与者更好地逃避现有的 Buer 检测功能。

- Proofpoint 观察到 RustyBuer 活动在一些活动中把 Cobalt Strike Beacon 作为第二级的有效载荷。

研究人员评估称,一些威胁行为者可能正在利用 Buer loader 建立一个立足点,然后向其他威胁行为者出售访问权。这就是所谓的"access-as-a-service"。

研究人员称,重写的恶意软件以及试图表现出更多合法性的新型诱饵的使用,表明利用 RustyBuer 的威胁者正在以多种方式发展技术,以逃避检测并试图提高成功点击率。并预计,根据观察到的 RustyBuer 活动频率,将来还会出现新的变体。

详情可查看:https://www.proofpoint.com/us/blog/threat-insight/new-variant-buer-loader-written-rust

本文转自OSCHINA

本文标题:恶意软件用 Rust 进行重写后变得更难被发现

本文地址:https://www.oschina.net/news/140125/buer-malware-rust-rewritten