互联网使得人们很容易找到公开的信息, 比如固定电话号码或者邮寄地址。一旦你知道了某个人的名字,你不会再去翻长长的电话簿,网站搜索早就替代了这些。但doxxing远不止能得到这些“概要信息”。使用doxing的攻击者往往会向公众揭示你的真实身份或某些隐私信息,如私人住址、电话号码、社保号,甚至是孩子们和信用卡的一些信息。

这就有点像身份盗窃一样了。通过doxxing获取某些不为人知的信息的人,总会不择手段地去挖掘一切。比如跟踪目标的社交媒体档案、 寻找宠物的名字、甚至是婚前姓名或其他可能用来猜测密码或回答安全验证问题的线索。然而, 与身份盗窃不同的是, 这种行为的目的通常是报复、骚扰或羞辱, 而不是简单地图财。因为一旦受害者的个人信息被公开, 就不知道其他互联网用户会对他们做些什么了。

"Doxxing"也可以拼作"doxing", 它指的是利用互联网发布和收集个人和私人信息, 然后在网上公布这些信息(也就是我们通常所理解的“人肉”)。这个词源自"文件"这个词, 它是"dropping dox"的缩写, 这种报复方法可以追溯到上世纪90年代初的黑客文化。

然而,当doxing的攻击对象是企业部门时,攻击者受到攻击成本的阻碍较少,因为潜在的金融回报要大得多。为了收集尽可能多的公司机密信息,攻击者在攻击个人用户时使用了比以前更多样化的方法,我们将在本文中讨论这些方法。

从公开来源收集有关公司的信息

攻击者可以采取的第一个也是最简单的方法就是从可公开访问的来源收集数据,互联网可以为攻击者提供各种有用的信息,例如员工的姓名和职位,包括在公司中担任重要职位的员工。这些关键职位包括首席执行官、人力资源部总监和总会计师。

例如,如果LinkedIn显示公司的首席执行官与总会计师或人事部门负责人是“朋友”,而这些人也与他们的直接下属是朋友,那么攻击者只需要知道他们的个人姓名即可轻松确定公司的层次结构,并使用此信息进行后续攻击。

在诸如Facebook等不那么专业的社交网站上,许多用户会显示他们的工作地点,也会发布大量的个人信息,包括休闲照片和他们去过的特定餐馆和健身房。你可能认为这类信息对于攻击公司来说是无用的,因为这些个人信息实际上与公司无关,也不包含可能危害公司或帐户所有者的数据。但是,通过后面的讲解,你会惊讶地发现这些信息对于攻击者真的有多大用处。

使用可公开访问的数据进行的攻击:BEC

员工的个人信息实际上可以用来设置BEC攻击,BEC (Business E-mail Compromise)是一种针对企业部门的有针对性的攻击,攻击者通过伪装成不同的员工(包括他们的上级)或合作伙伴公司的代表,开始与某个组织的员工进行电子邮件通信。攻击者这样做是为了在最终说服受害者执行某些操作(如发送机密数据或将资金转移到攻击者控制的账户)之前获得受害者的信任。最新发布的《2020年互联网犯罪报告》显示,商业电子邮件泄漏(BEC)诈骗2020年给企业造成的损失超过18亿美元。根据FBI公布的统计结果,BEC攻击造成的损失比勒索软件造成的损失严重64倍。

报告显示,2020年美国联邦调查局接获的投诉和经济损失金额创下新高,互联网犯罪投诉中心(IC3)去年收到791,790宗投诉,较2019年增长69%,造成超过40亿美元的损失。

尽管勒索软件往往在网络犯罪的头条新闻中占据主导地位,但是与商业电子邮件欺诈造成的损失相比却是小巫见大巫。虽然大多数投诉是针对网络钓鱼,未付款/未送达诈骗和勒索,但大约一半的损失是由商业电子邮件欺诈(BEC)、信任诈骗以及投资欺诈造成的。

Agari威胁研究高级总监Crane Hassold说。“勒索软件是最受媒体关注的话题,但仅占网络犯罪损失的1%。BEC占去年所有网络攻击损失的37%。这是一个令人发指的数字。鉴于‘欺骗’可能是BEC的一部分,因此总损失额接近21亿美元。”

攻击者一般通过鱼叉式钓鱼、社会工程学、恶意软件等方式实施攻击。他们会提前做足了功课,了解受害者的基本信息,对高管了如指掌,同时了解公司的组织架构和汇报流程机制等。明白针对谁,冒充谁,怎么说,什么时候说等,攻击者可以把邮件骗局编造得天衣无缝、真实可信,受害者们很难发现和识破。

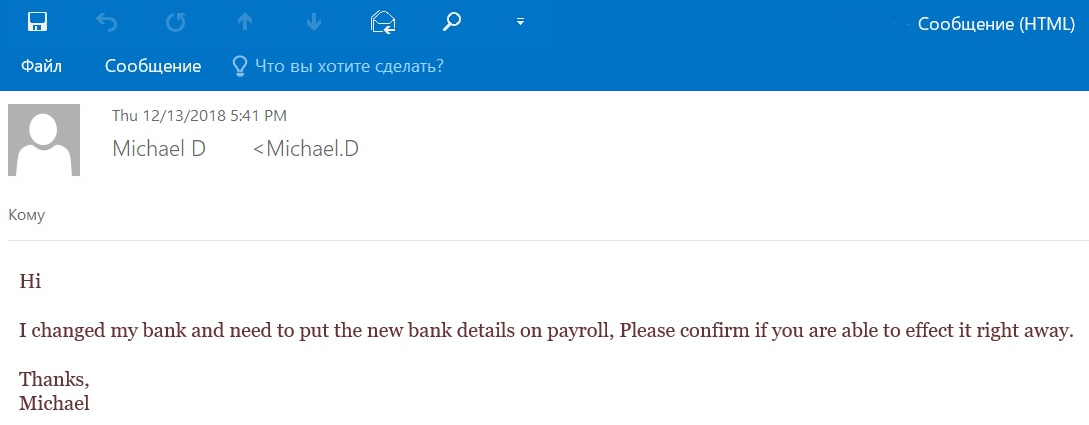

比如在一家大公司的个人主页上,一名员工发布了一张天真无邪的海景照片,并评论说他还有三周的假期。几天后,公司会计部门的邮箱收到一封来自休假员工的电子邮件,要求将他的工资存入另一家银行的一张卡上。邮件发送者要求他们尽快处理这件事,并解释说他不能接任何电话,因为他生病了,不能讲电话。

带有已更改银行详细信息的BEC攻击

毫无戒心的会计师会要求用户发送他的新银行详细信息,在收到这个新的银行信息后,会计更改了员工在系统中的数据,一段时间后付款就会发送到新的银行账户。

BEC攻击是一种收集数据的手段

但是,正如前面提到的,BEC攻击也可以针对获取机密信息。根据雇员的职位或攻击者所假冒的合作伙伴的重要性,他们可以获得相当敏感的文件,如合同或客户数据库。此外,攻击者可能不局限于一次攻击,而是可以利用任何获得的信息来追求更大的目标。

泄漏的数据

出于粗心或出于恶意目的而最终进入公共领域的机密文件,这也可以帮助攻击者收集公司的信息。在过去几年中,与存储在云中的数据相关的数据泄漏事件显著增加。由于亚马逊AWS简单云存储系统(AWS S3)的广泛普及以及其配置的简单性,大多数此类违规行为都发生在亚马逊AWS简单云存储系统(AWS S3)上,而不需要任何信息安全方面的特殊知识。这种简单性最终会给AWS中被称为“存储桶”的文件存储库的所有者带来危险,因为错误的系统配置经常会破坏这些文件存储库。例如,2017年7月,由于存储桶配置不正确,导致1400万Verizon用户的数据被泄漏。

跟踪像素

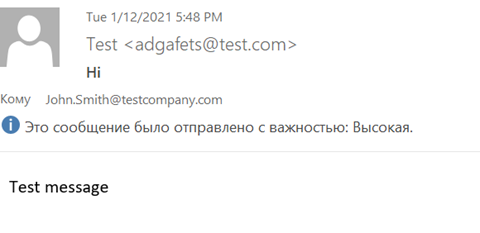

攻击者可能会利用各种技术手段来获取与他们特定目标相关的信息。其中一种技巧是传播包含跟踪像素的电子邮件,这些跟踪像素通常伪装成某种类型的“测试”消息。这种技术使攻击者能够获得诸如电子邮件打开的时间、收件人邮件客户机的特定版本和IP地址等数据,这些数据可以帮助找到收件人的大致位置。利用这些信息,网络罪犯可以在特定的人身上建立个人档案,然后他们可以在随后的攻击中冒充这个人。具体来说,如果骗子知道员工的日常日程和时区,他们就可以选择最理想的时间进行攻击。

这是一个通过使用跟踪像素进行doxing的例子,在这个例子中,一家大公司的首席执行官接收到所谓的“测试消息”。

包含跟踪像素的测试消息示例

消息从不同的域在不同的时间到达。有些是在工作日的高峰期出现的,有些是在深夜出现的。后者上任后几乎立即由公司首席执行官开放。这些“测试消息”继续到达大约一个星期,然后突然停止。 CEO认为这是个玩笑,很快就忘记了。但是,很快发现该公司已将数百万美元转至一家外部公司的地址。调查显示,有人声称自己是首席执行官,他已经发送了几封电子邮件,要求公司会计师立即为外部公司提供的服务付费。这种情况与BEC攻击的一种变体(称为CEO欺诈攻击)相匹配,在这种攻击中,攻击者冒充组织的高级管理人员。

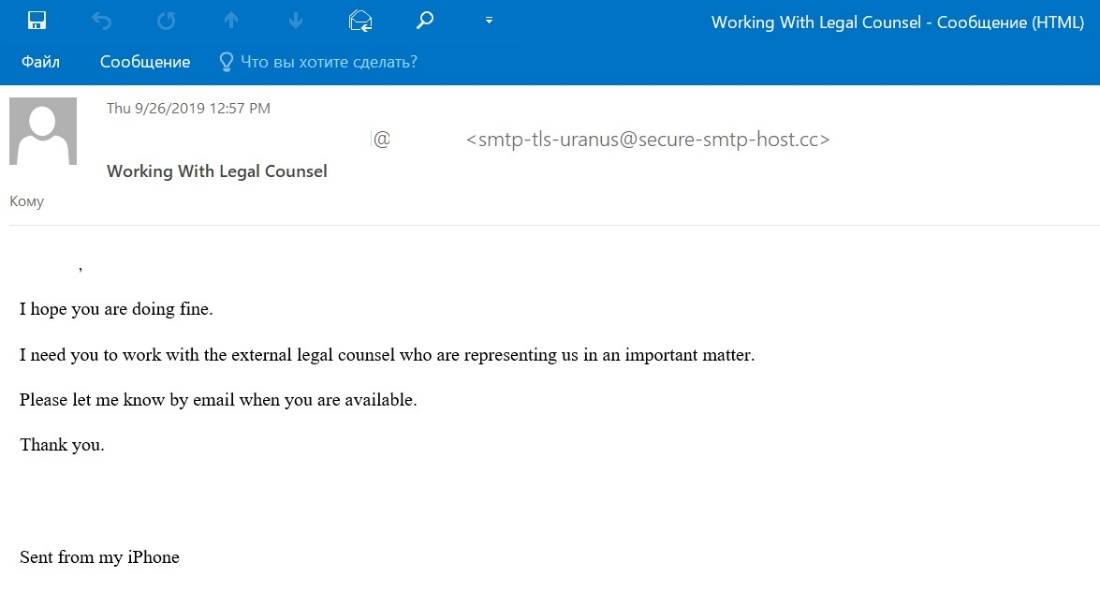

用于发起CEO欺诈攻击的电子邮件示例

在这个场景中,攻击者通过使用包含跟踪像素的“测试消息”来查找目标的工作时间表,他们不仅将该消息发送给CEO,还将其发送给特定的会计员工。然后,他们可以在首席执行官无法联系到但会计部门已经在线的理想时间请求代表首席执行官转移一笔大笔资金。

网络钓鱼

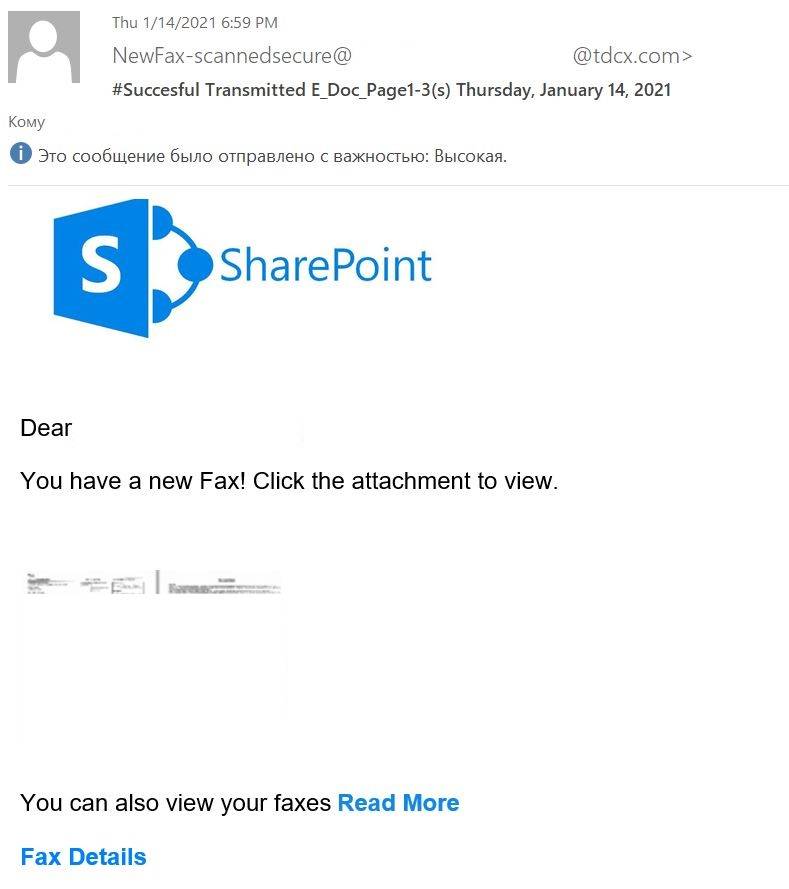

尽管电子邮件网络钓鱼和其他恶意攻击看似简单,但它们仍然是网络罪犯用来收集公司数据的一些主要工具,这些攻击通常遵循标准方案。

公司员工的电子邮件地址接收的消息模仿了来自SharePoint等业务平台的典型通知,这些消息紧急地要求员工按照链接阅读重要文档或执行其他一些重要操作。如果员工真的遵循了这封电子邮件的建议,他们最终会进入一个包含欺诈性表单的网站,以输入他们的公司帐户凭证。如果员工试图登录这个虚假资源,该登录信息将最终落入网络钓鱼骗子的手中。如果一个业务平台不仅可以从公司网络内部访问,而且可以从公司网络外部访问,那么攻击者就可以使用员工的账户登录该资源,并收集他们需要的信息。

网络钓鱼电子邮件示例,要求员工按照链接阅读传真留言

针对组织发起的第一波攻击也可能是旨在劫持员工个人账户的网络钓鱼策略,许多用户在社交网络上是与同事的“朋友”,并在受欢迎的Messenger中与他们保持联系,其中可能包括有关工作相关问题的讨论。通过访问员工的帐户,网络罪犯可以巧妙地诱使员工的联系人泄漏公司信息。

幸运的是,大多数安全产品都能迅速检测到简单的群发电子邮件钓鱼,而且越来越多的用户开始意识到这类攻击。然而,攻击者正在求助于更先进的攻击方式,比如通过电话进行网络钓鱼来获取数据。

手机网络钓鱼

网络钓鱼和典型网络钓鱼攻击之间的主要区别在于,攻击者诱使受害者通过电话而不是通过网络钓鱼网页向他们提供机密信息。他们还可能使用各种方法与受害者建立联系。例如,如果员工联系人数据库最终落在他们的手中,他们可以直接致电特定员工或在整个公司周围打电话,或者他们可以传播电子邮件,要求员工致电特定号码。后一个示例更有趣,因此我们将详细讨论该方法。

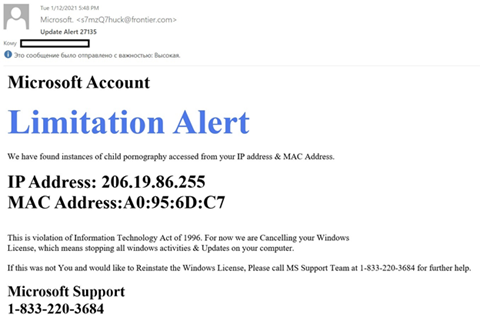

让我们研究一下这种攻击的潜在场景,公司员工收到来自假冒大型服务提供商(例如Microsoft)发来的电子邮件,该电子邮件被专门设置为正式邮件。该消息包含要求受害者快速做出决定的信息。攻击者还可能试图恐吓接收者。下面的示例说明从受害人的计算机访问了儿童色情内容。为了解决此问题,攻击者要求员工以特定号码联系技术支持。如果受害者实际拨打了特定的电话号码,那么攻击者可能会冒充Microsoft技术支持人员,并欺骗受害者以泄漏其用户名和密码,以访问公司的内部系统。

发起电话网络钓鱼攻击的电子邮件示例

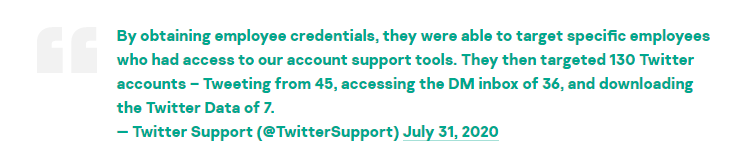

攻击者通常冒充技术支持人员或公司IT部门的代表来赢得员工的信任。这正是2020年夏天Twitter被黑客攻击时使用的技术。

来自Twitter支持的有关事件的消息

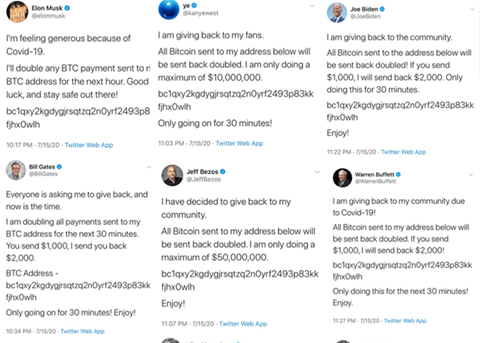

能够进入公司内部系统的Twitter员工接到了据称来自IT部门的电话,在这些对话中,攻击者利用社会工程技术不仅进入了公司的内部网络,而且还使用了使他们能够管理Twitter用户账户的工具。结果,许多名人的页面上都出现了虚假信息,向读者承诺,如果他们转移到特定的比特币钱包,他们将收到双倍的金额。

Twitter上的骗局消息示例

个别员工的行为

传统的黑客行为包括收集特定个人的数据,也可能被用于针对一个组织的更大规模的攻击。正如我们前面提到的,攻击者可以根据从社交网络上可公开访问的帖子中获得的特定信息使用BEC攻击。然而,这并不是doxing的唯一潜在的攻击行为,特别是在有针对性的数据收集案例中,攻击者不局限于公开可用的数据源,而是实际上为了获得对私有内容的访问而入侵受害者的帐户。

身份盗窃

针对个别员工的doxing行为的结果之一可能是窃取他们的身份,在盗用身份的情况下,攻击者可能会传播虚假信息,导致公司声誉受损,有时甚至造成经济损失,特别是如果这些信息是由高级员工提供的,其声明可能会引发严重的丑闻。

让我们来假设一种涉及身份盗窃的潜在攻击场景,在这个场景中,攻击者在一个经理尚未注册的社交网络(如Clubhouse)上为其目标公司的高级经理创建一个虚假账户。该账号参与大量用户的讨论,不断发表挑衅性言论,并最终被媒体报道。结果,公司股票可能会贬值,潜在客户开始倾向于公司的竞争对手。

本文翻译自:https://securelist.com/corporate-doxing/101513/