Browser Locker(又名browlock)是一种在线威胁,它们使受害者无法正常使用浏览器,并以恐吓的方式索要赎金。locker是一个伪造的页面,它编造种种理由(如数据丢失、法律责任等)欺骗用户拨打诈骗电话、进行汇款转账或提供个人账户的详细信息。“locking”包括防止用户离开当前选项卡,该选项卡会显示一些通常带有声音和视觉效果的恐吓消息。

这种类型的欺诈行为并不新鲜,并且早已引起研究人员的关注。在过去的十年中,针对全球用户的browser locking活动屡见不鲜。尽管威胁已经非常成熟,但它仍然保持着知名度。与此同时,诈骗者使用的欺骗手段的数量在不断增加,其中包括模仿浏览器中的“死亡蓝屏”(BSOD),有关系统错误或对检测到的病毒发出虚假警告,加密文件的威胁,法律责任通知等。在这篇文章中,我们研究了两个模仿政府网站的locker家族。

传播方式

这两种locker类型主要通过广告网络传播,其主要目的是以侵入性的方式出售成人内容和电影。例如,当加载带有嵌入式广告模块(弹出窗口)的页面或单击页面上的任何位置(单击下方)后,通过在访问站点顶部打开的选项卡或窗口进行传播。据推测,网络犯罪分子会花钱买广告,从而会在弹出窗口中显示browser locker的内容。

类型#1.伪装成俄罗斯内政部的虚假网站:“把钱给我们”

第一种locker类型模仿了俄罗斯内政部(MVD)的网站,主要针对俄罗斯用户。在2020年第四季度,超过55,000个用户遇到了遇到了这种类型的诈骗。

受害者看到(和听到)的内容

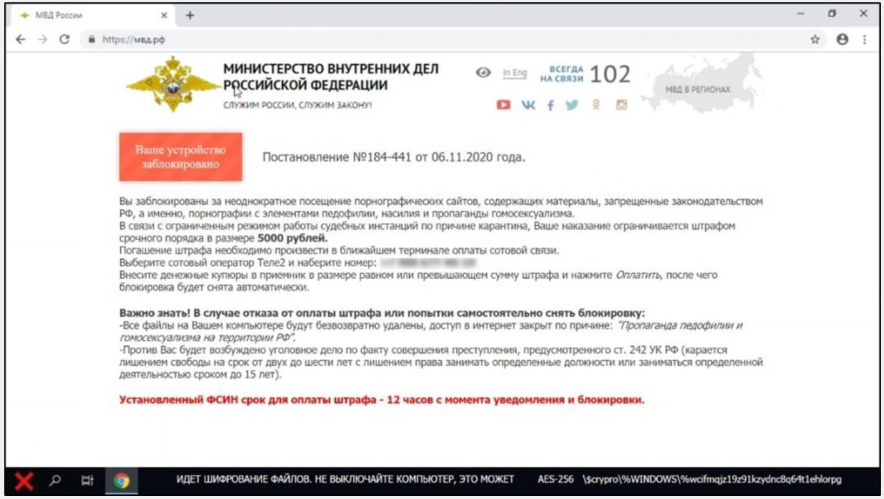

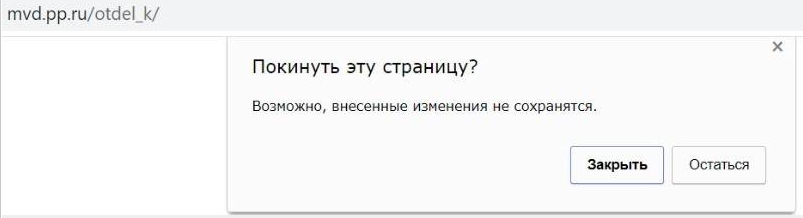

在登陆到假的browlock网站上时,用户通常会从浏览器中看到警告弹出,告诉他们如果离开页面,则可能无法保存某些更改。

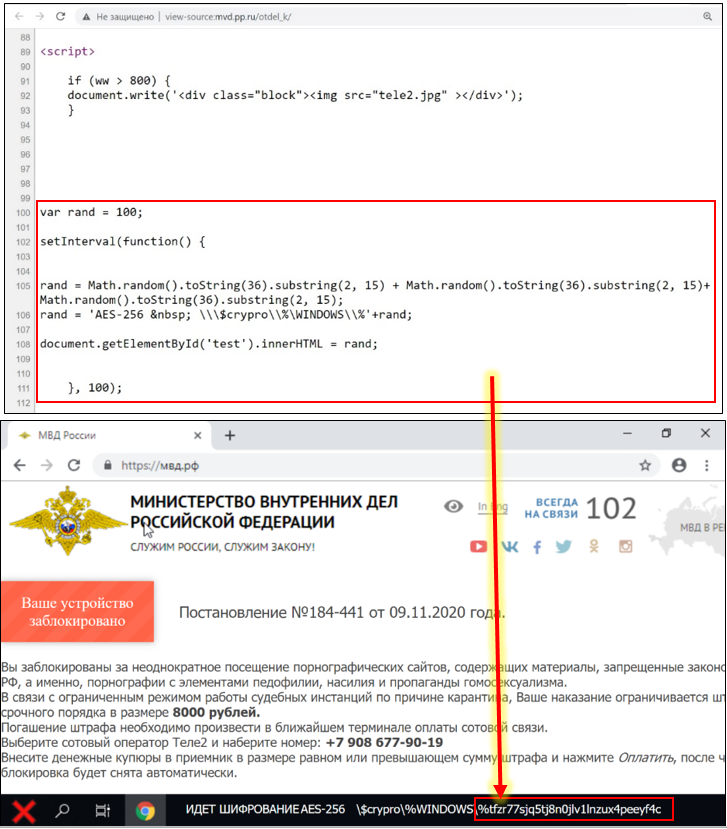

如果用户只是关闭选项卡,则什么也不会发生。但是如果他们单击页面上的任意位置,则locker的主要内容将会扩展到全屏。接着,在用户面前将会出现一个具有打开的浏览器的模拟电脑屏幕,底部是带有Google Chrome图标的任务栏,顶部是一个显示MVD真实URL的地址栏。页面上的通知指出,该设备已因违反法律而被锁定。网站以罚款为借口,指示受害人将一定数额的资金转入移动帐户,金额从3,000到10,000卢布不等(40-130美元)。如果拒绝的话,勒索软件就以俄罗斯《刑法》第242条规定的刑事责任相威胁,并声称要将文件加密。该页面还附有一段录音,录音威胁用户要求他们支付罚款。

技术细节

骗子使用全屏模式使用户难以访问浏览器窗口控件和任务栏,并难以创建锁定效果。另外,为了使受害者确信鼠标无法响应,攻击者通过操纵CSS属性cursor来隐藏光标。

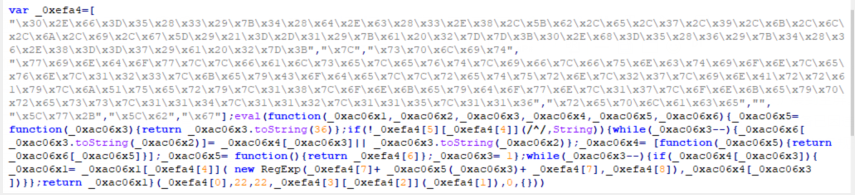

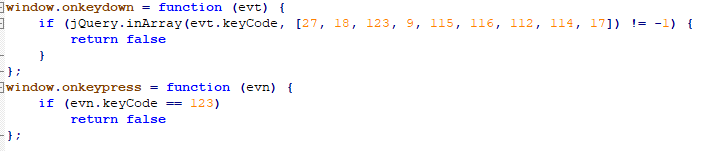

该页面还使用以下代码来处理击键:

经过模糊处理后,我们获得了一个非常小的脚本:

可能是假设运行此代码会导致Escape(keycode = 27),Ctrl(keycode = 17),Alt(keycode = 18)和Tab(keycode = 9)以及F1、F3、F4、F5和F12案件一样不起作用,这样可以防止用户使用各种键盘快捷键离开页面,但是这种方法在现代浏览器中不起作用。

另一个有趣的细节是假定的文件加密过程的动画,如下面的屏幕截图所示。它由无数个连续的随机数字和字母组成,用于模拟系统目录中据称加密的文件的枚举。

页面地址

网络犯罪分子通常使用字母数字域名,其中数字序列对应于接近域名注册日期的日期,字母序列为缩写,例如“mpa”(俄语为“市政法律法案”的缩写)或“kad”(“国土办公室”)。欺诈性域名的示例:0402mpa21 [。] ru。

我们还看到了由基于主题的单词组成的域名,例如“police”或“mvd”。网络罪犯使用它们来模仿执法机构合法站点的地址比如mvd-ru [。] tech。

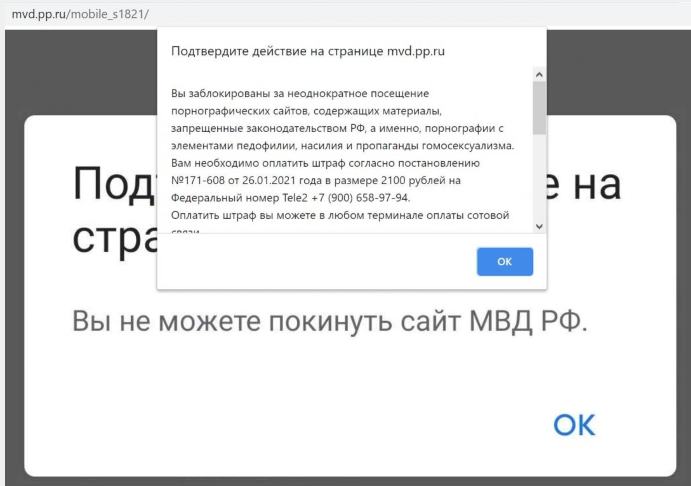

虚假MVD网站的移动版

这种威胁也存在于移动设备上。为了确定传播期间的设备类型,请检查HTTP请求header中的User-Agent字段。与“完整”版本一样,受害人被指控违法并被罚款,然而相较于电脑版,移动端版本所勒索的数额要少得多。

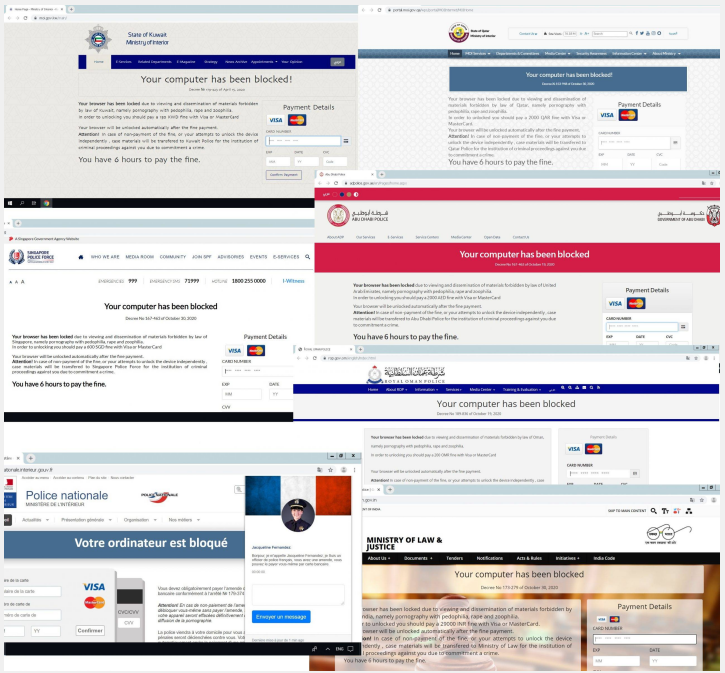

类型#2.中东的伪造执法网站:“请提供您的卡的详细信息”

第二种勒索类型在把钱支付给勒索者的方式上有所不同。与以前一样,用户被指控违反法律,被告知他们的计算机已被锁定,并被要求支付罚款。但是,网络罪犯没有留下他们的帐户或电话号码进行支付,而是在页面上插入一份数据输入表格,要求用户提供银行卡的详细信息。

该locker系列主要针对中东地区的用户(阿联酋、阿曼、科威特、卡塔尔和沙特阿拉伯)。此外,我们还看到伪装成印度和新加坡执法网站的勒索网页,这种勒索方式在欧洲地区比较少见。

2020年第四季度,这种类型威胁了130,000多名用户。

技术细节

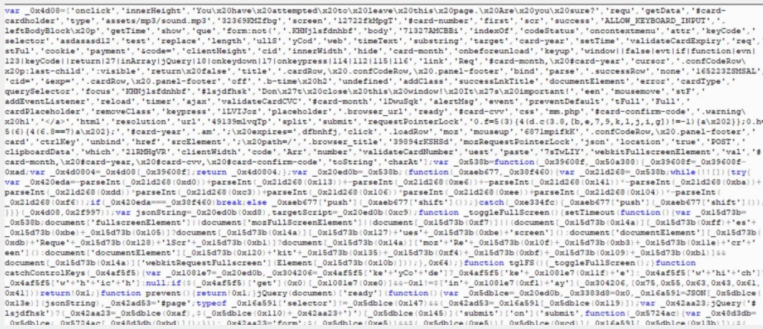

从技术角度来看,第二种类型的browser locker在许多方面都类似于伪造的MVD网站。与第一种情况一样,网页内容扩展为全屏显示,使用户难以访问浏览器窗口控件和任务栏,页面顶部是带有官方政府资源URL的地址栏,底部是一个带有Google Chrome图标的假任务栏。鼠标指针无法显示,并且勒索软件使用与上面类似的脚本来处理击键。除了输入付款数据外,用户无法进行页面上的任何操作。

下面的屏幕截图显示了一个模糊的脚本,该脚本实现了“锁定”,并收集和发送用户输入的数据。

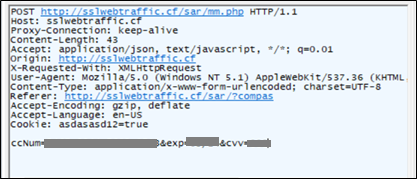

受害者的付款详细信息通过HTTP POST请求传输到托管该页面的同一恶意资源,下面的屏幕截图是将付款详细信息发送到恶意网站sslwebtraffic [。] cf的请求示例。

结论

此种威胁在技术上并不复杂。它们的功能相当原始,旨在创建一种锁定计算机的假象用以恐吓受害者。只要不落入网络犯罪分子的“烟幕弹”战术,错误地登陆这样一个页面,用户的设备和数据就不会遭到损害。更重要的是,摆脱locker不需要任何专门知识或技术手段。

但是,如果用户受到蒙骗并感到恐慌,他们可能会遭受损失。卡巴斯基解决方案以HEUR:Trojan.Script.Generic方案来预防恶意网络资源和与威胁相关的文件(脚本、内容元素)。

妥协指标

假冒MVD网站

- 2301tiz21 [。] ru

- 112aubid [。] ru

- 00210kad [。] ru

- 1910mpa20 [。] ru

- mvd [。] pp [ .ru

- mvd [。] net [。] ru

- Police-online [。] info

- mvd-online-police [。] ga

假冒其他国家的执法网站

- supportpayprogramarabicssn [。] ga

- tkkmobileinternetssnstop [。] ml

- tkkmobileinternetssnstopopen [。] gq

- amende-police-4412 [。] xyz

- gropirworldplssn [。] ga

本文翻译自:https://securelist.com/browser-lockers-extortion-disguised-as-a-fine/101735/如若转载,请注明原文地址。