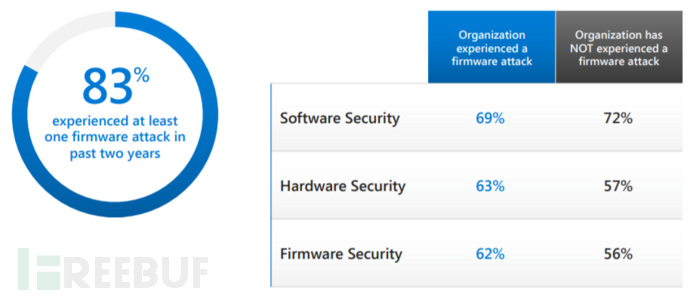

近日,微软发布了名为《Security Signals》的研究报告。报告显示,过去两年中,83%的组织至少遭受了一次固件攻击,而只有29%的组织分配了预算来保护固件。

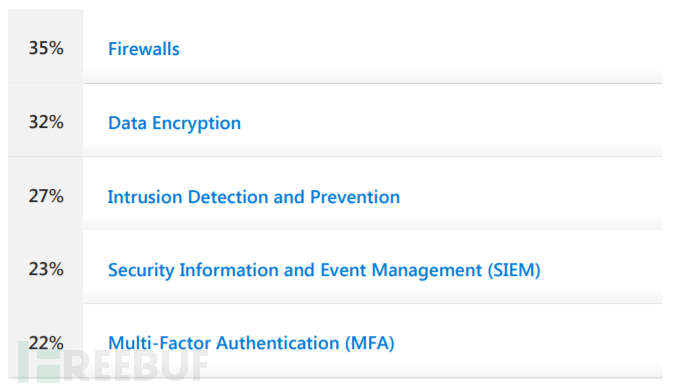

调查中大部分公司都表示,他们是固件攻击的受害者,但相关保护的支出是相当滞后的。微软调查了来自中国、德国、日本、英国和美国的1000个企业安全决策者,组织的大多数安全投资都用于安全更新、漏洞扫描和高级威胁防护。

许多组织仍担心恶意软件访问其系统以及检测威胁的难度,而固件更难以监视和控制,缺乏意识和缺乏自动化也加剧了固件漏洞的威胁。

固件是一类特定的计算机软件,可为设备的特定硬件提供底层控制。因为固件通常会包含敏感信息,例如凭据和加密密钥,所以固件通常会成为攻击者的目标。美国国家标准技术研究院(NIST)的国家漏洞数据库(NVD)的数据也证实了这一问题,在过去的四年中,针对固件的攻击增加了五倍以上。

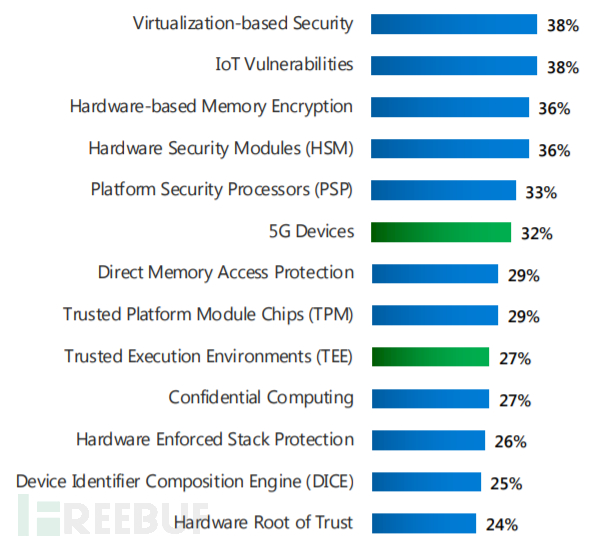

对固件保护技术的投资也是不够的,如内核数据保护(KDP)或内存加密。

“基于硬件的安全性功能可阻止恶意软件或恶意攻击者破坏操作系统的内核内存或在运行时读取该内存,这是针对内核的复杂攻击的准备”——报告显示。“只有36%的企业投资于基于硬件的内存加密,而不到一半(46%)的企业投资于基于硬件的内核保护”。

报告同时显示,有21%的决策者承认他们无法监控固件数据。接受微软调查的受访者中有82%承认他们没有资源来防止固件攻击。

基于硬件的攻击越来越多,例如针对Thunderbolt端口的ThunderSpy攻击,该攻击使用直接内存访问(DMA)功能来入侵访问Thunderbolt控制器的设备。

安全团队将41%的时间花费在可以自动化的固件补丁上。幸运的是,对固件风险的认识水平正在提高,从而推动了对该领域的更多投资。

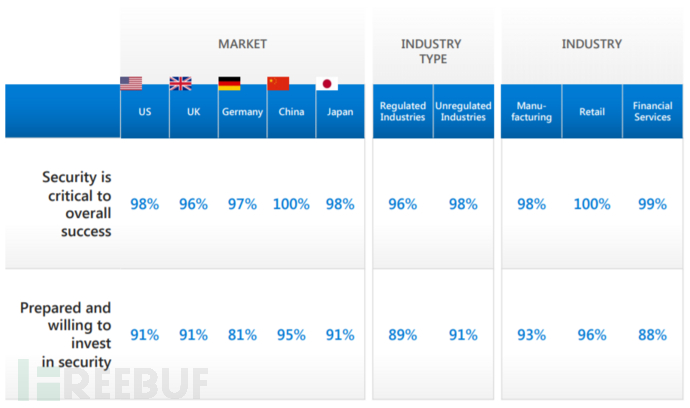

“接受调查的德国公司中有81%准备并愿意投资,相比之下,中国公司的95%和美国,英国和日本的91%的公司表示要对此进行投资。尽管金融服务行业的公司不如其他行业的公司那么容易做出决定,但有89%的受监管行业公司感到愿意并有能力投资于安全解决方案”。

参考来源:SecurityAffairs