恶意软件通过垃圾邮件传播

从2020年第一季度开始,趋势科技的研究人员就追踪到了与新冠疫苗相关的一波攻击。这些攻击包括但不限于以下恶意软件:Emotet,Fareit,Agent Tesla和Remcos。受影响用户的国家包括美国,意大利和德国。

Emotet

在Emotet的 C&C服务器被撤销之前,研究人员检测到了一个垃圾邮件活动,该活动传播了恶意软件,并使用了与新冠疫苗有关的假消息作为诱饵。研究人员观察到这种 Emotet垃圾邮件活动从1月初一直持续到同月24日。以下列出了一些电子邮件附件的示例文件名:

- Daily COVID reporting.doc

- DAILY COVID-19 Information.doc

- NQ29526013I_COVID-19_SARS-CoV-2.doc

- GJ-5679 Medical report Covid-19.doc

受Emotet影响的国家包括美国、意大利和加拿大,而受影响最大的行业是医疗保健、制造业、银行业和运输业。通过检测Trojan.W97M.EMOTET.SMTH,研究人员能够识别80多个文档样本。事实证明,文档文件中也存在相似之处。以下是研究人员看到的一些电子邮件主题:

COVID-19 Vaccine Survey

RE: RE: COVID-19 Vaccine Clinic with Walgreens To Do Now

Re: #TuOficinaSegura. Pfizer anuncia Vacuna contra el Covid . Novedades Oficinas YA! 10 de Noviembre de 2020

这个Emotet攻击活动使用了大约100个命令与控制(C&C)服务器,这些是可以追溯到33个国家/地区的IP地址。大多数地址来自美国、加拿大和法国。在大规模的垃圾邮件活动发生后的几天,该特洛伊木马窃取程序的某些感染无法再联系其C&C服务器,此事可归因于执法部门对上述恶意软件服务器的控制。

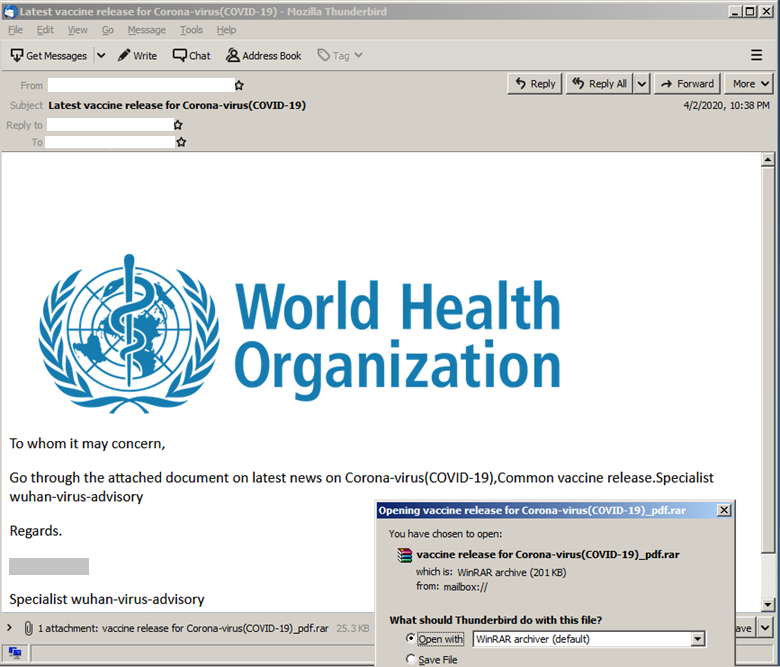

Fareit

网络罪犯发起了一场垃圾邮件活动,通过电子邮件传播Fareit恶意软件,用所谓的攻击疫苗引诱目标。Fareit能够在浏览器、电子邮件和FTP客户端等应用程序中窃取个人信息,如证书。使用的邮件主题如下:

- Corona-virus(COVID-19),Common vaccine

- Corona-Virus Disease (COVID-19) Pandemic Vaccine Released

- Latest vaccine release for Corona-virus(COVID-19)

常见的附件文件如下:

- Corona-virus vaccine.arj

- COVID-19 VACCINE SAMPLES.arj

- COVID-19 Vaccine.arj

- vaccine release for Corona-virus(COVID-19)_pdf.rar

电子邮件的发送者冒充是来自世界卫生组织(WHO),并使用了医生的名字。受影响最大的国家是德国、美国、意大利、中国、西班牙和以色列。

用于传播Fareit的垃圾邮件样本

其他恶意软件

除了Emotet和Fareit外,其他恶意软件也用于传播新冠疫苗相关攻击。这包括特洛伊木马窃取程序,比如Lokibot,Agent Tesla和Formbook。还使用了Remcos,Nanocore等远程访问木马(RAT)和Anubis等Android恶意软件。

据报道,2020年10月,勒索软件变种通过伪造的新冠调查进行了传播。网上诱骗邮件包含一份据称针对加拿大一所大学的学生和教职员工的调查的附件,研究人员将其命名为Ransom.Win32.VAGGEN.A和Ransom.Win32.GOCRYPT.A。据报道,2020年11月,Zebocry假冒了生产新冠疫苗的制药公司Sinopharm。攻击者使用了一个虚拟硬盘(VHD)文件,该文件存储了两个文件:一个用于国药演示幻灯片的PDF文件和一个以Microsoft Word文档形式存在的可执行文件。研究人员将其检测为Backdoor.Win32.ZEBROCY.AD,将域 support-cloud[.]life作为其C&C服务器。

后门Remcos是通过一个文件伪装而成的,据报道该文件包含有关新冠疫苗的详细信息。特斯拉特工(Agent Tesla)伪装在讨论新冠疫苗或治愈方法的文件中,以获取样品或测试结果。AgentTesla 原本是一款在 2014 年发布的简单的键盘记录器,近年来其开发团队为其不断增加了许多新功能,并进行出售。AgentTesla 现已成为一个商业化的间谍软件,可通过控制端生成满足功能需求的木马程序。

AgentTesla 最常见的传播方式是钓鱼邮件,邮件附件中通常会携带恶意文档,通过宏或漏洞利用下载运行恶意程序。

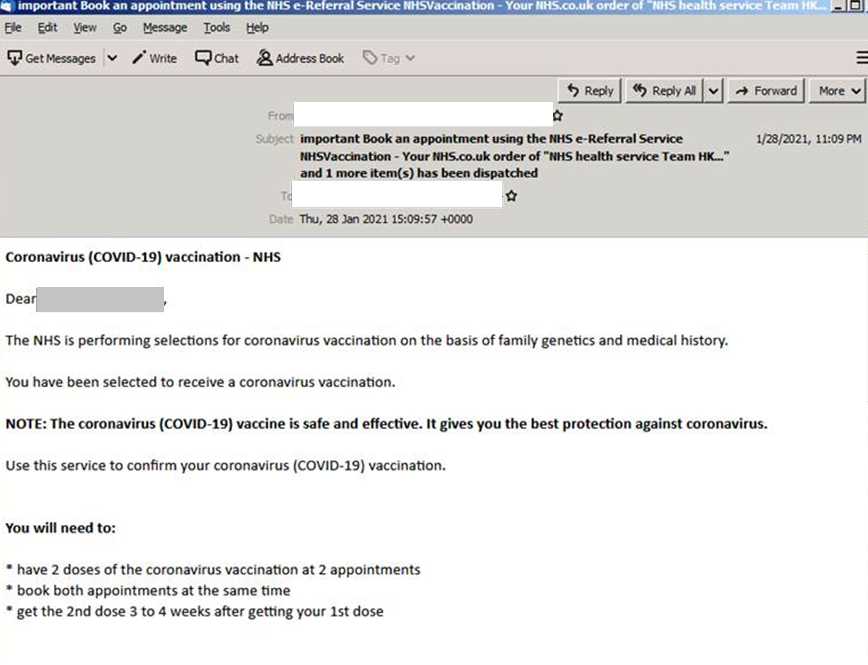

网络钓鱼和诈骗

最近,一场以英国国民健康服务(NHS)为名的网络钓鱼运动正在蔓延。电子邮件诱使用户确认他们接受接种疫苗的邀请。无论点击邀请的“接受”还是“忽略”按钮,电子邮件都会重定向到登录页面。该页面显示了一个请求用户全名、出生日期、地址和手机号码的表单。研究人员已经在英国、德国、美国和荷兰发现了这种活动。

伪造NHS邮件形式的网络钓鱼邮件

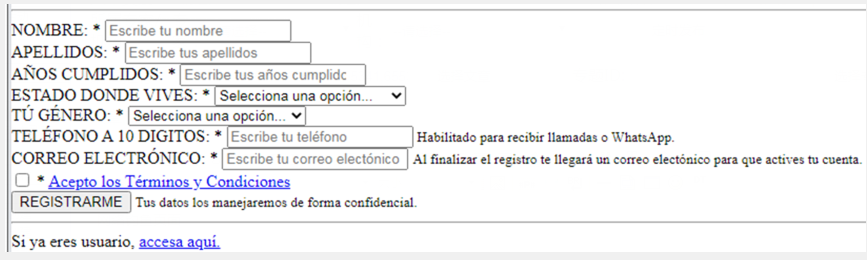

最近在墨西哥进行的另一次网络钓鱼活动中,攻击者使用了一个伪装成医学实验室“El Chopo”的网站,该网站看起来与合法实验室相同。它要求提供详细信息,例如姓名、年龄、地址、性别、手机号码和电子邮件地址。用户注册后,他们将获得国家疫苗接种卡的数字证书,并将被要求等待该卡的激活。据报道,通过该网站,用户可以预约接种疫苗,在支付2700墨西哥比索(约合130美元)后,他们会收到一个伪造的确认信。该网站甚至提供了虚假联系方式,例如电子邮件地址以及Facebook和WhatsApp页面,以进行任何查询。研究人员检测了IP托管的网络钓鱼网站,例如vacunacion.elchopo[.]mx, dinero-vacunacion.elchopo[.]mx, xn--vacunacin-d7a.elchopo[.]mx 和infra-medica[.]com。

网络钓鱼页面

伪造的页面由Google缓存提供

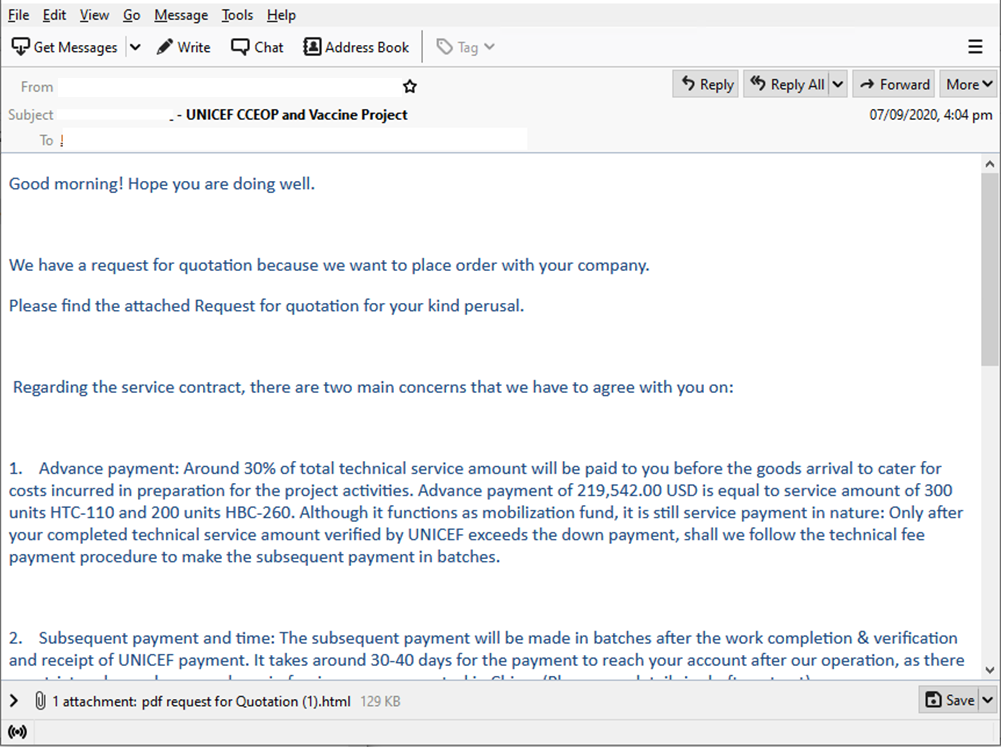

2020年9月,研究人员观察到了一次网络钓鱼活动,其主题是用于安全运输疫苗的设备。它伪装成联合国儿童基金会对Gavi冷链设备优化平台(CCEOP)的采购,并附上一份报价要求。附件是一个显示网络钓鱼页面的HTML文件。该活动有20个域,并使用了位于荷兰的托管IP地址。趋势科技拦截了网络钓鱼域,并且HTML文件被检测为Trojan.HTML.PHISH.TIAOOHWY。

冒充新冠疫苗项目的网络钓鱼电子邮件示例

指向钓鱼页面的HTML附件

恶意行为者仍在发起几起与疫苗相关的攻击。其范围包括疫苗接种卡的分发、疫苗的销售、疫苗接种的预约等。DomainTools域名工具站已报告了非法的CDC疫苗接种记录卡,据称该记录卡在美国仅用于个人的疫苗接种证明。一些诈骗者还在其攻击活动中使用了短信。

恶意域名

2020年,DomainTools开始提供一份免费的、经策划的高风险新冠相关域名列表,以在全球健康危机期间为社区提供支持。使用此域列表(大多数带有关键字“covid”)和趋势科技™智能防护网络™的反馈,研究人员得出了75000个恶意域的列表。域的类别包括恶意软件、网络钓鱼、欺诈和低信誉。

今年,研究人员发现带有关键字“疫苗”的恶意域的创建呈上升趋势。根据DomainTools的报告,从2020年11月开始,带有“疫苗”一词的域的创建激增。另一方面,自2020年6月以来,带有“covid”一词的域名数量有所减少。在研究人员的分析中,研究人员识别出大约1000个带有关键词“疫苗”的恶意域名。 2020年11月,针对攻击疫苗的仿制制药品牌注册了100个域名,例如:

- Gam-COVID-Vac

- BioNTech’s BNT162 vaccine (COVID-19 mRNA vaccine)

- EPI - VAK - KORONA

- PiCoVacc

- Sputnik V

非法盈利

网络罪犯还创建了使用疫苗作为诱饵的网站,2020年,vaccine-coronavirus[.]com投入使用。该网站在撰写本文时仍处于无法读取状态,它之前被伪装成一所医学院的网站。据推测,用户可以从该网站使用比特币作为支付方式购买疫苗。

出售新冠疫苗照片的骗局

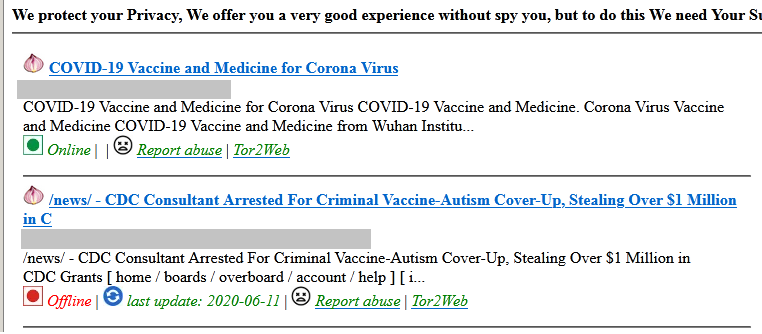

暗网提供的隐藏服务和匿名性使其成为攻击者出售非法疫苗的理想场所。最近的一份报告谈到了一个暗网,运营商声称该网站开发了一种疫苗,不仅可以购买,而且可以在全球范围内运输。

另一个暗网网站要求买家将个人信息,甚至他们的攻击感染状况和已知疾病发送到一个电子邮件地址。这些细节也必须以比特币的形式提交。

与此同时,另一份报告讨论了在地下论坛上以250美元出售所谓疫苗的情况。

暗网网站上的新冠疫苗骗局

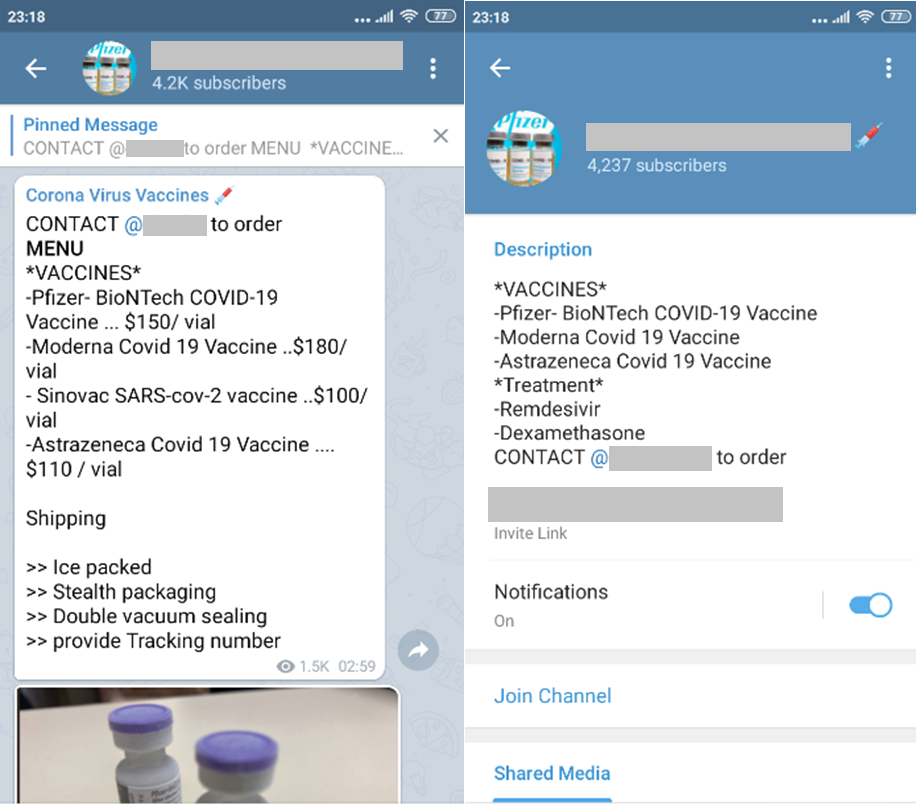

最近疫苗骗局正在通过Facebook和Telegram传播,这令人担忧,因为与之相关的一个电报平台已经拥有4000多名订户。特别值得一提的是,该渠道据称可以提供知名品牌的疫苗。研究人员能够识别诈骗网站,并注意到最接近的域名基于可用的描述是域名deltaexpressairline[.]com,使用Delta Express搜索更多的诈骗网站,发现了31个以上的域名。

Telegram平台上的新冠疫苗骗局

本文翻译自:https://www.trendmicro.com/en_us/research/21/c/injecting-deception-covid-19-vaccine-related-threats.html如若转载,请注明原文地址。