Palo Alto Networks的研究人员发现网路钓鱼攻击主要集中在2020年3月的个人防护设备(PPE)和测试工具,以及从4月到2020年夏季的政府刺激计划(包括伪造的美国贸易委员会网站,该网站冒充美国联邦贸易委员会以窃取用户凭证)和从2020年秋末开始的疫苗(包括伪造的辉瑞和BioNTech网站也窃取了用户凭证)。值得注意的是,研究人员发现,从2020年12月到2021年2月,与疫苗相关的网络钓鱼攻击数量增加了530%,而与药房和医院相关或针对药店和医院的网络钓鱼攻击数量在同一时间段内增长了189%。

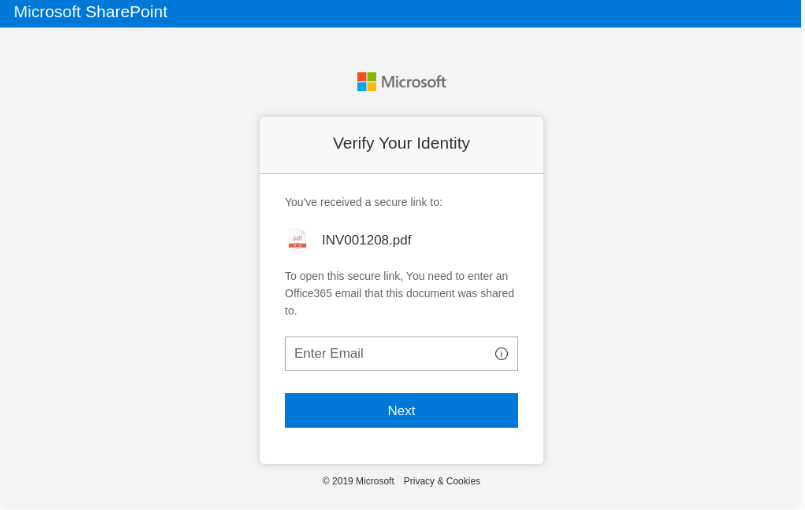

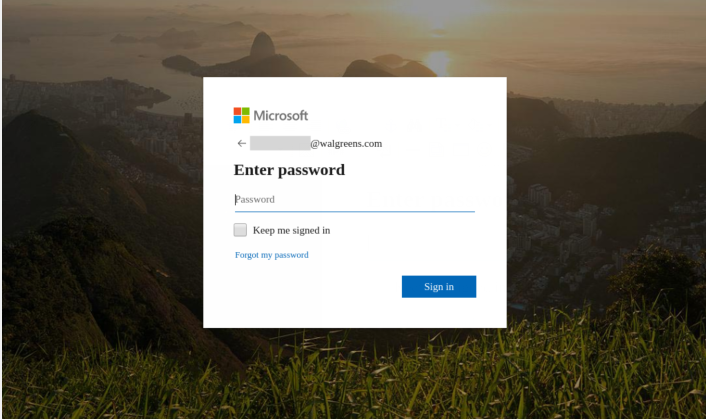

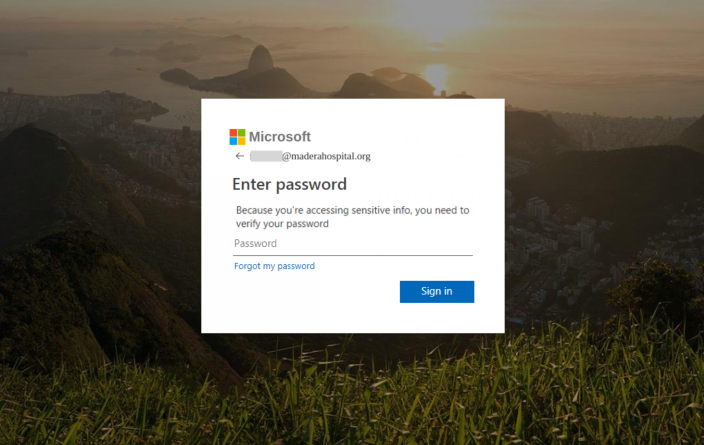

研究人员的分析表明,微软是攻击者最关注的品牌。例如,攻击者设置了伪造的Microsoft页面,以窃取诸如Walgreens(位于美国),Pharmascience(位于加拿大),Glenmark Pharmaceuticals(位于印度)和Junshi Biosciences(位于中国)等机构的员工凭据。

研究人员预测,随着疫苗的持续推广,与疫苗传播相关的网络钓鱼攻击(包括针对医疗保健和生命科学行业的攻击)将继续在全球范围内增加。

网络钓鱼趋势

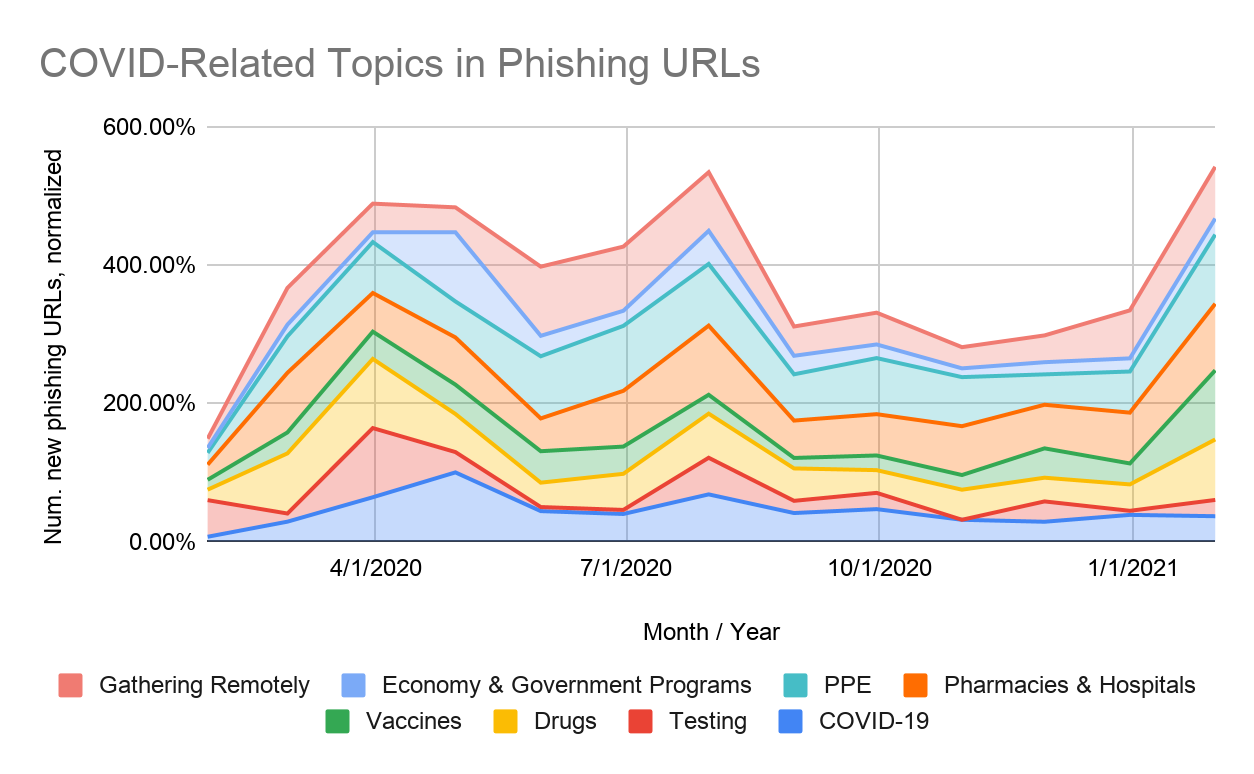

自2020年1月以来,研究人员已经观察到与新冠疫情相关主题链接的69950个钓鱼URL,其中33447个与新冠疫情本身直接链接。在图1中,研究人员绘制了这些不同主题随时间的相对受欢迎程度,并对其进行了规范化处理,以使每个主题的峰值受欢迎程度均为100%。通过观察每个彩色部分的高度随时间的变化,研究人员可以看到某些主题仍然是网络钓鱼攻击的稳定目标,而其他主题在各个时间点都经历了更明显的峰值。自大流行开始以来,例如,药品和虚拟收集(例如Zoom)一直是网络钓鱼攻击的相对稳定的目标;另一方面,疫苗的开发使网络钓鱼的攻击又达到了新一波高峰。

2020年1月至2021年2月以新冠病毒为主题的网络钓鱼攻击趋势

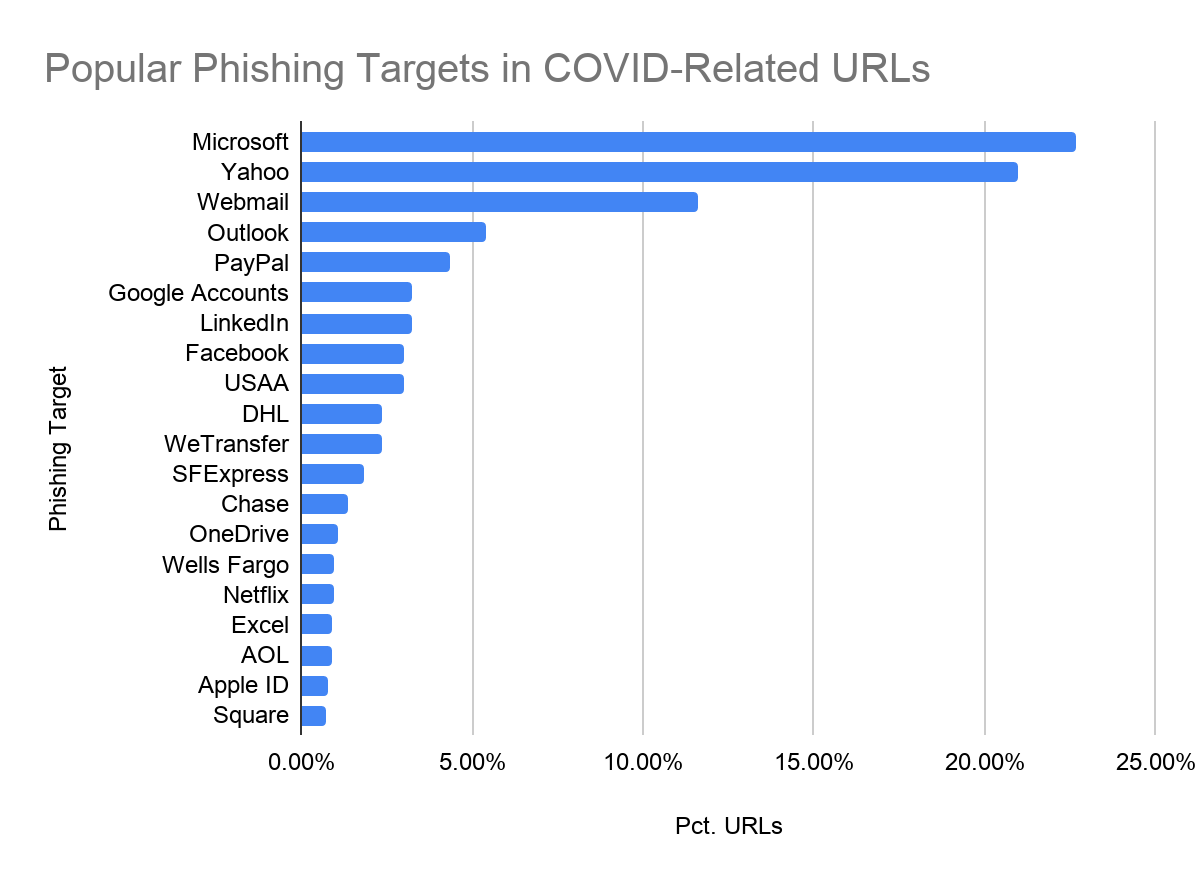

对于发现以已知品牌为目标的以新冠疫情为主题的网络钓鱼页面,研究人员确定这些攻击中的大多数试图窃取用户的商业凭据:例如, Microsoft,Webmail,Outlook等。图2中的每个栏代表试图窃取该特定网站的用户登录凭据的网络钓鱼URL的百分比。例如,大约23%的以新冠疫情为主题的网络钓鱼URL是伪造的Microsoft登录页面。随着大流行迫使许多员工进行远程工作,这些与业务相关的网络钓鱼尝试已成为网络犯罪分子越来越重要的攻击手段。

与新冠疫情相关的URL(全局)中的顶级网络钓鱼目标,每个横条代表试图窃取该特定网站的用户登录凭据的网络钓鱼URL的百分比。请注意,在此图中,研究人员仅包含针对可识别品牌的URL。

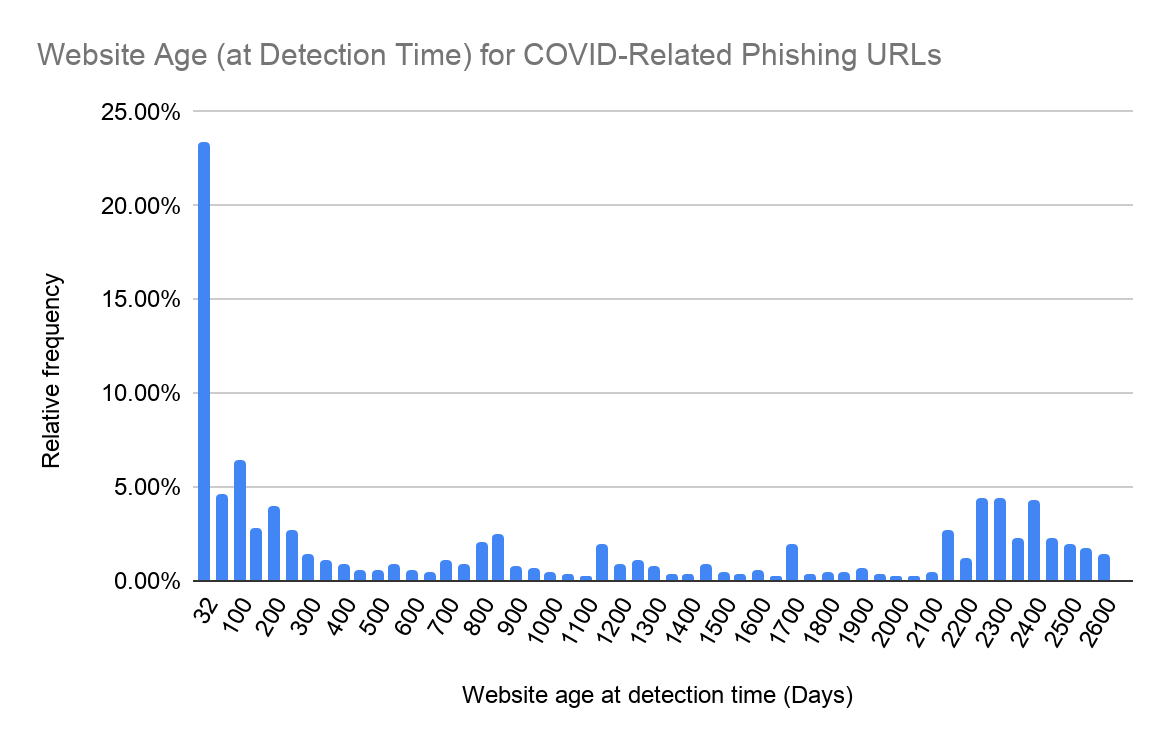

此外,研究人员注意到,通过这些以新冠疫情为主题的网络钓鱼攻击,攻击者正在不断创建新的网站来托管其网络钓鱼活动。在图3中,该图显示了研究人员发现托管新冠疫情相关的网络钓鱼页面的每个网站的生存时间,研究人员可以看到许多与新冠疫情相关的网络钓鱼页面都托管在新创建的网站上,这表明攻击者在其预期攻击发生的前几天有意建立了这些站点,这使攻击者有机会制作与攻击有关的消息以及网站URL,以适应最新的大流行趋势。

2020年1月至3月:初始浪涌,测试工具和PPE

在2020年1月至2020年2月之间,随着新冠疫情开始在全球范围内传播,网络犯罪分子已经开始尝试利用即将流行的大流行为其带来好处。在此期间,研究人员发现与新冠疫情直接相关的网络钓鱼攻击增加了313%。

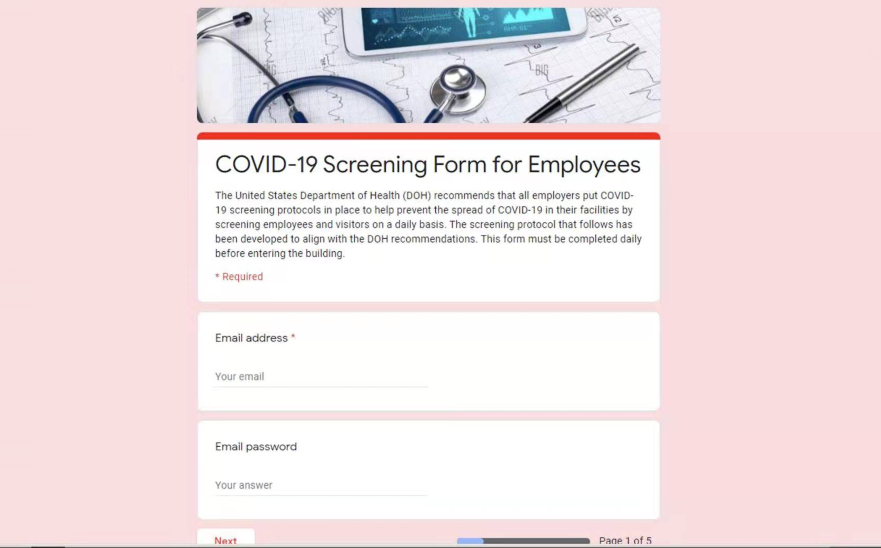

在图4中,研究人员看到了以新冠疫情为主题的网络钓鱼攻击的示例。伪造的Google表单首先会要求用户输入电子邮件用户名和密码,在随后的页面中,该表格会提出一系列听起来合理的健康相关问题,提交之前的最后一个问题要求员工通过输入其全名来进行所谓的“数字签名”。

https://docs[.]google[.]com/forms/d/e/1FAIpQLSdiQL-IcnGqRIKzTVmpeQSBVRrD06c4NolWvgWcdRH-NgBx-A/viewform?vc=0&c=0&w=1&flr=0(与新冠疫情筛查相关的凭据窃取表单)

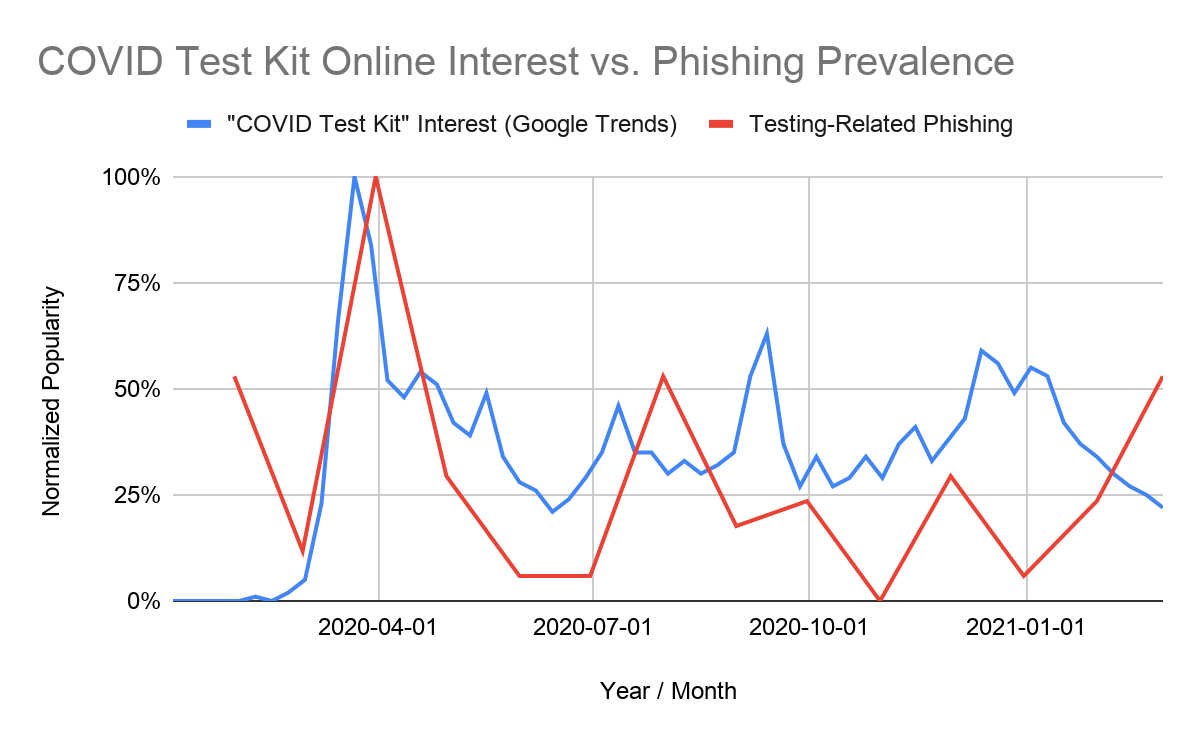

从2020年2月至3月,人们对新冠疫情扩散到美国的担忧迅速增加。为了满足人们保护自己和家人的愿望,人们对测试工具、洗手液和N95口罩等个人防护装备的兴趣,甚至厕纸之类的必需品也开始迅速增加。

网上对“新冠疫情检测试剂盒”的兴趣与新冠疫情检测相关的网络钓鱼流行率

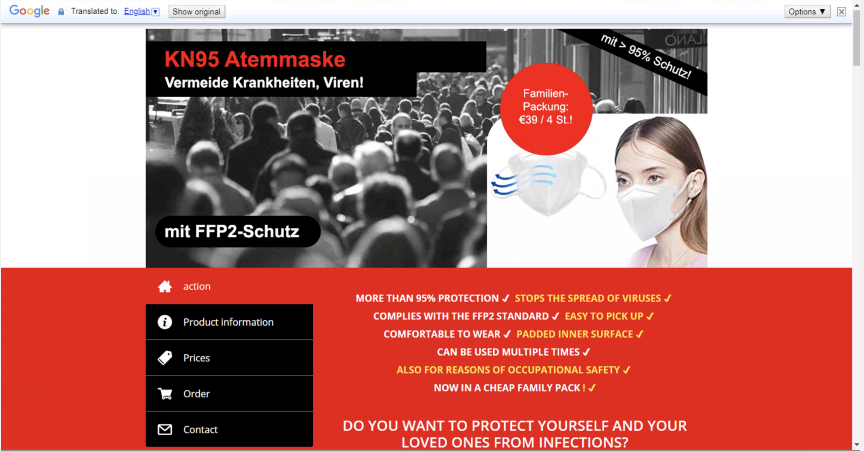

这些趋势在研究人员的历史网络钓鱼数据中也可以观察到,在2020年2月,研究人员发现全球范围内与个人防护设备相关的网络钓鱼攻击增加了136%,其中许多都是以网上购物诈骗的形式出现的(见图6)。今年3月,就在《纽约时报》报道整个美国的新冠疫情测试工具严重不足之际,研究人员发现与检测工具相关的网络钓鱼攻击增加了750%。

https://atemmaske-kn95-de[.]com

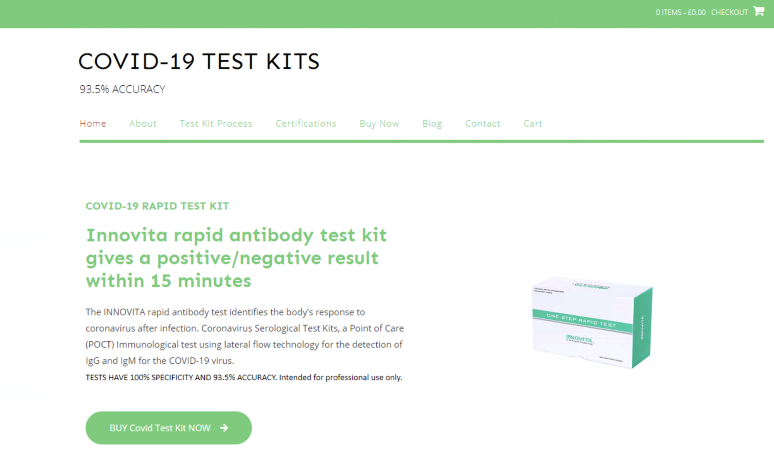

除了这些欺诈网站之外,研究人员还观察到了看似合法的测试工具供应商,这些供应商的网站由于窃取凭据而受到攻击。在图8中,研究人员看到了一个伪造的Microsoft Sharepoint登录页面,该用户将通过网络钓鱼电子邮件中的链接进入该页面。网络钓鱼页面会要求用户提供电子邮件和Microsoft密码,以查看与用户“共享”的对时间敏感的发票。

covid-testkit[.]co[.]uk

covid-testkit[.]co[.]uk/wp-includes/images/i/Newfilesviewc7c782c3b7c54f958e7eb2efff3a49b28866b4fc22dd46cfbad9e6ac9d0cd18cca873584897b48c88d82ecf5cd62783dServices

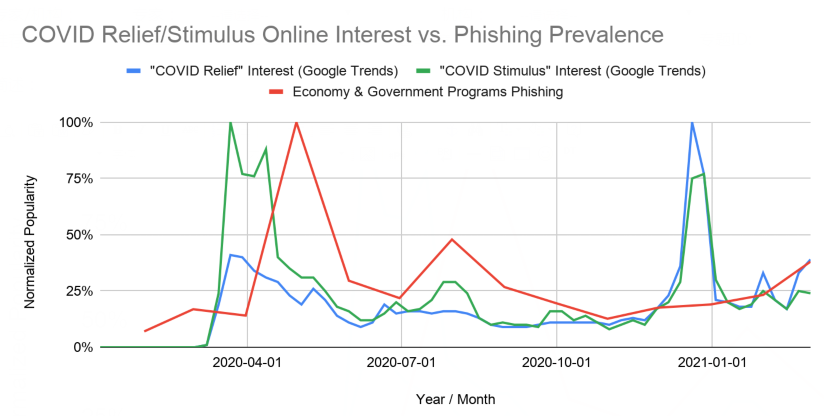

2020年4月至7月:政府刺激和救济计划

2020年4月,美国国税局开始向个人发放1200美元的刺激计划。大约在同一时间,“薪资保护计划”(PPP)付诸实施,这也导致了网络钓鱼攻击的迅速猛增。

随后,研究人员注意到与政府救济计划有关的网络钓鱼攻击在2020年4月增加了600%。如下面两个图所示,研究人员显示了一个网络钓鱼页面的示例,该页面伪装成“美国贸易委员会”,这是一个伪造的部门。该网站承诺为每个人提供高达5800美元的“临时救济基金”。虚假的统计数据显示在页面的右侧,给用户一种错觉,认为还有数十亿美元没有分配。

ungodsirealnighchis[.]gq/us/protecting-americas-consumers-covid/(伪造的“美国贸易委员会”网站)

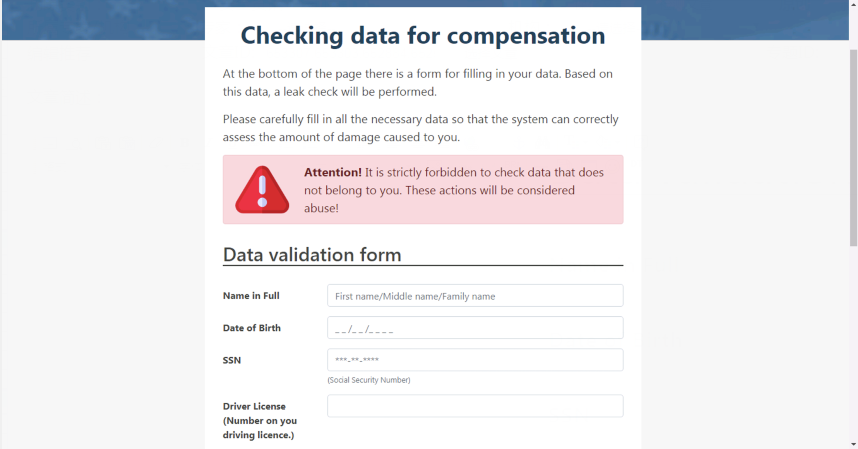

点击“启动验证程序”按钮后,用户会被重定向到一个表单,要求提供社会安全号码(SSN)和驾照号码。

ungodsirealnighchis[.]gq/us/protecting-americas-consumers-covid/verification.php(与新冠疫情政府援助相关的证书窃取表)

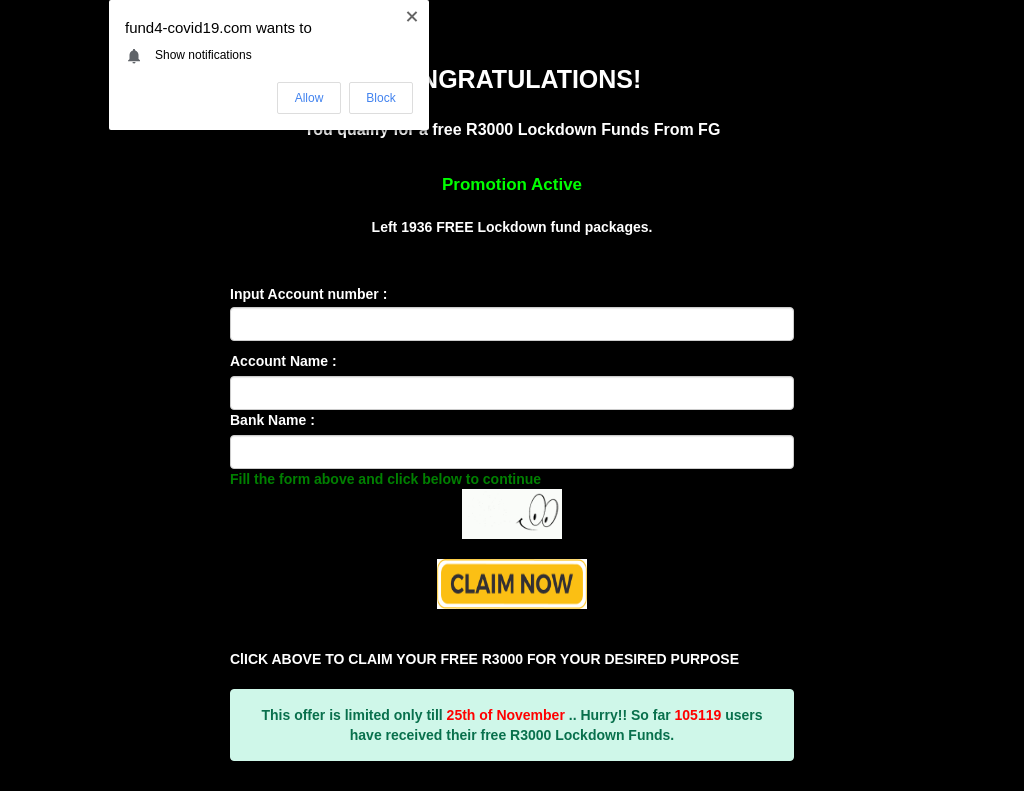

在制定了合法的刺激和救济计划之后,与经济救济相关的网络钓鱼攻击在接下来的几个月中仍然相对流行(见图9),因为仍有许多人需要经济支持。在图12中,研究人员看到另一个凭据窃取页面,要求用户输入个人和公司信息,驾驶执照照片和银行帐户详细信息。研究人员在图13中看到一个类似的示例,该示例承诺在输入他们的银行帐户信息后向用户发送3000印度卢比。

covid-19-benefit[.]cabanova[.]com(与所谓的新冠疫情救济赠品有关的凭据窃取页面)

fund4-covid19[.]com(窃取凭据的网站,要求用户输入银行帐户信息,以便接收临时资金)

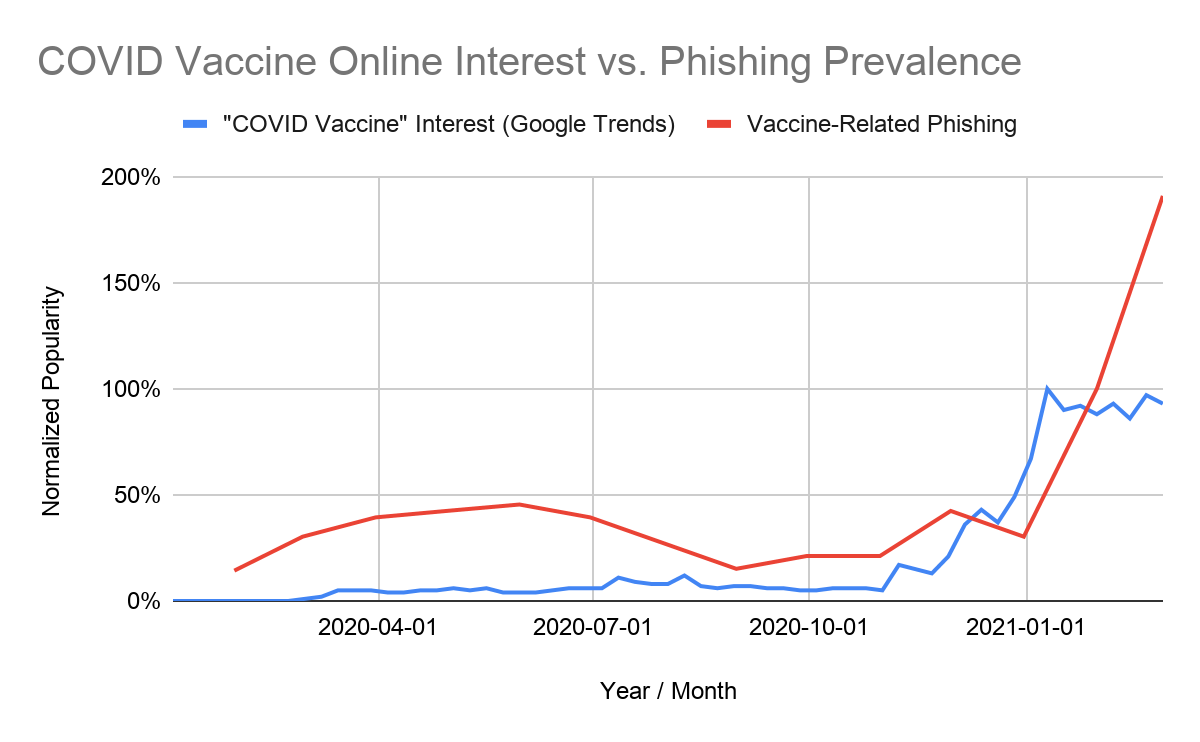

2020年11月至2021年2月:疫苗批准和推出

随着疫苗的研发成功,攻击者试图利用这一趋势来进行攻击也就不足为奇了。从2020年12月到2021年2月,研究人员发现与疫苗相关的网络钓鱼攻击增加了530%(见图14)。

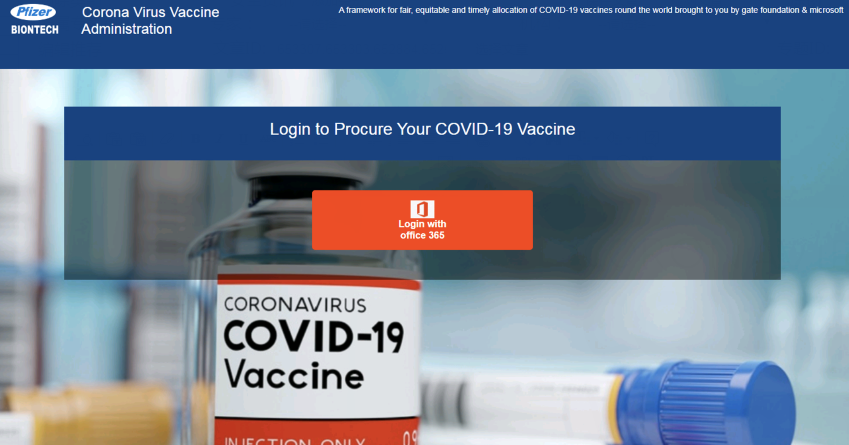

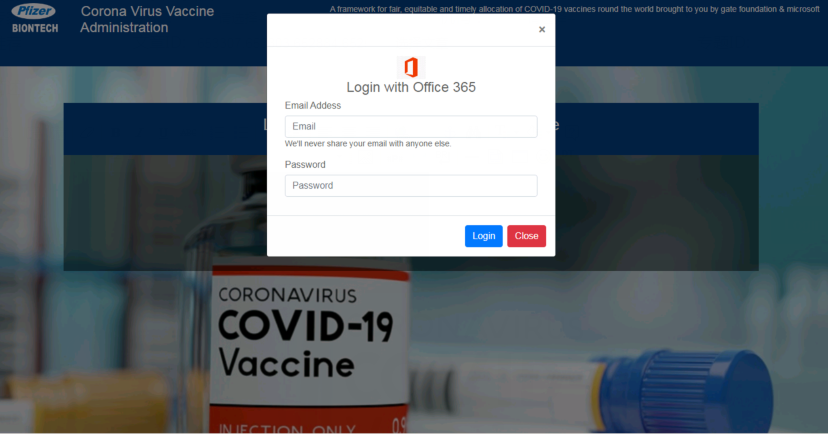

接下来,可以看到一个伪造网站的示例,该网站声称代表了辉瑞公司和BioNTech(mRNA疫苗的生产商)。钓鱼页面要求用户使用Office 365凭据登录,以进行疫苗注册。

还要注意的是,这个钓鱼网站使用了一种越来越普遍的技术,即“客户端伪装”。该网站并没有立即揭露窃取证书的表单,而是首先要求用户点击“登录”按钮,以避开自动的、基于爬虫的网络钓鱼探测器。

pfizer-vaccine[.]online

pfizer-vaccine[.]online(用户点击“登录”按钮后显示的凭据窃取表单)

从2020年12月到2021年2月,研究人员发现与药房和医院相关的攻击增加了189%。

https://iwalgreens[.]beardspoles[.]cc

afmaderahospital[.]org[.]anjritlah[.]com

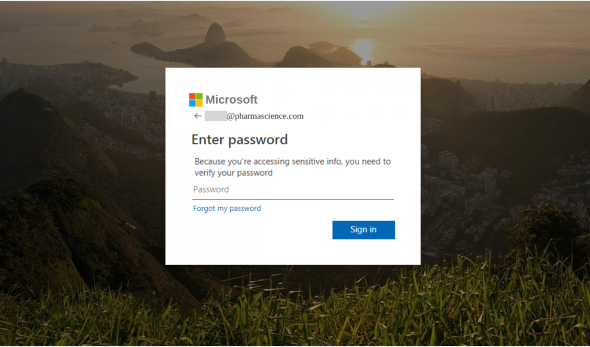

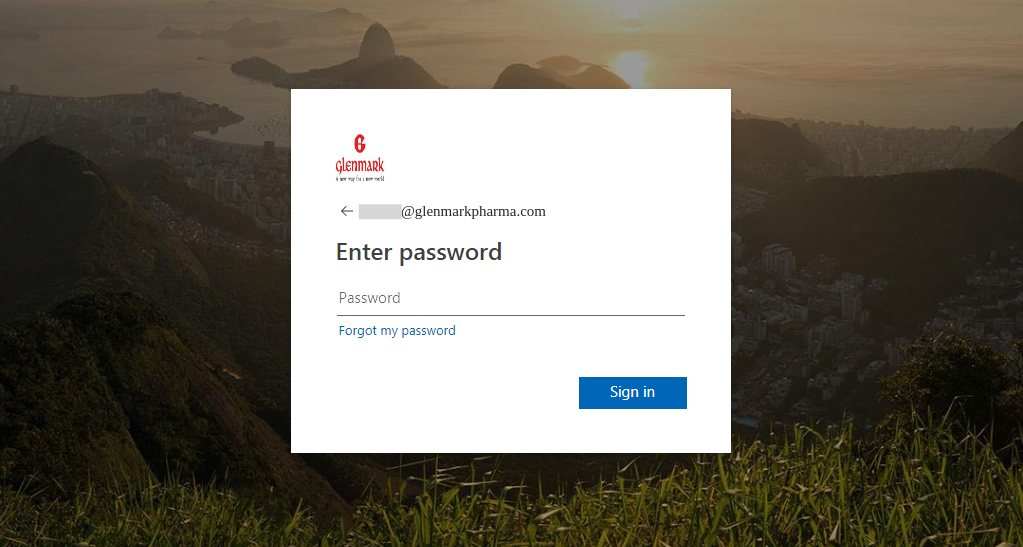

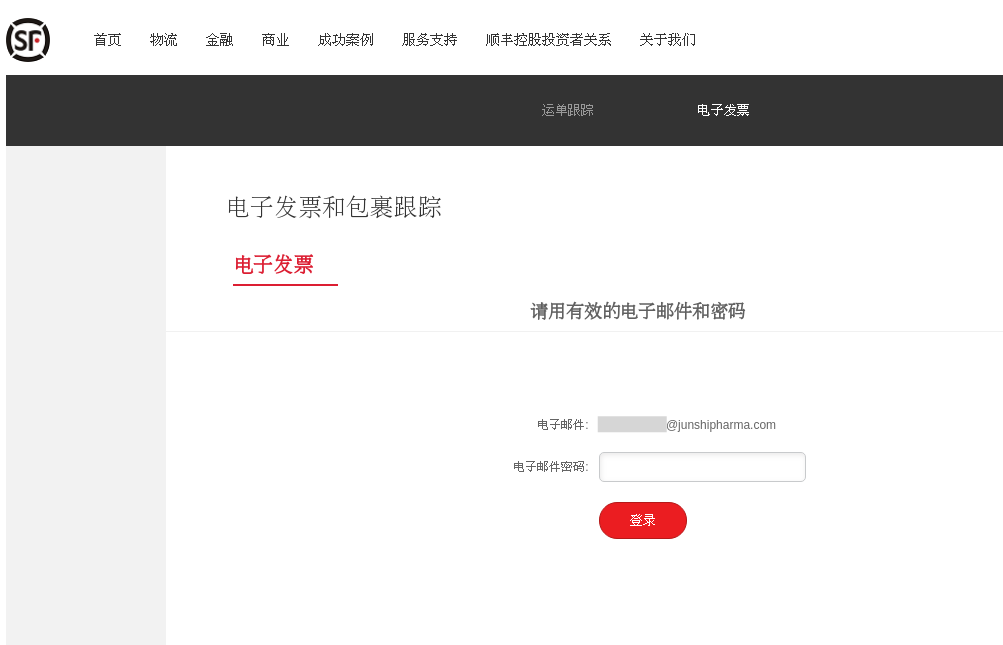

考虑到新冠疫情的全球性质,针对药品和医疗保健公司的这些网络钓鱼活动似乎不仅仅在美国如此,在全球范围内似乎很普遍。在下图中,研究人员看到针对魁北克最大的制药企业Pharmascience的网络钓鱼攻击。在图20中,研究人员看到针对总部位于孟买的全球药品制造商Glenmark Pharmaceuticals的网络钓鱼攻击。在图21中,研究人员看到针对以上海为基地的医药研发公司Junshi Biosciences的网络钓鱼攻击。在图21的情况下,攻击者建立了一个伪造的登录页面,冒充SF Express(一家中国跨国交付和物流公司)。

afpharmascience[.]com[.]oceantrimtex.com(这是针对魁北克最大的制药企业Pharmascience的员工进行的网络钓鱼活动的一部分)

droidfreedom[.]com/wp-includes/SimplePie/filamora/negwtod/REDACTED@glenmarkpharma.com(针对以孟买为基地的全球药品制造商Glenmark Pharma的网络钓鱼活动的一部分)

Junshipharma-9107214068[.]parnian-distribution[.]com(针对以上海为基地的医药研发公司Junshi Biosciences的员工为目标的网络钓鱼活动的一部分)

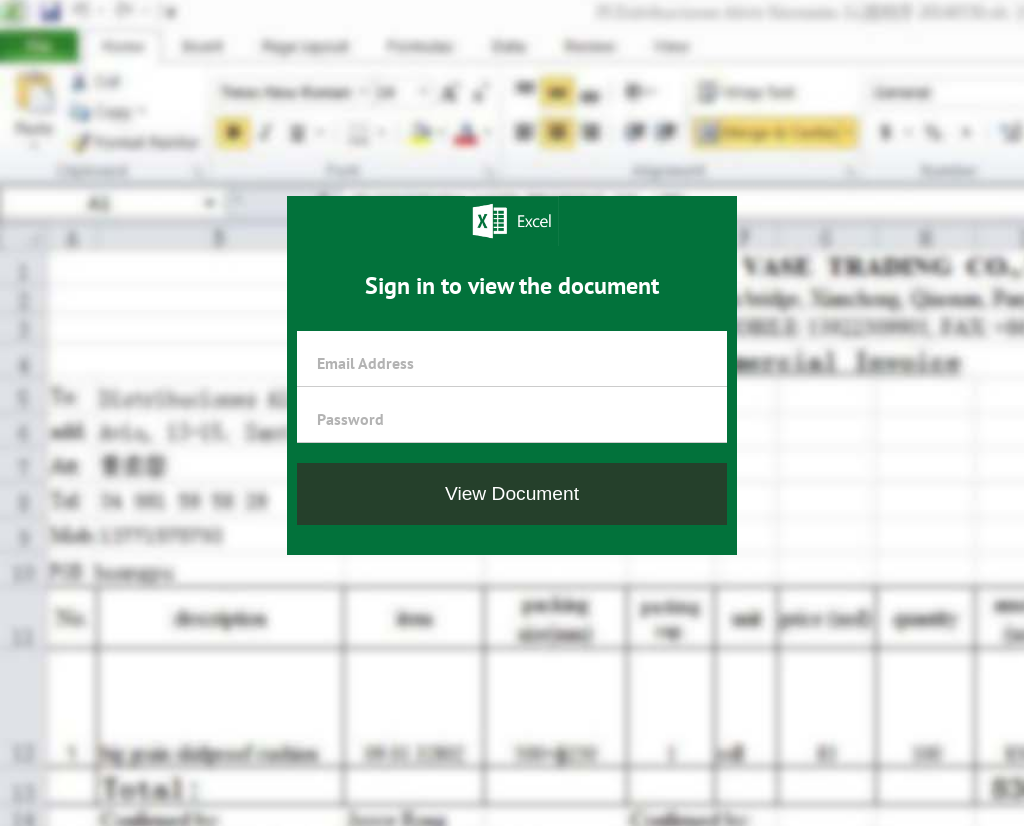

在某些情况下,研究人员还会观察合法的制药公司,其网站已被破坏并用于网络钓鱼目的。在图22中,研究人员可以看到pharmalicensing.com是一家公司的网站,该公司可以帮助连接生命科学行业的企业,该网站已经遭到入侵,并被用来托管一个仿冒页面,以窃取用户的商业凭据。这类攻击可能特别危险,因为原始网站的合法性可能会诱使用户错误地认为网络钓鱼页面也是合法的。

pharmalicensing.com/stone/excelzz/bizmail.php(Pharmalicensing的一个被盗用的网站,用于凭证窃取)

缓解措施

对于个人而言:

1.在点击可疑电子邮件中包含的链接或附件时要谨慎,尤其是那些与个人账户设置或个人信息有关的链接或附件,或者试图传递紧迫感的链接或附件。

2.验证收件箱中任何可疑电子邮件的发件人地址。

3.输入登录凭据之前,请仔细检查每个网站的URL和安全证书。

4.报告可疑的网络钓鱼企图。

对于企业而言:

1.实施安全意识培训,以提高员工识别欺诈性电子邮件的能力。

2.定期备份组织的数据,以防御通过网络钓鱼电子邮件发起的勒索软件攻击。

3.对所有与业务相关的登录强制执行多因素身份验证,以增加安全性。

本文翻译自:https://unit42.paloaltonetworks.com/covid-19-themed-phishing-attacks/如若转载,请注明原文地址。