滑动鼠标点击的那一刻,流量在用户系统中流过层层节点,在路由器的指引下,奔向远方的服务器。

这段路程十分凶险,黑客们的流量劫持手段层出不穷,从主页篡改、hosts劫持、LSP注入,再到浏览器插件劫持,内核数据包劫持等等花样很多。

或许在你按下电脑开机键的那一刻,流量劫持就已经开始了。

老牌软件剑走偏锋

很多十几年历史的老牌软件,为了应对日渐疲软的发展态势,开始剑走偏锋,劫持导航主页。

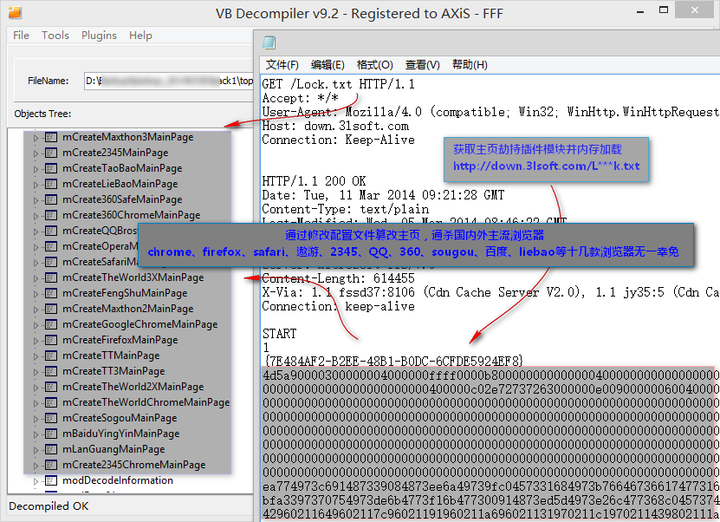

通过对浏览器的配置文件格式和加密算法做逆向分析,实现主页篡改。Chrome、QQ、360等20余款主流浏览器无一幸免。

它们的运作方式,有如下几个特点:

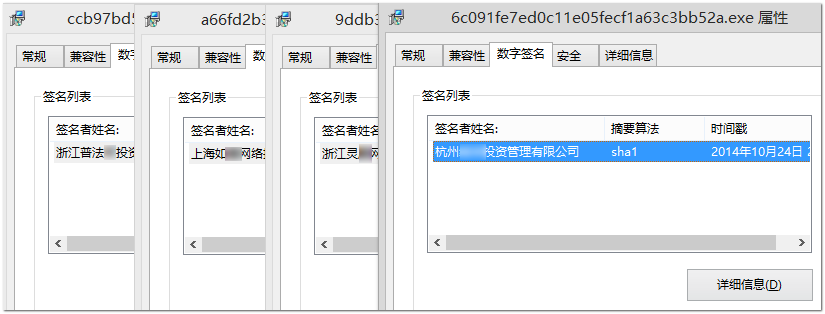

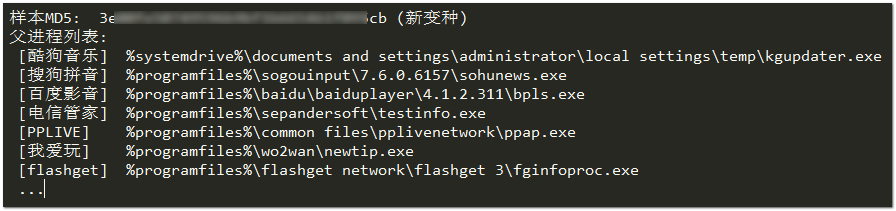

- 冒充正规软件:实际上这些软件做的十分简陋,常见的诸如某某日历、某某天气预报等等。流氓软件试图通过这些正常功能,逃避安全软件的拦截。

- 获取流量:通过主页锁定、网页劫持、广告弹窗、流量暗刷,静默安装等手段,获取经济利益。

- 变种速度快:流氓软件被安全软件清理后,会立刻通过其他渠道收购数字证书更换上去。

广告弹窗屡禁不止

提到流量结合此,不得不提广告弹窗挂马攻击,它本质上也是一种本地流量劫持,更确切的说,也超可以称之为“流量污染。”

原本的广告流量,被注入网页木马,以广告弹窗等形式在客户端触发,流量劫持者将非常廉价的广告弹窗流量转化成了更高价格的安装了。

一个每1000用户展示只有几元钱的成本,通过网页挂马(假设成功率为5%),劫持者便能获取20个用户安装量,平均每个用户安装5款软件,保守估计有50元收益,利润翻了十翻!

很多软件厂商,对自身广告流量的管理监控存在漏洞,导致被插入网页木马的流量,被大批推送到客户端,使用户感染病毒。

当一个网络数据包成功躲过本地主机系统上的层层流量劫持后,穿行于各个路由网关节点,又要面对另一种劫持手段。

它们有的被指引向错误的终点(DNS劫持),也有可能在半路被冒名顶替(302重定向),或者直接被篡改(HTTP注入)。

运营商劫持

很多用户都遇到这样一种情况,电脑系统、安全软件扫描没有任何异常,但就是总出现一些莫名其妙的弹出广告,或者跳转到其他网站。

这就是运营商劫持。

对于普通用户可以说深恶痛绝,企业和网站也深受其害,正常业务、企业形象都会受到影响。

在15年底,深受运营商劫持困扰的腾讯、小米、微博等6家互联网公司,共同发表了一篇抵制运营商流量劫持的联合声明。

好在国内主流的搜索引擎、导航站点、电商网站等都已经拥抱更加安全的https协议,运营商劫持现象得到一定程度的改善。

CDN缓存污染

CDN本质上也是一种DNS劫持,只不过与一般DNS劫持不同,CDN的劫持是良性的,有利于网站数据传输的稳定。正因为如此,CDN带来的良好用户体验,被各大网站广泛使用。

CDN蕴含的惊人流量,也时常成为流量劫持者的目标,在广告联盟中尤为常见。

经过分析,CDN缓存污染只会发生在个别地区的网络中。近几年来,随着云服务产业的不断升级,此类攻击事件门槛不断提高,但对CDN服务的安全防护,仍然不可松懈。

DNS劫持

路由器作为亿万用户网络接入的基础设备,其安全重要性不言而喻。

尽管主流路由器品牌基本没有漏洞,每年也都在发布修复补丁的固件,但由于很少用户会进行升级,DNS劫持事件常有发生。

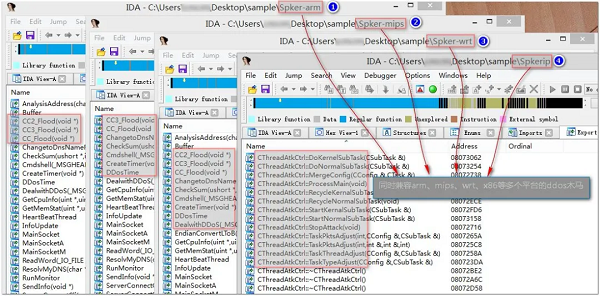

攻击者一般会利用漏洞或后门,获取路由器的系统权限,种植僵尸木马。或者获得最高权限后,篡改默认DNS服务器设置,劫持用户流量。

流量是很多互联网企业赖以生存的基础,有流量的地方,就有利益,通过优秀的产品去获得用户和流量才是正途,同时我们也应该对各种流量劫持方式有所防范,以免波及核心业务。