近日,WizCase安全团队在扫描FBS服务器时发现了严重的数据泄露事件,数以百万计的机密记录,包括用户姓名、账号密码、电子邮件地址、护照号码、信用卡、交易数据等信息可能落入不法分子手中。

背景

Forex,是foreign currency(外币)和exchange(兑换)两个词的合成词,指一种货币兑换另一种货币的交易过程,交易理由多种多样,包括金融、商业、贸易和旅游。外汇交易市场的日均交易量超过5万亿美元。外汇交易主要由银行和全球金融服务主导,但由于有了互联网,如今普通人可以直接涉足外汇、证券和大宗商品交易。

在网上交易的热潮中,用户产生的TB级的机密数据也托付在了外汇交易平台上。由于金融交易是外汇交易的核心,这些交易数据库中持有的用户数据的性质是高度敏感的,也使得在线交易网站成为网络罪犯的一个有利可图的目标。

FBS一家国际在线外汇交易平台,成立于2009年,在全球190个国家/地区拥有超过40万名合作伙伴和1600万名交易员,是世界上核心外汇交易平台之一。截至2021年1月,FBS应用在Google Play商店中的下载次数已超过一百万次。

FBS的用户数量众多,每20秒就有用户提交一次提款请求,也产生了巨大的交易数据,然而与此对应的却是一个不安全的ElasticSearch服务器。研究人员在调查时发现FBS服务器处于开放状态,没有任何密码保护或加密,任何人都可以访问FBS的信息。

泄露了什么?

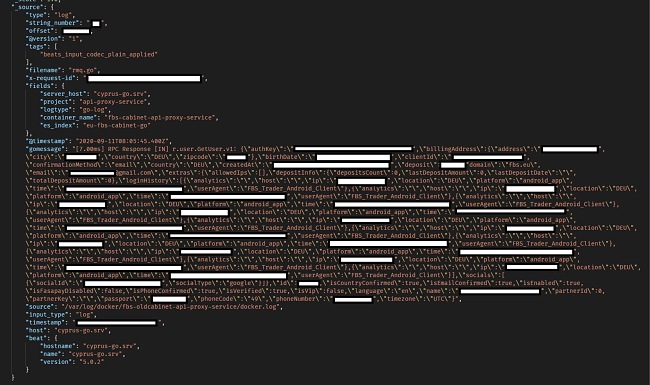

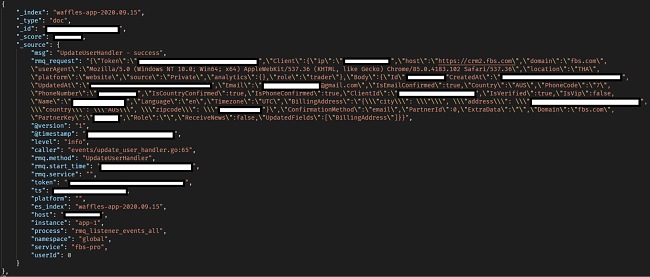

近20TB的数据遭到泄漏,涵盖160亿条记录,全球的数以百万计的FBS用户受到影响。泄漏的信息包括以下内容。

用户基础信息:

- 姓名和姓氏

- 电子邮件地址

- 电话号码

- 帐单地址

- 国家

- 时区

- IP地址

- 座标

- 护照号码

- 移动设备模型

- 操作系统

- 发送给FBS用户的电子邮件

- 社交媒体ID,包括GoogleID和FacebookID

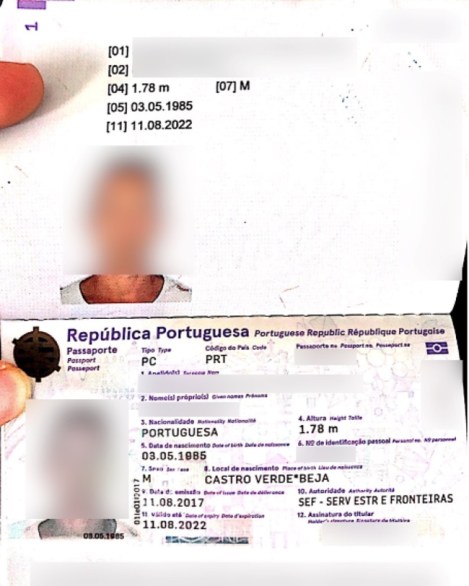

- 用户上传供验证的文件,包括个人照片、身份证、驾照、出生证明、银行对账单、水电费和未编辑的信用卡

用户详细信息:

- FBS用户ID

- FBS帐户创建日期

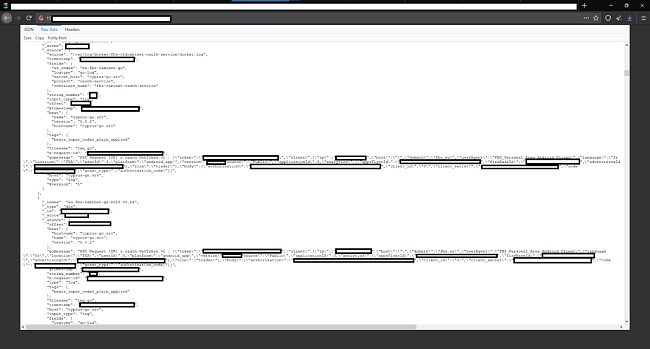

- 以base64编码的未加密密码

- 密码重置链接

- 登录历史

- 忠诚度数据包括忠诚度等级、等级积分、奖励积分、累计存款、活跃天数、活跃客户、累积积分和消费积分

以及财务数据:

用户交易信息包括存款金额、货币、支付系统、交易id、账户id、交易日期、存款次数、最后存款金额、最后存款日期、存款总额、贷方、余额、上月余额、利率、税项、股本和可用保证金。

每个数据集都可以单独为攻击者提供有价值的信息,而所有数据集结合起来会使得用户面临的风险变得更大。

图1.用户上传的护照和信用卡照片

图2.某位德国用户账户信息

图3.某位澳大利亚用户账户信息

图4.纯文本(base64)密码

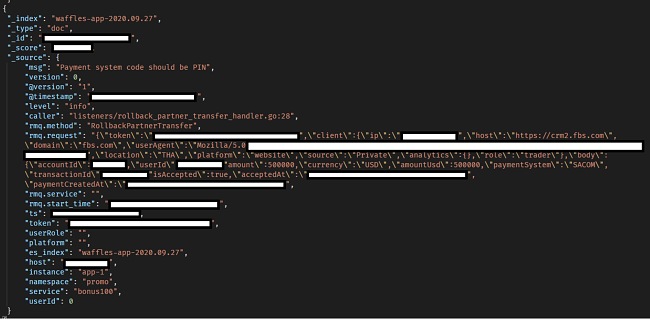

图5.一笔50万美金的交易详单

这对FBS及其用户意味着什么?

FBS及其用户面临的主要威胁包括:

1. 身份盗窃及诈骗

所暴露的个人身份信息可以用于跨其他平台的欺诈性认证,通过姓名、电子邮件地址、实体地址、护照号码、驾照号码、身份证号码、电话号码、社交媒体ID、信用卡、照片、财务记录等等,可以让不法分子冒充受害者身份。

2. 诈骗、网络钓鱼和恶意软件

泄露的联系方式可能被用来对FBS用户发动诈骗、钓鱼和恶意软件攻击。有了这些敏感的真实数据,网络罪犯在电话或电子邮件中要求提供信息时,听起来会更可信。

3.信用卡诈骗

为了完成信用卡支付,FBS要求用户上传信用卡/借记卡两面的照片。有了这些图片,不法分子就不难利用这些信息进行信用卡诈骗。

4. 勒索

由于可以访问电子邮件地址、物理地址、社交媒体id和财务记录,不法分子可以锁定那些转移了相对大量资金的用户进行勒索。

5. 个人安全

由于网络罪犯能获取用户在FBS上的财务交易信息,交易细节可能会让犯罪分子对用户的财务状况有所了解,再加上实际地址和电话号码的泄露,用户个人或家庭可能成为实施犯罪的目标。

6. 商业间谍活动

不法分子可以提取FBS用户的电子邮件地址和电话号码,利用这些信息吸引用户到他们自己的在线交易平台。用于定向和吸引用户使用他们自己的在线交易平台。该网站结构上的源代码和信息被盗,也使第三方更容易克隆FBS网站,然后根据他们的需要进行较小的调整。

7. 帐户接管

泄漏暴露的密码重置链接。通过访问此类敏感信息,只要攻击者知道用户的电子邮件地址,他们就可以轻松接管任何FBS用户的帐户。此外,有了纯文本密码(用base64编码),并知道许多人会跨平台重用密码,网络罪犯可以尝试在其他平台上使用该密码并接管。

以上未涵盖用户和组织因FBS漏洞而面临的所有风险。在研究人员发现并告知FBS之后,FBS已增加了相应的应对措施来保障服务器的安全。

本文翻译自:https://securityaffairs.co/wordpress/115925/data-breach/fbs-data-breach.html