Microsoft用户受到了成千上万的网络钓鱼电子邮件的攻击,这是一次持续不选的攻击,目的是窃取用户的Office 365凭据。攻击者利用一个虚假的Google reCAPTCHA系统和包含受害者公司logo的顶级域名登录页面,增加了伪造系统的合法性。

据研究人员称,在过去三个月中,至少有2500封此类电子邮件发送给银行和IT部门的高层员工,但均未成功。电子邮件首先会将收件人带到伪造的Google reCAPTCHA系统页面。 Google reCAPTCHA是一项可通过使用图灵测试来区分人类和机器人的服务(例如,通过要求用户点击一系列图像中的消火栓),从而帮助保护网站免受垃圾邮件和滥用的侵害。

一旦受害者“通过”了reCAPTCHA测试,他们就会被重定向到网络钓鱼登陆页面,该页面要求他们提供Office 365凭据。

Zscaler的ThreatLabZ安全研究小组的研究人员在周五表示:“此次攻击以针对具有副总裁和常务董事等头衔的企业高级领导人而著名,这些人他们可能会更频繁地访问敏感的公司数据。” “这些活动的目的是窃取这些受害者的登录凭据,以使威胁行为者能够访问公司的重要资产。”

假冒网络钓鱼电子邮件:语音邮件附件

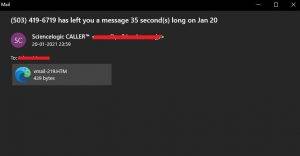

网络钓鱼电子邮件伪装成来自受害人统一通信工具的自动电子邮件,该工具说他们具有语音邮件附件。例如,一封电子邮件告诉用户“(503)***-6719在1月20日给您留下了35秒长的消息”,以及一个名为“ vmail-219.HTM”的单独附件。另一个告诉电子邮件告诉收件人“复查安全文件”。

当受害者单击附件时,他们会遇到伪造的Google reCAPTCHA页面,其中包含一个典型的reCAPTCHA框——用户必须点击一个复选框,上面写着“我不是机器人”,然后触发图灵测试。

填写了伪造的reCAPTCHA系统后,受害者会被引导到一个似乎是Microsoft登录页面的地方。登录页面还包含与受害者工作的公司不同的logo,例如,一个包含软件公司ScienceLogic的logo,另一个包含办公室租赁公司BizSpace的logo。这表明攻击者已经完成了功课,并正在自定义网络钓鱼登陆页面以适合受害者的个人资料,以使攻击看起来更加合法。

受害者被要求将其登录凭据输入系统;一旦他们输入了,就会有一条消息告诉他们验证“成功”,并且他们将被重定向。

研究人员说:“在提供登录凭据后,网络钓鱼活动将显示一条虚假消息,上面写着‘验证成功’”。 “然后,向用户展示一段他们可以播放的语音邮件消息的录音,从而使威胁行为者避免怀疑。”

研究人员发现了与该活动相关的各种网络钓鱼页面,这些页面是使用通用顶级域名(例如.xyz,.club和.online)托管的。这些顶级域通常被网络犯罪分子利用来进行垃圾邮件和网络钓鱼攻击。这是因为它们每个的购买价格不到1美元,相当于以非常低廉的价格增加了网络钓鱼活动中的可信度。

更多假冒Google reCAPTCHA的网络钓鱼攻击

攻击者多年来一直在利用伪造的reCAPTCHA系统进行攻击。例如,在2019年,一场针对波兰银行及其用户的恶意软件活动利用包含恶意PHP文件链接的电子邮件,最终将BankBot恶意软件下载到受害者的系统上。攻击者使用了伪造的Google reCAPTCHA系统,以使其看起来更加真实。

二月份的另一起网络钓鱼攻击据称来自语音邮件服务,其中包含播放语音消息“ Play Audi Date.wav”的链接,最终通过reCAPTCHA消息将受害者重定向到恶意站点。

上面的两个例子都表明reCAPTCHA继续被用于网络钓鱼攻击,因为这种策略成功地为攻击增加了合法性:“类似的利用假谷歌reCAPTCHA的网络钓鱼活动我们已经观察了好几年,但这项针对特定行业高管的专项活动始于2020年12月。”

在过去的几个月中,Microsoft Office 365用户面临着数种复杂的网络钓鱼攻击和诈骗。今年10月份,研究人员警告说,网络钓鱼活动伪装成来自Microsoft Teams的自动消息。实际上,该攻击旨在窃取Office 365收件人的登录凭据。同样在10月,Office365凭据网络钓鱼攻击将目标锁定在酒店行业,使用视觉验证码来避免检测,并增加了其合法。网络钓鱼攻击者还采用了谷歌翻译(Google Translate)或自定义字体等新策略,使诈骗看起来更合法。

本文翻译自:https://threatpost.com/google-recaptcha-phishing-office-365/164566/#modal_newsletter