介绍

INDRIK SPIDER是一个老牌犯罪组织,自2014年以来通过散播Dridex银行木马获得了数百万美元的非法牟利,随着时间的推移,INDRIK SPIDER在其主营的电汇欺诈业务中变得不再顺风顺水。2017年8月,该组织又引入了BitPaymer勒索软件,并开始专注于针对大型组织的高额勒索行为,涉及目标包括企业、政府机构、医院、行业协会等。

INDRIK SPIDER的肆虐也遭到了国家层面的打击,2015年,INDRIK SPIDER的化名子公司“Smilex”被捕,之后英国执法部门也采取了行动,瓦解了INDRIK SPIDER在Dridex活动中的洗钱网络,并将一名帮助他们建立虚假账户的英国银行雇员抓捕入狱。2019年12月,美国财政部外国资产控制办公室(OFAC)对INDRIK SPIDER也采取了行动,切断了受害组织向后者支付大额赎金的渠道,并指控该组织的两个主要成员Maksim Yakubets和Igor Turashev的罪行,美国国务院也宣布悬赏最高500万美金来获取组织核心成员的信息。

在受到OFAC制裁后,INDRIK SPIDER销声匿迹了一段时间,但这段时间并没有闲着,还在继续发展技术手段和交易手段,而最近的转变就体现在Hades勒索软件上。

INDRIK SPIDER的转变

2020年1月,INDRIK SPIDER重出江湖,再次利用BitPaymer攻击了多个行业的大型企业,此次行动使用Gozi ISFB变体作为payload而非以前常用的Dridex银行木马。

2020年3月到2020年5月,行动中断,之后INDRIK SPIDER推出了WastedLocker,这是BitPaymer勒索软件的后继产品。对WastedLocker和Gozi ISFB的使用标志着INDRIK SPIDER新阶段的开启。INDRIK SPIDER诱使受害者下载木马化的Cobalt Strike红队工具,并在网络内横向移动,建立对企业环境的控制后,随后执行WastedLocker展开后续勒索活动。到2020年底,已经攻击了十几个大型的组织机构(主要位于美国)。

从WastedLocker到Hades

Hades勒索软件于2020年12月首次被发现,以引导受害者访问的Tor站点命名。它是WastedLocker的64位编译的变种,两者在代码上有大量重叠,除了做额外的代码混淆和小特性的更改外,与WastedLocker大部分功能基本相同,包括受ISFB启发的静态配置、多阶段持久性/安装过程、文件/目录枚举和加密功能,差异地方在于,Hades删除了INDRIK SPIDER在以前的勒索软件家族(WastedLocker和BitPaymer)中一些独有的功能,包括:

- Hades现在是具有附加代码混淆功能的64位编译可执行文件,目的是为了逃避了签名检测和阻碍逆向分析。

- 大多数标准文件和注册表Windows API调用已被其对应的系统调用替代(即从NTDLL导出的用户模式本机API)。

- Hades使用的用户帐户控制(UAC)绕过方式与WastedLocker使用的不同,但这两种实现都直接来自开源UACME项目https[:]//github[.]com/hfiref0x/UACME。

- Hades会将名为HOW-TO-DECRYPT-[extension].txt的赎金票据写入遍历的目录,而WastedLocker和BitPaymer则是为每个加密文件创建票据。

- Hades将密钥信息存储在每个加密文件中, WastedLocker和BitPaymer都将编码和加密的密钥信息存储在特定于文件的赎金票据中。

- Hades仍将自身复制到Application Data中生成子目录中,但不再使用:bin交换数据流(ADS),对:bin ADS路径的使用是WastedLocker和BitPaymer的特征。

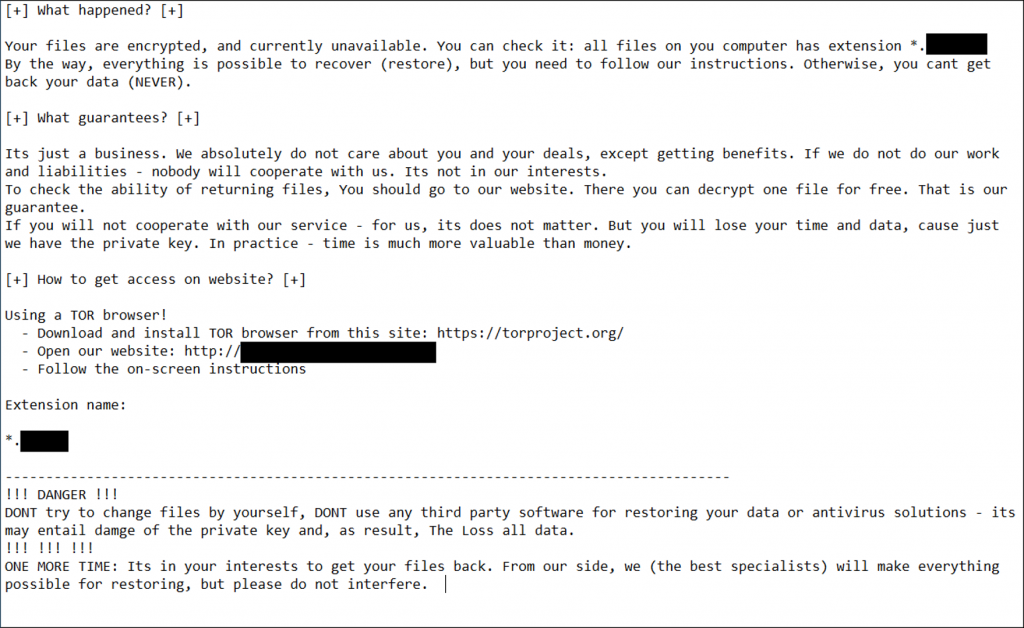

Hades还体现了一种战术上的转变——不再使用电子邮件通信,也不再使用从受害者那里窃取机密数据获取报酬的可能性。Hades赎金票据(如图1所示)将受害者定向到Tor站点,通过赎金票据无法识别受害公司,这点在WastedLocker和BitPaymer中也经常看到。

图1. Hades勒索软件的赎金票据

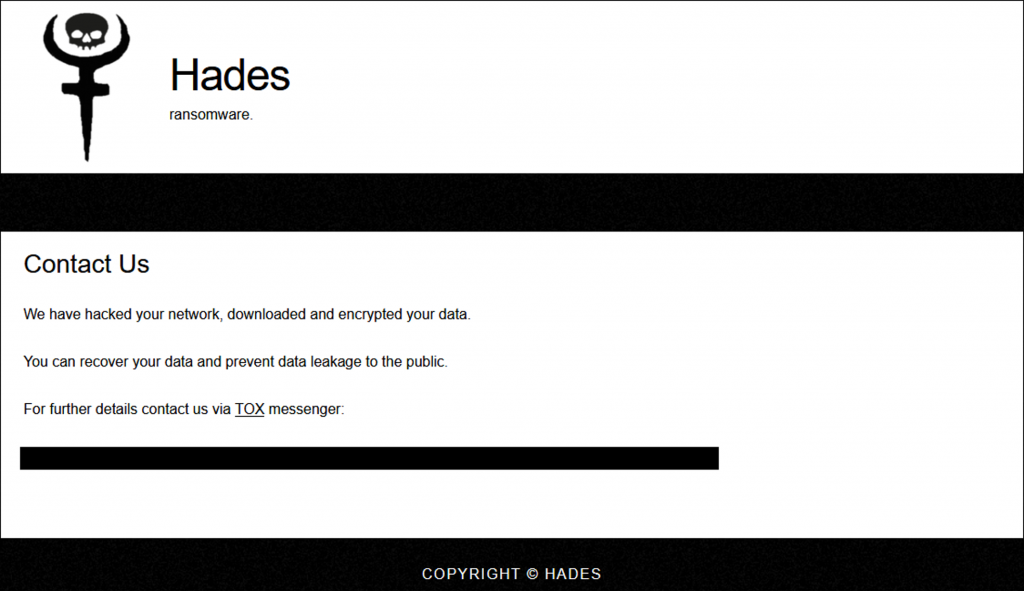

Tor网站(如图2所示)对于每个受害者都是唯一的,联系方式只有一个用于与Tox点对点即时通讯的Tox标识符(https[:]// Tox [.]chat/)。

图2. Hades勒索软件的Tor站点

结论

INDRIK SPIDER的发展已经证明,哪怕在英美等多个执法部门打压下,自身仍能保持旺盛的生命力和发展弹性,在工具改进、第三方产品的利用上不断推陈出新,同时改变支付渠道来绕过制裁限制,为美国大型企业组织的安全性带来了一定挑战。

本文翻译自:

https://www.crowdstrike.com/blog/hades-ransomware-successor-to-indrik-spiders-wastedlocker/